« Entradas del 17 de Septiembre, 2014

|

17 de Septiembre, 2014

□

General |

|

|

La

nanotecnología aporta numerosas innovaciones en el mundo de la

seguridad y la defensa, tales como nuevos materiales, fuentes de

energía, sensores, textiles, óptica y fotónica, investigación forense y

criminalística. En Nano SD 2014 se

presentarán los desarrollos, resultados de investigaciones y

aplicaciones reales para empresas, cuerpos de seguridad y fuerzas

armadas, así como los avances de la nanotecnología que impactarán en los

próximos años. En NanoSD 2014 tiene diferentes posibilidades de participar:

... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 23:00 · Sin comentarios

· Recomendar |

| |

|

17 de Septiembre, 2014

□

General |

|

|

Tanto Microsoft como Macintosh utilizan GNU/Linux o derivados para sus actividades más importantes.Todo el software será libre.

”Y mi papá tiene bigotes”, dirás vos, pero desde el suplemento

hackers no sólo estamos convencidos de que el Software Libre es mejor

que el privativo, sino que también te lo demostramos.

¿Sabías que el núcleo de los sistemas operativos de Mac está

basado en Software Libre? ¿Sabías que Android está basado en el kernel

Linux? ¿Y que Bing.com de Microsoft corre sobre GNU/Linux?

Hace poco tiempo comenzó a suceder en el mundo de las

computadoras personales algo que ya venía sucediendo una década atrás

en el de las supercomputadoras: el kernel Linux, ayudado de las

herramientas de GNU o del marketing y facilidad de... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 12:06 · Sin comentarios

· Recomendar |

| |

|

17 de Septiembre, 2014

□

General |

|

|

Hoy te traemos un programa multiplataforma y gratuito para cifrar tus archivos.

Si supieras la CANTIDAD de cosas que puede saberse viendo la “basura”

que producís sólo utilizando tu computadora, seguramente estarías más

que preocupada por cifrar TODOS tus archivos. Algo que es de suma

utilidad para resguardar tu información de cualquier persona que quiera

meterse en tu intimidad desde Internet o físicamente (desde la

computadora).

El cifrado es una técnica que impide que tus archivos puedan ser

leídos por cualquiera que tenga acceso a ellos. Funciona a través de una

operación matemática que, creando una clave aleatoria, convierte los

archivos en texto ilegible para cualquier persona o máquina que intente

leerlos. Pero como la idea es que tus documentos sigan siendo legibles

por vos, existe otra clave que se utiliza para descifrarlos y

transformarlos nuevamente en legibles.

El cifrado en realidad es algo que existe desde hace muchos años,

miles incluso, y es... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 11:54 · Sin comentarios

· Recomendar |

| |

|

17 de Septiembre, 2014

□

General |

|

|

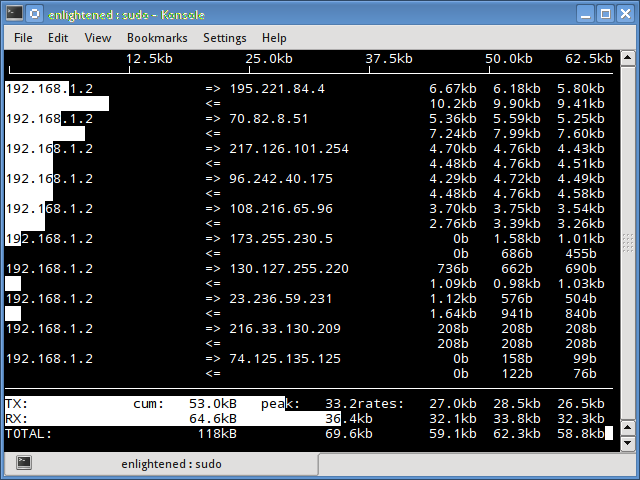

Aquí se mencionan algunas herramientas de línea de comandos de Linux que pueden ser utilizados para monitorear el uso de la red.

Estas herramientas supervisam el tráfico que fluye a través de las

interfaces de red y miden la velocidad a la que se están transfiriendo

los datos. El tráfico entrante y saliente se muestra por separado.

Hay cuatro formas de medir, una es en vivo midiendo el tráfico total; la

segunda es tomar los datos de los logs, la tercera es medir por socket

y la cuarta muestra el ancho de banda utilizado por los procesos

individuales. Esto hace que sea fácil de detectar un proceso que se uso

excesivo del ancho de banda de red, incluso ante un DDoS.

Las herramientas tienen diferentes mecanismos de generación de informes de tráfico. Algunas de las herramientas como nload leen el archivo "/proc/net/dev" para obtener estadísticas de tráfico, mientras que otras utilizan la biblioteca... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 11:52 · Sin comentarios

· Recomendar |

| |

|

17 de Septiembre, 2014

□

General |

|

|

Cada vez más transacciones bancarias se realizan desde el móvil, un 33%

según los últimos datos de un estudio de RSA, la división de Seguridad

de EMC, es decir, un 20% más con respecto a las operaciones realizadas

durante 2013, y un 67% más desde 2012. Este escenario hace que en la

actualidad una de cada cuatro operaciones fraudulentas identificadas se

origine desde un dispositivo móvil, como indica el citado Informe sobre Fraude en Internet

[PDF] en el que analiza el estado actual del cibercrimen en función de

su experiencia y sus conocimientos en el rastreo de estas actividades

delictivas.

En el estudio se pone de manifiesto también el aumento de ataques de

phishing, que crecieron un 25% en julio con respecto al mes anterior.

En total, se identificaron 42.571 ataques de este tipo con un impacto

económico de entorno a 362 millones de dólares a nivel global.

En el periodo analizado por el informe de RSA (abril, mayo y junio... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 11:51 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Abril 2024 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | 1 | 2 | 3 | 4 | 5 | 6 | | 7 | 8 | 9 | 10 | 11 | 12 | 13 | | 14 | 15 | 16 | 17 | 18 | 19 | 20 | | 21 | 22 | 23 | 24 | 25 | 26 | 27 | | 28 | 29 | 30 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|