« Entradas del 24 de Marzo, 2015

|

24 de Marzo, 2015

□

General |

|

|

En los últimos años es cada vez más común ver incidentes donde los delincuentes utilizan skimmers para acceder a los cajeros automáticos (ATM).

Los dispositivos de skimming típicos son utilizados por los

delincuentes para capturar los datos de las bandas magnéticas en la

parte posterior de las tarjetas de débito y crédito, así como el número

PIN introducido por el cliente al usar el cajero automático.

En un caso reciente discutido por Brian Kreb,

los criminales instalaron el dispositivo en la puerta de entrada a la

sala que contiene el ATM y una cámara oculta apuntado al teclado del

ATM. Básicamente, es un skimmer que no requiere ninguna modificación del cajero automático.

El skimmer oculto en la puerta del ATM registra la información de

la tarjeta y la cámara registra el PIN que ingresa la víctima. Con esta

información, un ladrón fácilmente puede alcanzar el efectivo.

Protección

La mejor forma de protegerse es simplemente cubrir el teclado... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 22:22 · Sin comentarios

· Recomendar |

| |

|

24 de Marzo, 2015

□

General |

|

|

Tranquilos, Red Hat Enterprise Linux (RHEL) 6.7 todavía está en fase pre-beta y no se ha publicado pero acojona asusta, ¿verdad?

Peor

cara se le quedó a Swapna Krishnan, un empleado de Red Hat que

notificaba el bug con el que se ejecutaba «rm -rf / *» (y, en

consecuencia, eliminaba todos los archivos del sistema) con sólo

reiniciar el demonio de la versión squid-3.1.23-4.el6 del popular proxy:

Descripción del problema:

"Después

de instalar los paquetes de prueba para RHEL 6.7, cuando trato de parar

o reiniciar Squid cuando está en ejecución, se mantiene a la espera y

de repente empieza a borrar todos los archivos del disco duro. En ese

punto es difícil diagnosticar nada más porque se elimina una gran

cantidad de archivos en la máquina

[root@tyan-gt24-04 ~]# service squid status

squid is stopped

[root@tyan-gt24-04 ~]# service squid start

Starting squid: .[ ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 22:19 · Sin comentarios

· Recomendar |

| |

|

24 de Marzo, 2015

□

General |

|

|

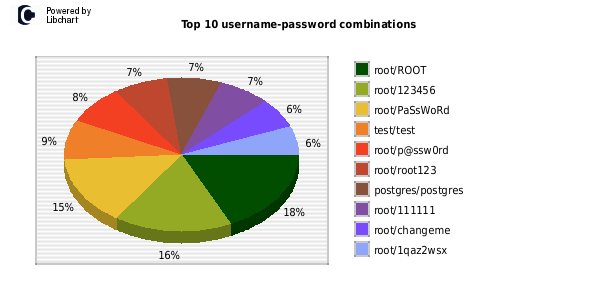

Este será el primer articulo de una serie en la que se hablará sobre

algunos de los honeypots más utilizados para la detección y prevención

de ataques. Antes de continuar y para los que no lo saben, un Honeypot

en informática es un servicio activo que acepta y procesa peticiones

como cualquier servidor del tipo SSH, HTTP, SMB, etc. Pero en realidad

se encarga de monitorizar y registrar los intentos fallidos de

autenticación y cualquier ataque contra el supuesto servicio, se trata

de un señuelo. Es una forma de engañar a un atacante haciéndole creer

que se encuentra perfilando y analizando un servicio del objetivo,

cuando en realidad lo que está haciendo es suministrándole información

al objetivo sobre las actividades que está realizando.

Uno de los más conocidos y utilizados es Kippo, un honeypot que se

encarga de levantar un servicio SSH en el puerto indicado y registrar

todos los intentos de autenticación realizados contra dicho servicio.

Kippo es un honeypot altamente... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 22:16 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Abril 2024 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | 1 | 2 | 3 | 4 | 5 | 6 | | 7 | 8 | 9 | 10 | 11 | 12 | 13 | | 14 | 15 | 16 | 17 | 18 | 19 | 20 | | 21 | 22 | 23 | 24 | 25 | 26 | 27 | | 28 | 29 | 30 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|