« Entradas del 24 de Julio, 2014

|

24 de Julio, 2014

□

General |

|

|

Irlanda “Descansa

en paz Marley, te vamos a extrañar”, escribió en su muro el joven

irlandés de 21 años a las horas de haber cometido el asesinato. Lo

condenaron a cadena perpetua.

|

|

|

|

publicado por

alonsoclaudio a las 23:53 · Sin comentarios

· Recomendar |

| |

|

24 de Julio, 2014

□

General |

|

|

Actualizado el 24/07 a las 20hs con la solución temporal del problema.

En las últimas horas hemos recibido decenas de denuncias de usuarios de Arnet (Argentina) que no logran conectarse a Internet y que reciben el mensaje de "Su Internet está parcialmente bloqueada" cada vez que desean ingresar a un sitio web.

Como se puede ver, el bloqueo solicita el pago de U$S150 a través de

Bitcoin para realizar el desbloqueo. Lo primero que se debe hace es NO se debe pagar.

El bloqueo se realiza independientemente del dispositivo y/o sistema

operativo utilizado (sucede lo mismo en Windows, Linux, iOS o Android)

por lo que inicialmente es de suponer que no se trata de un malware tipo

ransomware, como supusimos al principio en nuestro Foro. Aquí están los mismos problemas... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 23:43 · Sin comentarios

· Recomendar |

| |

|

24 de Julio, 2014

□

General |

|

|

Firefox 31 destaca por mejorar considerablemente

la estabilidad del navegador, e incluir importantes mejorar en la personalización.

Otras novedades incluyen un campo de búsqueda al abrir una nueva pestaña, un nuevo

verificador de certificados, la reproducción de archivos .ogg y .pdf (en

Windows) si no se especifica otra aplicación, control

parental, y múltiples mejoras para desarrolladores.

|

|

|

|

publicado por

alonsoclaudio a las 12:51 · Sin comentarios

· Recomendar |

| |

|

24 de Julio, 2014

□

General |

|

|

El teletrabajo es una tendencia que cada día cobra más

fuerza en las organizaciones. De acuerdo a las cifras de la compañía

MySammy, el 20% de la fuerza laboral a nivel mundial trabaja de manera remota. En Colombia, de acuerdo con las últimas cifras del Ministerio del Trabajo existen 31.533 teletrabajadores.

Este esquema de trabajo supone múltiples beneficios para el empleado como:

|

|

|

|

publicado por

alonsoclaudio a las 12:46 · Sin comentarios

· Recomendar |

| |

|

24 de Julio, 2014

□

General |

|

|

Por María Gabriela Ensinck | Para LA NACION

En Trascendence, identidad virtual,

su más reciente película, Johnny Deep interpreta a un especialista en

inteligencia artificial que hace un backup de su mente en una

computadora..., que tras su muerte cobrará existencia autónoma y ubicua.

Sin entrar en la ciencia ficción, cada día, nuestros pensamientos,

preferencias y emociones se ven reflejados en miles de posteos, fotos

tageadas, tuits, likes, correos electrónicos y búsquedas online. Muchas

veces no somos nosotros, sino nuestros amigos, contactos o seguidores y

sus amigos, contactos y seguidores quienes suben y replican toda esa

información, que circula fuera de nuestro control en la nube.

El sueño de una Internet de las cosas, en la que el televisor, la

heladera y hasta la ropa que usamos estén interconectados y nos

solucionen temas domésticos, como qué cocinar, o nos recomienden ofertas

para comprar online, se está volviendo realidad y pesadilla.

" Hoy ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 03:54 · Sin comentarios

· Recomendar |

| |

|

24 de Julio, 2014

□

General |

|

|

El equipo de análisis de vulnerabilidad de Exodus Intelligence ha advertido que el sistema operativo TAILS ( recomendado por Snowden) tiene una serie de vulnerabilidades críticas que pueda exponer la identidad de sus usuarios.

TAILS es un sistema operativo basado en Debian, parcialmente patrocinado

por TOR y diseñado para ser usado por periodistas y cualquiera que

quiera mantener sus comunicaciones privadas y anónimas.

"TAILS está compuesto por numerosos componentes y el equipo de Exodus

quedó muy impresionado con la implementación y el uso de distintas

tecnologías de seguridad en la plataforma y, debido a esta cantidad de

mecanismos entrelazados, es difícil identificar fácilmente un área débil

en particular".

TAILS recientemente ha lanzado la versión 1.0.1 pero Exodus publicó un tweet diciendo que el nuevo código aún tiene vulnerabilidades RCE y de de-anonimación. ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 03:53 · Sin comentarios

· Recomendar |

| |

|

24 de Julio, 2014

□

General |

|

|

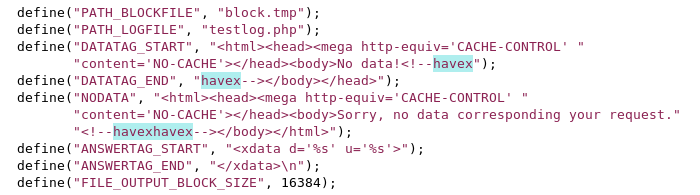

Personal de F-Secure descubrió tras años de investigación un troyano que

ataca principalmente a empresas industriales del sector energético, al

controlar de manera remota los servidores.

La compañía de seguridad informática expuso que el troyano denominado Havex es una herramienta de control remoto genérica (RAT, por sus siglas en inglés).

El troyano es capaz de infectar los sistemas de control industrial de

Scada (supervisión, control y adquisición de datos), con capacidad de

desactivar presas hidroeléctricas, sobrecargar las centrales nucleares e

incluso apagar la red eléctrica de un país con solo pulsar un botón.

Según un comunicado de la firma, los expertos consideran que Havex tiene

un específico interés en sistemas de control industrial y utiliza un

innovador enfoque para comprometer a las víctimas. El equipo de ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 03:52 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Abril 2024 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | 1 | 2 | 3 | 4 | 5 | 6 | | 7 | 8 | 9 | 10 | 11 | 12 | 13 | | 14 | 15 | 16 | 17 | 18 | 19 | 20 | | 21 | 22 | 23 | 24 | 25 | 26 | 27 | | 28 | 29 | 30 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|

Por

Por