« Entradas del 28 de Marzo, 2015

|

28 de Marzo, 2015

□

General |

|

|

Advierten sobre software pre-instalado en computadoras nuevas con Windows

Referentes de la comunidad local de software libre advirtieron sobre

la limitación a la libertad de elección y la amenaza a la soberanía

tecnológica que supone el software "Secure Boot", un programa anunciado

por Microsoft que vendría pre-instalado en las nuevas computadoras con

Windows 10 para impedir la instalación de sistemas operativos

alternativos. "De comprobarse estas limitaciones en el

arranque de las computadoras, sería muy negativo para la libertad y la

seguridad de los usuarios", aseguró en diálogo con Télam el experto en

regulación tecnológica e investigador del Conicet Ariel Vercelli, quien

resaltó la "relevancia" del tema.

Durante la presentación del nuevo Windows 10 en en la ciudad china de

Shenzhen, el gigante estadounidense del software anunció la semana

pasada la llegada de Secure Boot, al que describió... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 18:32 · Sin comentarios

· Recomendar |

| |

|

28 de Marzo, 2015

□

General |

|

|

Pese a que es uno de los rubros con menor

desempleo y remuneraciones mayores al promedio laboral, las carreras

vinculadas con los sistemas tienen una alta tasa de deserción.

Año tras año, el

mundo de la informática se extiende a nuevos dominios: de las PC a los

smartphones, de los autos inteligentes a los electrodomésticos en red y

de los videojuegos a tener wi-fi en todas partes. Este positivo avance

digital necesita apoyarse en expertos en tecnologías de la información

(TIC) capaces de producir software e instalar y mantener redes. Y allí

es donde la Argentina se enfrenta con un grave problema.

“La industria tech demanda mucho personal. Cada año, solamente las

empresas desarrolladoras de... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 11:55 · 1 Comentario

· Recomendar |

| |

|

28 de Marzo, 2015

□

General |

|

|

Investigadores

israelitas del centro de investigación de seguridad cibernética de la

universidad Ben-Gurion, ha detallado el funcionamiento de BitWhisper,

una técnica de ataque que emplea un malware especialmente diseñado para

medir fluctuaciones térmicas y atacar los sensores de temperatura de

equipos informáticos.

BitWhisper está diseñado para trabajar sobre equipos Air Gap, los más

seguros que existen ya que no están conectados a Internet y tienen

limitado el acceso a sus puertos, lo que los blinda de ataques

"estándar" al estar aislados del exterior.

Estos sistemas se utilizan en situaciones que demanden alta seguridad,

redes militares y gubernamentales, redes de pago que procesan

transacciones, sistemas de control industrial que operen

infraestructuras críticas, empresas, etc.

Este grupo de investigación anunció en agosto pasado un método denominado Air-Hopper que utilizaba poco más que señales de radio FM desde un teléfono móvil para la filtración de datos ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 11:44 · Sin comentarios

· Recomendar |

| |

|

28 de Marzo, 2015

□

General |

|

|

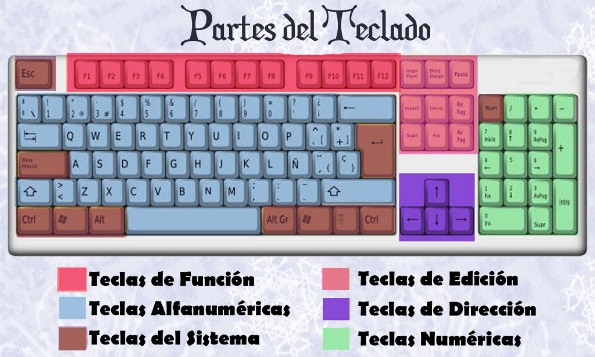

Las

teclas de función las podemos encontrar en prácticamente cualquier

teclado de un PC, y aunque conocemos las mas comunes seguro que no

sabemos para que sirve exactamente cada una de ellas. Estas son teclas

programables de acuerdo al sistema operativo o a un programa y por lo

general se ubican en la parte superior del teclado (F1, F2, F3….F12).

Algunas de estas teclas ya vienen programadas en el arranque del

sistema operativo, en términos prácticos son usadas como comandos

rápidos o atajos para realizar una acción predeterminada. Estas teclas

pueden generar una secuencia corta de caracteres, (ASCII), o bien enviar

una secuencia de caracteres que es interpretada por el sistema

operativo o algunos programas para iniciar rutinas o tareas

predeterminadas.

Para entender un poco mas la función especifica de estas teclas, aquí

les hago en pequeño resumen con el uso de cada una de ellas en Windows y

en algunos de los programas mas conocidos:

F1: Menús... Continuar leyendo |

|

autocad, excel, microsoft, office, mozilla, powerpoint, teclado, teclas, de, funcion, windows |

|

|

publicado por

alonsoclaudio a las 02:16 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Abril 2024 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | 1 | 2 | 3 | 4 | 5 | 6 | | 7 | 8 | 9 | 10 | 11 | 12 | 13 | | 14 | 15 | 16 | 17 | 18 | 19 | 20 | | 21 | 22 | 23 | 24 | 25 | 26 | 27 | | 28 | 29 | 30 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|