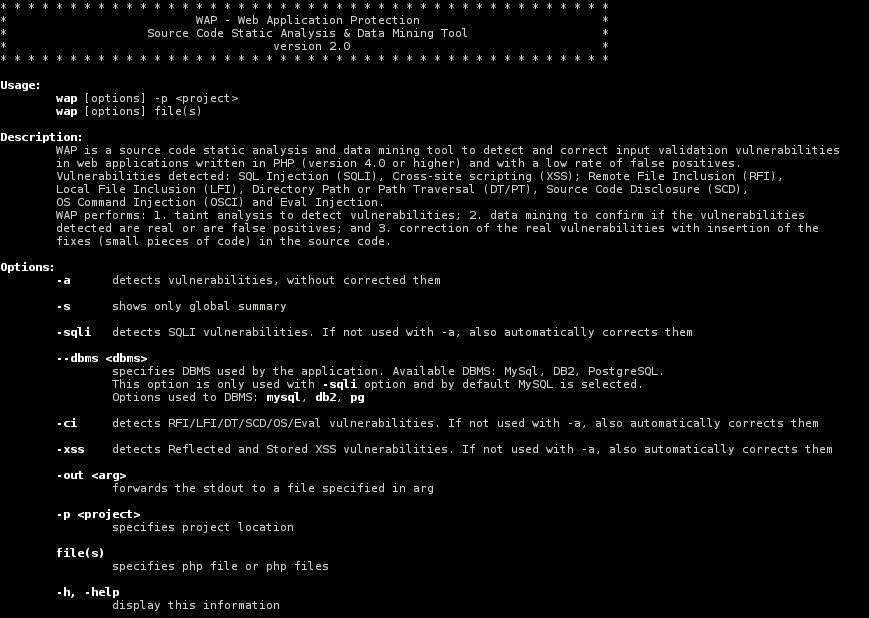

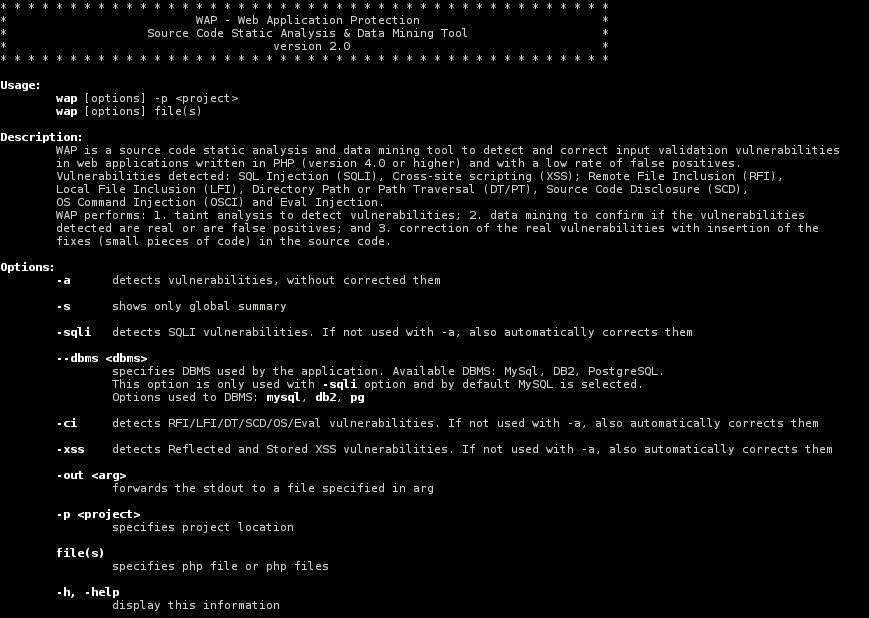

Con la herramienta WAP (web application protection) es posible detectar y

corregir automáticamente vulnerabilidades de validación de entrada en

aplicaciones Web escritas en lenguaje PHP (versión 4.0 o superior). WAP

es una herramienta de análisis estático para: detectar vulnerabilidades,

seguimiento de las entradas de los usuarios maliciosos y comprobar si

llegan las llamadas de funciones sensibles. Cuenta con una baja tasa de

falsos positivos porque se ha implementado un módulo de minería de datos

para predecir los falsos positivos cuando se detecta

vulnerabilidades.

WAP analiza semánticamente el código fuente. Más precisamente, realiza

el análisis del flujo de datos para detectar las vulnerabilidades de

validación de entrada. El objetivo del análisis es rastrear registros

maliciosos insertados por los puntos de entrada ($ _GET y $ _POST) y

verificar funciones de PHP que pueden ser explotadas por alguna...

Continuar leyendo

En

sólo cinco años, el coste del cibercrimen se ha disparado un 96%, el

volumen de ataques ha crecido un 176% y el tiempo empleado para

solucionar un ciberataque también ha aumentado un 33%. HP afirma que el

empleo de soluciones de inteligencia de seguridad puede mitigar su

impacto.

En

sólo cinco años, el coste del cibercrimen se ha disparado un 96%, el

volumen de ataques ha crecido un 176% y el tiempo empleado para

solucionar un ciberataque también ha aumentado un 33%. HP afirma que el

empleo de soluciones de inteligencia de seguridad puede mitigar su

impacto.