« Entradas del 06 de Septiembre, 2014

|

06 de Septiembre, 2014

□

General |

|

|

La necesidad es la madre de todas las ciencias y al vivir en algún lugar del campo de Cartagena

alejado de todo surgió la necesidad de lograr enlaces de larga

distancia, de muy larga distancia, por lo que llevo años dedicándome a

diseñar y montar lo que se llaman Antenas Tácticas, es decir, antenas de conexión inalámbrica que logran enlaces de larga distancia y que reciben ese nombre por su uso militar.

Figura 1: Antena TDJ13 circular

Figura 1: Antena TDJ13 circular

Mi primer diseño fue el de la TDJ13 Circular, que era una modificación de la TDJ13 cuadrada de Pacific Wireless, a los que conseguimos ganar por 1.5db´s. Posteriormente diseñé la antena " SRM" en honor al matemático indio... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 19:07 · 2 Comentarios

· Recomendar |

| |

|

06 de Septiembre, 2014

□

General |

|

|

Cuando un usuario utiliza herramientas como iFile significa que tienen el terminal iPhone con jailbreak. Esto puede suponer un riesgo grande ya que se tiene la posibilidad de ejecutar acciones como root con todo lo que ello conlleva. iFile es una app

que se encarga de proporcionar un explorador de archivos al usuario y,

además, proporcionar un servicio con el que el usuario pueda

intercambiar ficheros mediante protocolo HTTP. Cuando el usuario utiliza la herramienta se puede acceder a través del puerto 10000 a una interfaz web.

A través de dicha interfaz podemos subir y descargar archivos para intercambiarlos con otros dispositivos. Lo primero que llama la atención es la no utilización de ningún tipo de cifrado en la conexión entre iFile y el dispositivo que se conecta, pero además no existe ningún tipo de autenticación por defecto, lo que permite que... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 19:05 · Sin comentarios

· Recomendar |

| |

|

06 de Septiembre, 2014

□

General |

|

|

Mozilla

ha anunciado la publicación de la versión 32 de Firefox, junto con seis boletines

de seguridad destinados a solucionar ocho nuevas vulnerabilidades en el propio

navegador, el gestor de correo Thunderbird y la suite SeaMonkey.

Entre las mejoras

incluidas en Firefox 32 destaca la gestión de contraseñas y datos. Se han

incluido mejoras en la barra de búsqueda dentro de una página, el Administrador de complementos y una nueva caché

http destinada a mejorar la estabilidad y rendimiento del navegador. Como

novedad se incluye el soporte de "pinning" de certificados, lo

que permitirá al navegador realizar comprobaciones más estrictas de los

certificados y prevenir determinados ataques. Este mecanismo permite a los

sitios especificar que autoridades certificadoras han emitido certificados válidos

para el sitio y el navegador podrá rechazar conexiones TLS si el certificado no

está emitido por una entidad... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 19:00 · Sin comentarios

· Recomendar |

| |

|

06 de Septiembre, 2014

□

General |

|

|

Una app tan peligrosa como útil: WiFi Finder.

Tal

vez la aplicación de la que te hablo hoy sirva muy pocas personas, por

cuestiones económicas y de insfaestructura, pero está pensada para

funcionar en muchísimos países, algo que ya de por sí es útil, y al

mismo tiempo prevé la posibilidad de construir colaborativamente el

conocimiento, algo más que interesante.

Hoy te hablamos de WiFi Finder, una aplicación que te resultará

fenomenal en cualquier viaje, aunque lo hará especialmente si vas al

exterior, pues un roaming internacional puede costarte lo mismo que un

viaje entero. Se trata de una idea simple: una base de datos de

conexiones WiFi abiertas o de pago en todo el mundo, que te permite

conectarte cada vez que lo necesitas y además te indica en dónde están

las conexiones disponibles, ya que, como sabemos, el WiFi tiene un radio

más reducido que lo que necesitaríamos para poder viajar utilizándolo.

No te asustes, la gente que desarrolla la aplicación también sabe ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 18:47 · Sin comentarios

· Recomendar |

| |

|

06 de Septiembre, 2014

□

General |

|

|

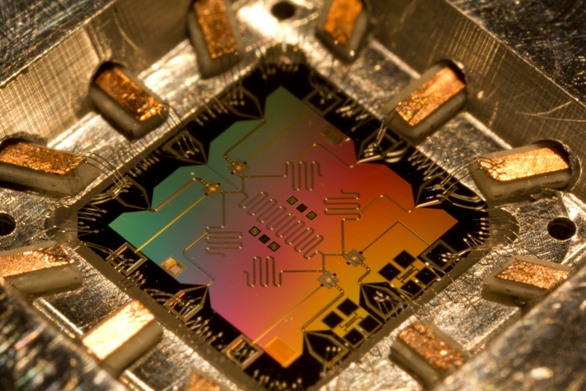

La compañía del buscador está lista para enfrentar el gran reto de la computación cuántica al lado de los mejores equipos de científicos del mundo y lo afirma públicamente en uno de sus comunicados de su blog oficial.

Creemos que la informática cuántica puede solucionar algunos de los

problemas de computación científica más exigentes, especialmente en el

área de machine learning. Es una disciplina que está relacionada

con la construcción de los mejores modelos para hacer predicciones más

precisas. Si queremos curar enfermedades necesitamos mejores modelos

que nos ayude a entender cómo se desarrollan. Si queremos establecer

políticas ambientales eficientes necesitamos mejores modelos sobre los

procesos que producen el cambio climático. Y si queremos un motor de

búsqueda más útil necesitamos entender las preguntas relacionadas con

la web para encontrar las mejores respuestas”

La declaración de intenciones con la que Google ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 18:45 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Abril 2024 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | 1 | 2 | 3 | 4 | 5 | 6 | | 7 | 8 | 9 | 10 | 11 | 12 | 13 | | 14 | 15 | 16 | 17 | 18 | 19 | 20 | | 21 | 22 | 23 | 24 | 25 | 26 | 27 | | 28 | 29 | 30 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|

Figura 1: Antena TDJ13 circular

Figura 1: Antena TDJ13 circular