« Entradas por tag: curiosidadesMostrando 11 a 20, de 22 entrada/s en total:

|

28 de Noviembre, 2014

□

General |

|

|

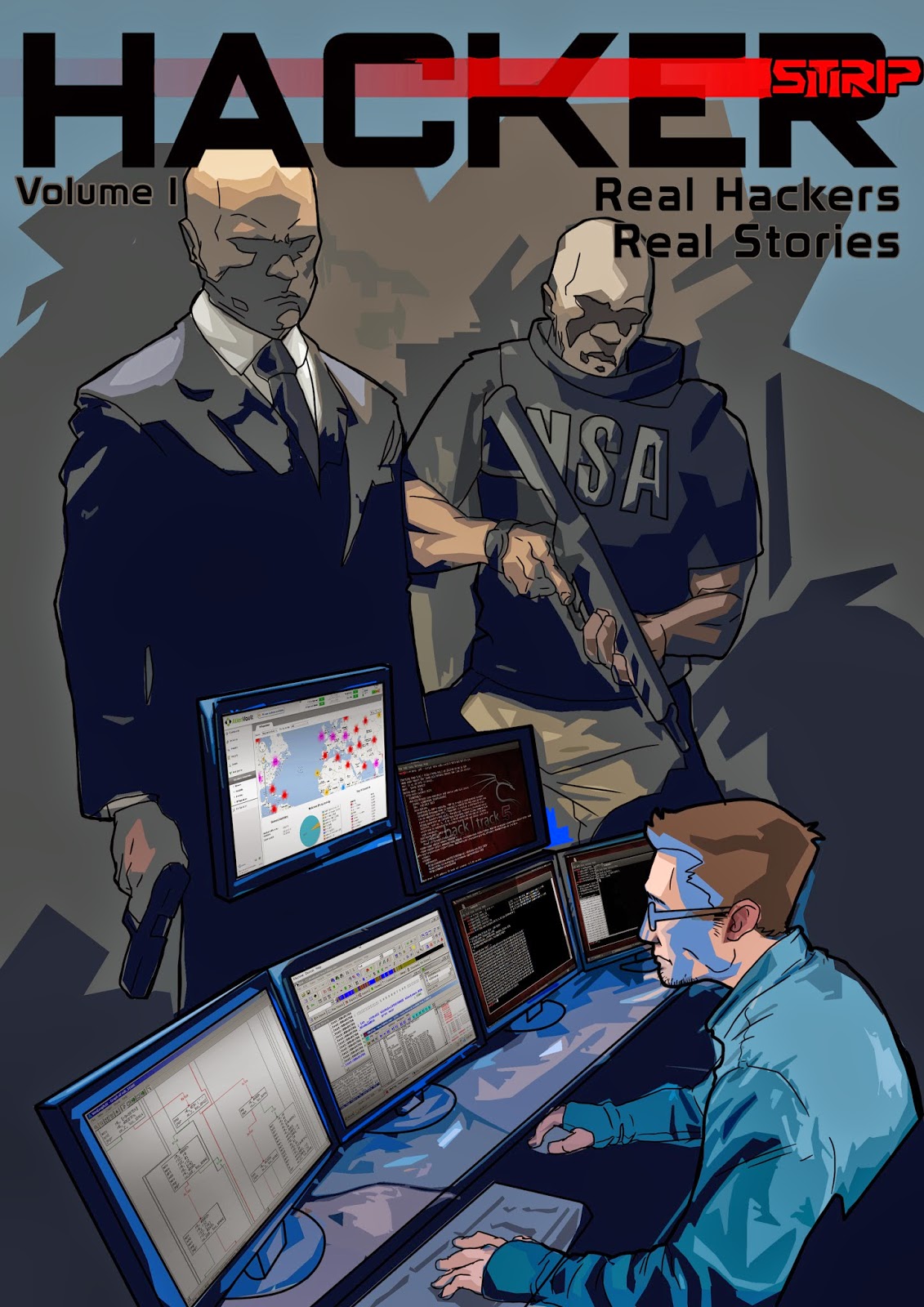

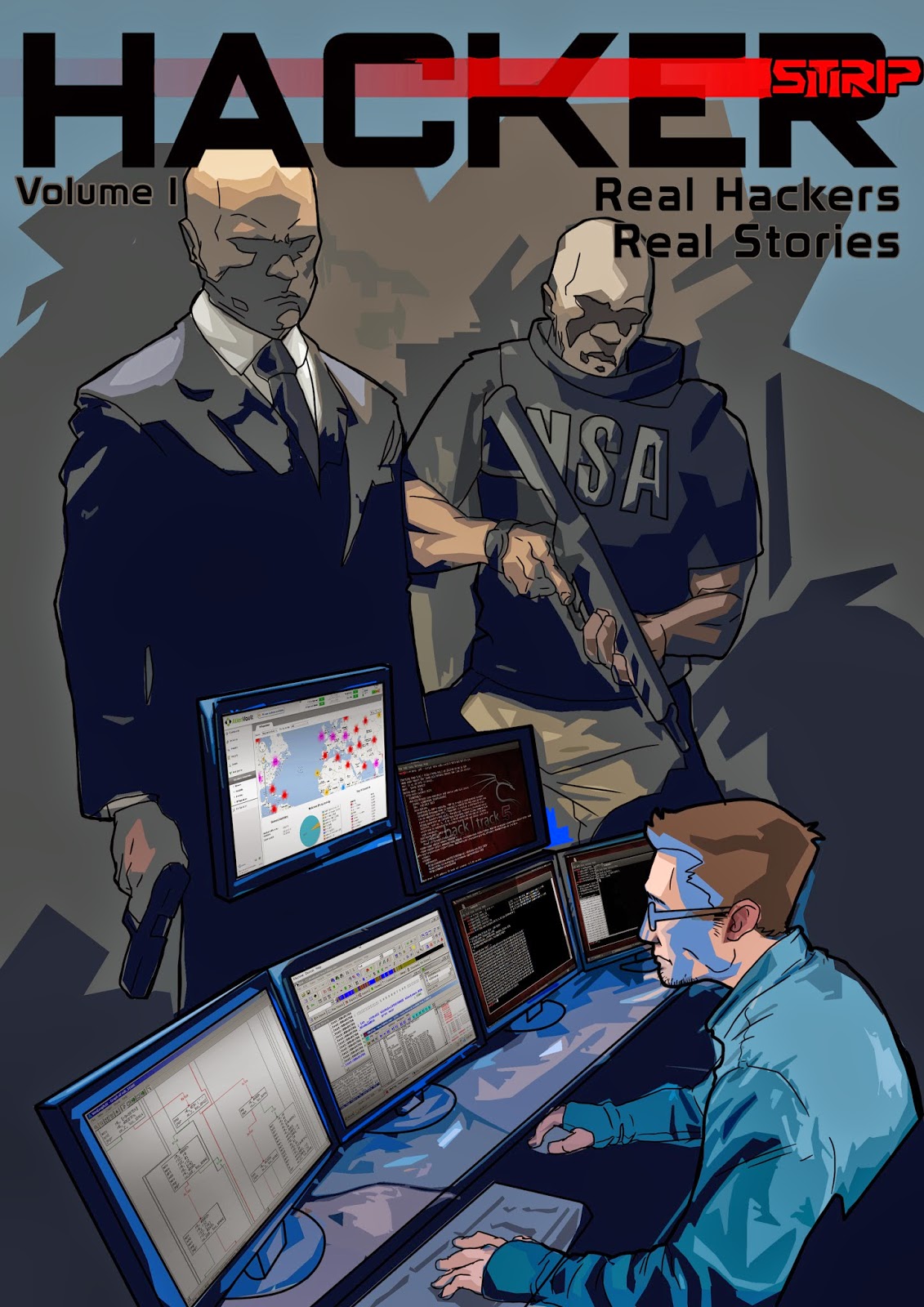

Portada Vol. 1 previsto para agosto de 2015

Cuando Mikko Hypponen muestra abiertamente el apoyo a una campaña de crowdfunding sin duda merece la pena dejar un momento lo que estás haciendo y echar un vistazo... y no decepciona... se trata de Hacker Strip, ¡un webcomic sobre historias reales de hackers reales!

Un

cómic que ofrece un vistazo al mundo de la seguridad en Internet como

nunca lo habías visto antes. Las técnicas ilustradas implican algunos de

los recientes incidentes más actuales en el sector de la seguridad y

son muy similares a los escenarios del mundo real que representan. El

primer volumen está casi hecho y en sus páginas encontraréis referencias

a Heartbleed, el anonimato en Tor, la Web profunda y SilkR0ad, y muchas

más sorpresas.

Necesitan

apoyo para recaudar $10,000 y terminar de hacerlo posible. Los fondos

serán utilizados para ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 16:54 · Sin comentarios

· Recomendar |

| |

|

26 de Noviembre, 2014

□

General |

|

|

Sí,

habéis oído bien, al parecer los cigarrillos electrónicos se han

convertido en el último vector de propagación de software malicioso.

A

pesar de que la idea podría parecer hilarante, muchos cigarrillos

electrónicos se pueden cargar a través de USB, mediante un cable

especial o mediante la inserción de un extremo del cigarrillo

directamente a un puerto USB.

Una entrada publicada en Reddit

informó de un extraño caso que ocurrió a un ejecutivo en el que se

descubrió un malware en su sistema sin identificar de inmediato su

origen.

"Un ejecutivo tenía una infección de malware en su ordenador desde el que no se pudo determinar el origen", dijo el usuario de Reddit "Después de que se comprobaran todos los medios tradicionales de infección, se comenzó a buscar otras posibilidades"... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 22:30 · Sin comentarios

· Recomendar |

| |

|

20 de Noviembre, 2014

□

General |

|

|

Lo reconozco, soy un friki,

por las noches me dan las tantas viendo series mientras hago y deshago

mil cosas con mi portátil. Hoy, mientras escribo ésto, tengo delante ya

el segundo capítulo de la serie 'Halt and Catch Fire' (HCF), una serie

ambientada en el Silicon Prairie de Texas de principios de los 80,

inmersa en plena revolución del ordenador personal donde se libra una

guerra por hacerse un hueco en esta industria prometedora pero copada

desde el principio por IBM. Para que os hagáis una idea, al comienzo de

la serie hacen una ingeniería inversa de la BIOS de uno de sus equipos

y, evidentemente, no le hace nada de gracia al gigante azul...

... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 23:30 · Sin comentarios

· Recomendar |

| |

|

12 de Noviembre, 2014

□

General |

|

|

Internet es mucho mas allá de lo que tenemos a simple vista, o los

sitios y contenidos a los que estamos acostumbrados, y una muestra de

ello es lo que popularmente se denomina como la Deep Web, Invisible Web,

Dark Web, Hidden Web, Internet profunda o Internet invisible.

La Deep Web o Internet Profunda en términos generales es todo aquello que no esta indexado en los motores de búsqueda

tradicionales como son Google, Bing, Yahoo, etc. Lo anterior debido a

que dichos sitios y contenidos tienen ciertas restricciones para ser

encontrados, principalmente porque la mayoría de ellos son usados para

la realización de acciones normalmente fuera de lo legal, son de uso

privado o porque sencillamente presentan métodos de acceso a la información imposibles para los motores de búsqueda.

El tamaño exacto de la Deep web es desconocido, pero se estima que

puede llegar a ser hasta 500 veces mayor al de la Internet superficial,

incluso hasta se presume que con los buscadores solo se puede... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 21:03 · Sin comentarios

· Recomendar |

| |

|

20 de Octubre, 2014

□

General |

|

|

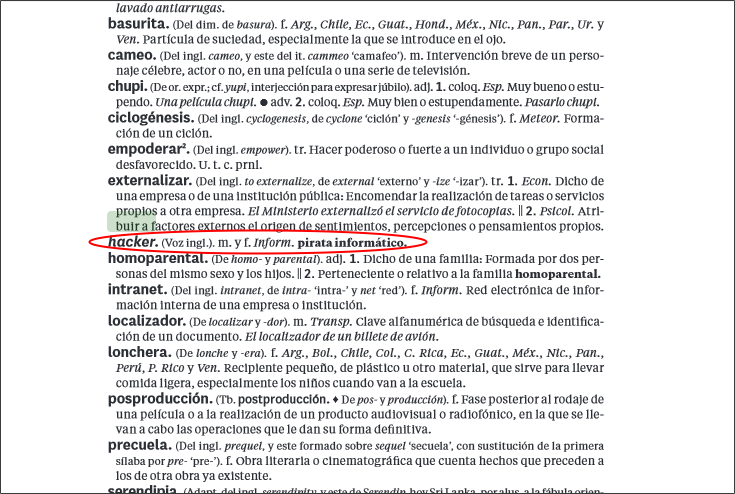

Seguro que muchos habréis leído que después de 13 años el diccionario de la Real Academia Española de la Lengua (RAE) ha sido actualizado

con casi 5.000 entradas nuevas y 22.000 modificaciones y se han

incluido términos más acordes a la era digital en la que vivimos: Dron,

Friki, Tuit, Red social, Bloguero, Pantallazo, Chat, USB, Tableta

electrónica, Intranet, Wifi, Hacker... coño! han incluido hacker!... ummm.... a ver que han puesto: Seguro que muchos habréis leído que después de 13 años el diccionario de la Real Academia Española de la Lengua (RAE) ha sido actualizado

con casi 5.000 entradas nuevas y 22.000 modificaciones y se han

incluido términos más acordes a la era digital en la que vivimos: Dron,

Friki, Tuit, Red social, Bloguero, Pantallazo, Chat, USB, Tableta

electrónica, Intranet, Wifi, Hacker... coño! han incluido hacker!... ummm.... a ver que han puesto:

... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 21:36 · Sin comentarios

· Recomendar |

| |

|

17 de Octubre, 2014

□

General |

|

|

Somos muchos los que hemos aprendido a convivir con ella en nuestra mesa

de luz, mediante sus excelentes libros de seguridad de la información y

específicamente sobre la certificación CISSP.

Vaya desde aquí nuestros sinceros respetos a su familia.

Traducido de su Obituario

Después de una larga y devastadora enfermedad, Shon falleció el 8 de octubre de 2014. Shon fundó y fue CEO de Logical Security, consultora de la información, ex-ingeniera de la unidad de Air Force Information Warfare, instructora y autora de CISSP All in One, el libro más vendido de CISSP y Seguridad IT.

Shon fue reconocida como una de las 25 mejores mujeres en el campo de

seguridad de la información. Los familiares y amigos de Shon siempre han

estado orgullosos de ella y la han amado. Ese ingenio inteligente y sus

historias de humor eran siempre un placer. Shon fue muy generosa con

muchas personas y causas en toda su vida.

Cristian de la Redacción de Segu-Info |

|

|

|

publicado por

alonsoclaudio a las 09:20 · Sin comentarios

· Recomendar |

| |

|

26 de Septiembre, 2014

□

General |

|

|

Hola a todos. Es muy común escuchar

y leer sobre lo que es bueno o malo para nuestro computador, tal es el

punto que muchas veces ciertas tendencias se divulgan tanto que terminan

conviertiéndose en mitos informáticos. Si bien hay muchos que son

ciertos, también hay otros que no son mas que una gran mentira.

Hace un tiempo les compartí algunos mitos y consejos sobre los computadores,

confirmando y desmintiendo muchos de ellos. A continuación quiero

compartirles un listado de 10 de los mas conocidos mitos informáticos,

desmintiendo y aclarándote dudas sobre ellos.

10. Cuando el computador esta lento, lo mejor es formatear:

Formatear es innecesario en la mayoría de casos y supone una pérdida de

tiempo. Existen muchas opciones que puedes aplicar antes de una medida

tan radical como formatear. Podemos por ejemplo optimizar el PC, o si presenta muchos fallos hay tambien aplicaciones para ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 08:29 · Sin comentarios

· Recomendar |

| |

|

03 de Septiembre, 2014

□

General |

|

|

El Phubbing hace parte de esos nuevos términos que se han generado a partir de la gran influencia

que ha tenido la tecnologia en nuestras vidas, especialmente los

dispositivos móviles, y aunque parezca una palabra extraña que seguro la

mayoría nunca ha oído, lo más probable es que en más de una ocasión

ustedes hayan hecho Phubbing.

Para dejar bien claro el concepto, técnicamente el Phubbing se

refiere al uso de un dispositivo móvil en presencia de otras personas,

es decir, al acto en que un individuo o persona puede ignorar su entorno

para concentrarse en su dispositivo móvil ya sea un smartphone, tablet,

laptop, etc. Sin duda algo que es muy popular hoy en día, y del cual seguramente muchos desconocen su verdadero significado.

Ahora, para ampliar un poco más este tema y con el objetivo de que les quede una pequeña guía de ayuda, les quiero compartir la siguiente infografía que detalla lo mejor posible el Phubbing y ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 17:03 · Sin comentarios

· Recomendar |

| |

|

29 de Agosto, 2014

□

General |

|

|

Todos

sabemos que Internet es una vasta red de ordenadores y dispositivos

interconectados pero, ¿dónde residen todos esos elementos?

John Matherly, fundador de Shodan, literalmente hizo ping a todos los dispositivos en Internet y el resultado es el siguiente mapa:

|

| https://twitter.com/achillean/status/505049645245288448 |

Como se puede ver, la mayoría de los dispositivos se concentran en los países desarrollados y áreas metropolitanas.

Y con esta bella imagen nos despedimos hasta muy pronto y os deseamos a todos muy buen fin de semana

Fuente http://www.hackplayers.com/2014/08/mundo-cuando-se-hace-ping-a-todo-internet.html

|

|

|

|

publicado por

alonsoclaudio a las 21:17 · Sin comentarios

· Recomendar |

| |

|

14 de Agosto, 2014

□

General |

|

|

No sé vosotros, pero presiento que después del lanzamiento de las Google Glasses una de sus principales funcionalidades será el reconocimiento de personas en tiempo real. Por ejemplo un policía será capaz de conocer tus datos personales, tu historial y tus antecedentes con sólo mirarte...

Y

no sólo su uso estará exclusivamente destinado a las fuerzas de

seguridad del estado. Ni hace falta decir que, inexorablemente, ese

programa de reconocimiento caerá pronto en manos de hackers que le darán

una y mil vueltas al código. Y de ahí surgirán spin-offs que

extenderán las capacidades de estos dispositivos que serán capaces de

obtener todo tipo de información del ser humano reconocido: las

relaciones, nuestros amigos, a dónde viajamos o dónde trabajamos,

nuestros gustos y aficiones y, en definitiva, lo que filtramos

inconscientemente nosotros mismos en las redes sociales. Y, ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 20:52 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Abril 2024 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | 1 | 2 | 3 | 4 | 5 | 6 | | 7 | 8 | 9 | 10 | 11 | 12 | 13 | | 14 | 15 | 16 | 17 | 18 | 19 | 20 | | 21 | 22 | 23 | 24 | 25 | 26 | 27 | | 28 | 29 | 30 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|

Portada Vol. 1 previsto para agosto de 2015

Cuando Mikko Hypponen muestra abiertamente el apoyo a una campaña de crowdfunding sin duda merece la pena dejar un momento lo que estás haciendo y echar un vistazo... y no decepciona... se trata de Hacker Strip, ¡un webcomic sobre historias reales de hackers reales!

Portada Vol. 1 previsto para agosto de 2015

Cuando Mikko Hypponen muestra abiertamente el apoyo a una campaña de crowdfunding sin duda merece la pena dejar un momento lo que estás haciendo y echar un vistazo... y no decepciona... se trata de Hacker Strip, ¡un webcomic sobre historias reales de hackers reales!