« Entradas por tag: datosMostrando 11 a 20, de 53 entrada/s en total:

|

17 de Abril, 2015

□

General |

|

|

Los 30.287 documentos de Word, Excel, CSV, PDF y presentaciones, más los 173.132

correos electrónicos, con sus correspondientes archivos adjuntos y, por

supuesto, todo el contenido de archivos, mensajes de correos e incluso metadatos de los ficheros, han sido publicados por Wikileaks junto con una herramienta para que cualquier navegante pueda buscar por los términos que desee de forma rápida. Es decir, todo lo que le fue robado a SONY se ha puesto en la red a disposición pública.  Figura 1: Wikileaks publica todos los documentos y correos electrónicos robados a SONY

Figura 1: Wikileaks publica todos los documentos y correos electrónicos robados a SONY

... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 15:11 · Sin comentarios

· Recomendar |

| |

|

17 de Abril, 2015

□

General |

|

|

Ilustración por Stephen Maurice Graham

30 millones de norteamericanos ven pornografía en línea regularmente de acuerdo al Wall Street Journal. Esto es mucho más de lo que confesamos, incluso en encuestas anónimas: el año 2013 sólo un 12 por ciento de las personas encuestadas reconoció

ver pornografía. Pero gracias al penetrante seguimiento en línea y las

huellas dactilares que deja tu navegador, los descarados mentirosos de

Norteamérica puede que ya no puedan manteneren secreto sus hábitos

pornográficos. Las personas que ven porno están siendo monitoreadas y,

si el ingeniero en Software Brett Thomas está en lo cierto, sería muy

fácil sacarlos a la luz junto a una extensa lista de cada clip que han

visto.

Thomas vive en San Francisco y recientemente estaba en un bar

conversando con miembros de la industria de entretenimiento para

adultos. Comenzaron a hablar de economía, naturalmente. Si bien los

profesionales del porno insistían... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 15:05 · 2 Comentarios

· Recomendar |

| |

|

13 de Abril, 2015

□

General |

|

|

Si es gratis, es porque Ud. es el

producto, es una frase que cada vez cobra más sentido teniendo en cuenta

la valorización de la información personal en la ingeniería social,

espionaje, su uso en el comercio electrónico y otros tipos de comercios

tradicionales que ha llevado al fortalecimiento de nuevos mecanismos no

legales para la obtención de información personal de las personas,

acciones que el derecho Penal peruano ha ido regulando e incluso

incluyendo las actividades automatizadas.

El código penal peruano en su exposición

de motivos expone la inclusión de diversos delitos contra la Libertad

Individual, entre ellos los delitos de violación de la intimidad. La

justificación de la inclusión de la protección de la intimidad como bien

jurídico a proteger es debido al reconocimiento de carácter universal

de este derecho desde que la propia Declaración Universal de los

Derechos Humanos afirma que “nadie será objeto de... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 16:45 · Sin comentarios

· Recomendar |

| |

|

10 de Noviembre, 2014

□

General |

|

|

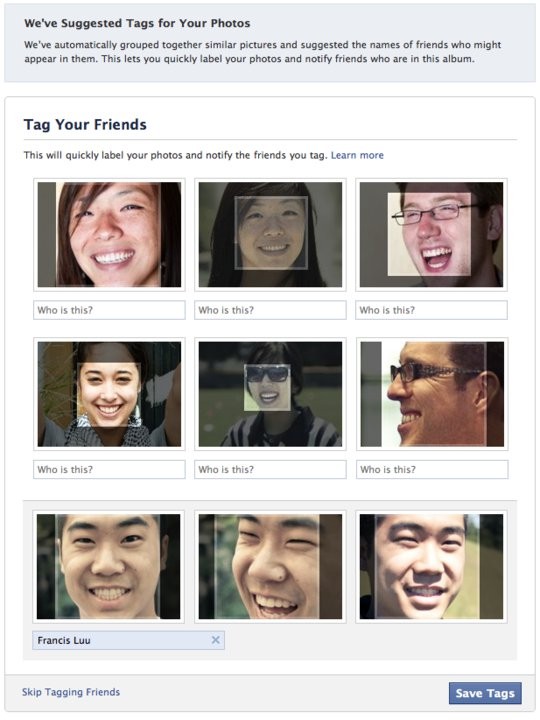

La

red social más utilizada del planeta con más de 400 millones de

usuarios ha avisado a sus usuarios que planea empezar a trabajar "con

algunas webs asociadas" aprobadas por Facebook para ofrecer una

"experiencia más personalizada" cuando se visiten páginas webs de

terceros ofreciendo a estos sitios información personal del usuario de

manera automática.

Según informó la red social,

este cambio, junto con otros englobados bajo el título 'Un paso más en

la regulación abierta del site', permitirá que cualquier socio

previamente aprobado por Facebook disponga de información personal y

relevante del usuario sin utilizar la herramienta 'Facebook Connect'.

Anteriormente, era necesaria una aprobación del usuario para conectar la

'web' con Facebook e interactuar de manera más efectiva con los

contactos.

Con estos nuevos cambios, la red... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 23:17 · Sin comentarios

· Recomendar |

| |

|

31 de Octubre, 2014

□

General |

|

|

Las inyecciones SQL han sido tradicionalmente uno de los vectores de

ataque más utilizados por los atacantes. De hecho, es una de las

técnicas más eficaces para el robo y la alteración de información

sensible. Sin embargo, no existe (aún) una marcada tendencia hacia la explotación de las llamadas bases de datos NoSQL,

o sea, bases de datos no relacionales pensadas para el almacenamiento

de grandes cantidades de información. De entre todas estas bases de

datos NoSQL, quizá el representante más ilustre sea MongoDB. ¿Es inmune a las inyecciones?

¿Qué es MongoDB?

El nombre MongoDB, viene del inglés "humongous" (inmenso). Es un sistema

de base de datos no relacional de código abierto y orientado a

documentos. MongoDB se basa en colecciones de documentos Json, lo que le

otorga una gran flexibilidad en cuanto a la naturaleza de la

información que almacena, puesto que puede haber documentos con

diferente esquema dentro de una misma colección.

De ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 10:28 · Sin comentarios

· Recomendar |

| |

|

29 de Octubre, 2014

□

General |

|

|

La Corte Suprema de Justicia resolvió hoy a favor de los motores de búsqueda al rechazar una demanda de una modelo contra dichos sitios de internet

que la vinculaban con páginas de oferta sexual. El caso llegó a la

Corte a raíz de una demanda que entabló la modelo María Belén Rodríguez,

quien acusó que los motores de búsqueda Google y Yahoo! la asociaban

con sitios de oferta de sexo pago.

La Corte Suprema de Justicia falló a favor de los motores de búsqueda

en Internet en la demanda que iniciaron modelos publicitarias cuyos

nombres aparecen en páginas vinculadas con oferta de sexo. Negó que

tengan responsabilidad al ofrecer como resultado de búsqueda enlaces

que asociaban a María Belén Rodríguez con contenido pornográfico. Es un fallo sin precedentes en la región [PDF].

... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 21:37 · Sin comentarios

· Recomendar |

| |

|

28 de Octubre, 2014

□

General |

|

|

Atacar los sistemas informáticos de los hospitales para robar datos

sensibles se ha convertido en una práctica tristemente usual en los

últimos meses. La práctica de sustraer información médica ha aumentado en un 600% en 2014.

La tendencia en alza de compartir datos entre hospitales, a pesar de ser

beneficiosa para el paciente, ha empezado a generar un serio problema

de seguridad para la industria sanitaria. La explicación es muy

sencilla: la información médica es demasiado valiosa. Ahí está el

dinero.

Para que cualquiera pueda hacerse una idea, mientras que una tarjeta de

crédito tendría un valor de pocos euros en el mercado negro, un

historial clínico puede llegar a costar en torno a los 80 euros. Hay

mucha diferencia. El coste de esa información es alto por su contenido:

no solo se obtienen datos sanitarios sino también información personal

detallada: números de la seguridad social, direcciones, cuentas

bancarias…, que pueden utilizarse para la suplantación de... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 23:39 · Sin comentarios

· Recomendar |

| |

|

20 de Octubre, 2014

□

General |

|

|

El

Gobierno porteño tiene 180 días para implementarlo Deberá dictar una

norma para que los buscadores borren links que afecten a una persona.

La Justicia porteña emitió un fallo que obliga al Gobierno de la Ciudad a

que, en un plazo de 180 días, dicte una norma que exija a los

buscadores de Internet con domicilio en la ciudad de Buenos Aires, que

dispongan de un protocolo para borrar aquellos links que llevan a

páginas con datos que un usuario considere que vulnera sus derechos

individuales o su derecho a la intimidad. Los buscadores involucrados

son Google, Yahoo! y Bing. Ahora, el Gobierno porteño podrá hacer lugar

al fallo o apelarlo.

"Incorporamos el concepto de Habeas Internet, más abarcativo que el derecho al olvido

que se aplica en Europa. Porque aquí se contemplan los datos sensibles

de cada persona (sus ideas políticas, religiosas, su condición... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 07:44 · Sin comentarios

· Recomendar |

| |

|

20 de Octubre, 2014

□

General |

|

|

La Secretaría de Comunicaciones de la Nación avanza con la

implementación a nivel nacional del registro "No llame", en el cual se

inscriben quienes no desean recibir en su domicilio comunicaciones

telefónicas con fines comerciales.

A través de la resolución 67/14, publicada hoy en el Boletín Oficial, la

Secretaría conducida por Norberto Berner, reservó el número telefónico

146 para ser utilizado en el registro "No llame". Sin embargo, no se

especifican los plazos ni otros detalles de cómo seguirá la

implementación.

Este tipo de iniciativas ya existen en la Ciudad de Buenos Aires y la

provincia de Buenos Aires, y a mediados de este año el Congreso nacional

aprobó extenderlo a todo el país.

La norma, sancionada el 2 de julio por la Cámara de Diputados, fue

oficializada el 5 de agosto a través del decreto 1.233, y partir de ese

momento el Ejecutivo tiene 90 días para reglamentarla.

El registro nacional "No Llame" contempla a "toda persona... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 07:35 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Abril 2024 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | 1 | 2 | 3 | 4 | 5 | 6 | | 7 | 8 | 9 | 10 | 11 | 12 | 13 | | 14 | 15 | 16 | 17 | 18 | 19 | 20 | | 21 | 22 | 23 | 24 | 25 | 26 | 27 | | 28 | 29 | 30 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|

La

red social más utilizada del planeta con más de 400 millones de

usuarios ha avisado a sus usuarios que planea empezar a trabajar "con

algunas webs asociadas" aprobadas por Facebook para ofrecer una

"experiencia más personalizada" cuando se visiten páginas webs de

terceros ofreciendo a estos sitios información personal del usuario de

manera automática.

La

red social más utilizada del planeta con más de 400 millones de

usuarios ha avisado a sus usuarios que planea empezar a trabajar "con

algunas webs asociadas" aprobadas por Facebook para ofrecer una

"experiencia más personalizada" cuando se visiten páginas webs de

terceros ofreciendo a estos sitios información personal del usuario de

manera automática.