« Entradas por tag: informaciónMostrando 11 a 20, de 70 entrada/s en total:

|

06 de Julio, 2015

□

General |

|

|

Si bien la relevancia de la información contenida en el dump de Sony podría alimentar nuestras ansias de cotilleos y próximos estrenos de cine, obtener información

sensible de HT nos ha dado contraseñas de trabajadores, detalles de

ventas, estrategias a clientes, código fuente de software de uso

interno, correos electrónicos, y un larguísimo etc que aún hoy en día (bajo el hashtag #HackingTeam) está siendo analizado por la amplia mayoría de la comunidad.

Estamos ante una empresa, que no llega a 50 empleados, controvertida por

el modelo de negocio de su última ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 23:00 · Sin comentarios

· Recomendar |

| |

|

25 de Junio, 2015

□

General |

|

|

Un estudio de RSA sobre ciberseguridad revela una preocupante falta de

madurez en este terreno y una excesiva dependencia de la prevención.

RSA, la división de seguridad de EMC, ha presentado su estudio Cybersecurity Poverty Index,

que reúne los resultados de una encuesta realizada entre más de 400

profesionales de seguridad en 61 países. El estudio permitió a los

participantes autoevaluar la madurez de sus programas de seguridad

frente a ciberataques tomando como referencia el NIST Cybersecurity Framework (CFS).

El informe ofrece una visión global sobre la manera en que las

organizaciones valoran su madurez y prácticas de ciberseguridad en

general entre empresas de diferentes tamaños, mercados y geografías. Si

bien las organizaciones más grandes suelen ser consideradas como las que

cuentan con más recursos para diseñar una defensa cibernética más

potente, los resultados de la encuesta indican que el tamaño no es un

factor determinante del nivel de preparación en cuanto ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 23:23 · Sin comentarios

· Recomendar |

| |

|

20 de Junio, 2015

□

General |

|

|

En la actualidad, un término ampliamente utilizado es “ciberseguridad”,

que puede asociarse con otras ideas como ciberespacio, ciberamenazas,

cibercriminales u otros conceptos compuestos. Aunque se tiene una idea

general sobre lo que representa, en ocasiones puede utilizarse como sinónimo de seguridad de la información, seguridad informática o seguridad en cómputo -pero esta idea no es del todo correcta.

La disyuntiva se presenta cuando es necesario

aplicar de manera adecuada los conceptos, de acuerdo con las ideas que

se pretenden expresar. Si bien existen distintas definiciones para la

ciberseguridad, es importante conocer cuándo se utiliza de forma

correcta de acuerdo con el contexto, e identificar sus diferencias con los otros términos... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 12:40 · Sin comentarios

· Recomendar |

| |

|

14 de Junio, 2015

□

General |

|

|

De los “padres” del SPAM o correo basura llegan…

El correo electrónico, a pesar de

los años desde su aparición, sigue siendo una de las principales vías

utilizadas por los “Spammers” para lanzar una campaña agresiva de publicidad.

El

SPAM resulta una actividad muy lucrativa para sus responsables, pues a

un solo clic de ratón consiguen hacer llegar la publicidad de sus

productos a miles de usuarios, solo necesitan conocer las cuentas de

correo electrónico de “esos miles de usuarios”. El

SPAM resulta una actividad muy lucrativa para sus responsables, pues a

un solo clic de ratón consiguen hacer llegar la publicidad de sus

productos a miles de usuarios, solo necesitan conocer las cuentas de

correo electrónico de “esos miles de usuarios”.

.

Usuarios

que previamente habrán facilitado sus datos de contacto, de forma... Continuar leyendo Usuarios

que previamente habrán facilitado sus datos de contacto, de forma... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 13:18 · Sin comentarios

· Recomendar |

| |

|

08 de Junio, 2015

□

General |

|

|

Datos de 4 millones de funcionarios y ex-funcionarios fueron robados por atacantes chinos, según informa el diario "The Washington Post" y OPM, la agencia gubernamental a cargo de estos archivos.

La Oficina de Administración de Personal (OPM por sus siglas en inglés)

dijo que detectó una "ciberintrusión" en abril a sus sistemas de

tecnología informática y sus datos. El hackeo fue detectado luego de

que la agencia comenzara a actualizar su ciberseguridad. Estos datos

personales sensibles podrían ser utilizados para cometer robo

de identidad y otros fraudes, incluyendo la apertura de cuentas de

crédito.

"Como resultado del incidente, OPM enviará notificaciones a

aproximadamente cuatro millones de individuos cuyos datos personales

pudieron haberse visto comprometidos", dijo esa oficina.

El comunicado no indicó quién sería sospechoso de realizar ese ataque informático pero The Washington Post sostuvo que ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 21:25 · Sin comentarios

· Recomendar |

| |

|

01 de Junio, 2015

□

General |

|

|

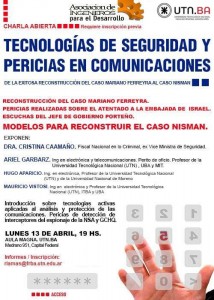

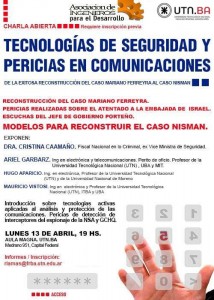

Web del Evento: http://www.clubdelgraduado.com/contenido/noticias/60 Web del Evento: http://www.clubdelgraduado.com/contenido/noticias/60

Lugar: UTN BA

Fecha: 13/04/2015 19:00 hs

Disertantes:

Ing. Ariel Garbarz

Ing. Hugo Aparicio

Ing. Mauricio Vistosi

Abog. Cristina Caamaño

Resumen:

Se realiza una introducción referente a los puntos de partida de las

charlas enfocado a distintas causas judiciales de trascendencia

institucional (Causas Mariano Ferreyra, Macri, Embajada de Israel) en

los cuales se realizaron pericias y procedimientos que pueden ayudar a

dar luz sobre la muerte del fiscal Nisman.

El Ing. Garbarz comenta sobre el laboratorio COMSEC de la UTN-BA

creado hace más de 22 años el cual se enfoca a temas relacionados a la

protección de las telecomunicaciones. Destaca un punto de inflexión al

generar un desarrollo que permitió bloquear los equipos interceptores de

telecomunicaciones utilizados por servicios de inteligencia, lo que

genero un conflicto que... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 19:32 · Sin comentarios

· Recomendar |

| |

|

04 de Mayo, 2015

□

General |

|

|

Una cosa está clara y es que la Seguridad Informática es un mercado en

auge, que hoy en día reciben cada vez más profesionales. La Seguridad de

la Información, la cual no debemos confundir con la Seguridad

Informática, ocupa un gran espacio en las nuevas tecnologías y tiene una

gran diversidad de ramas y campos dónde los profesionales pueden

ejercer su trabajo. La Seguridad Informática me gusta verlo como un

subconjunto necesario dentro de la Seguridad de la Información. Fortificación

de sistemas, pentesting a sistemas, auditorias técnicas internas,

perimetrales, wireless, auditorias de caja blanca, etcétera. La Seguridad Informática es, para mi, el toque artístico dentro de un mundo procedimental. En algunas ocasiones me llegan personas en eventos o vía email o tuits en

el que me preguntan, ¿Por dónde empiezo? Es una pregunta difícil hace

años, hoy día un poco más sencilla de responder, aunque... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 14:15 · Sin comentarios

· Recomendar |

| |

|

19 de Abril, 2015

□

General |

|

|

El acoso y el hostigamiento son actividades que se manifiestan desde

que el ser humano es humano, en cualquiera de los ámbitos en los que nos

movemos de forma rutinaria podemos sufrir un acoso, en el trabajo, en

el centro escolar, en el entorno familiar.

El acoso y el hostigamiento son actividades que se manifiestan desde

que el ser humano es humano, en cualquiera de los ámbitos en los que nos

movemos de forma rutinaria podemos sufrir un acoso, en el trabajo, en

el centro escolar, en el entorno familiar.

Internet no es diferente, al

contrario, en ocasiones se convierte en el marco ideal para el

cibercriminal que quiere llevar a efecto un acoso aprovechando el “falso

anonimato” que otorga la red.

Conociendo las distintas formas en las que se nos puede presentar un ciberacoso, seremos capaces de evitarlos, ¿recordáis? Conociendo los peligros podremos evitarlos.

Pero ¿Qué hacer en

caso de... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 01:35 · Sin comentarios

· Recomendar |

| |

|

30 de Marzo, 2015

□

General |

|

|

El portal Identity Theft Resource Center (algo así como el Centro de Recursos sobre Robo de Identidad) mantiene casi al dia informes referentes a incidentes sobre fuga de información ocurridos en Estados Unidos sobretodo.

Ya al finalizar el 2014, quedó disponible su informe anual en el que registraban todos los incidentes conocidos

en los que se hubiera expuesto información referente a usuarios. En los

informes además, y para cada incidente, se incluyen referencias sobre

dónde se dio a conocer tal caso. La lista realiza el seguimiento de los

incidentes en los cuales se ve comprometida información de números de la

Seguridad Social, tarjetas de crédito, nombres de usuario, contraseñas y

e-mails, así como información médica.

|

|

|

|

publicado por

alonsoclaudio a las 16:44 · Sin comentarios

· Recomendar |

| |

|

23 de Diciembre, 2014

□

General |

|

|

US-CERT fue notificado

por un tercero de confianza que los delincuentes están usando un gusano

que utiliza el protocolo Server Message Block (SMB) para llevar a cabo

los ataques a la empresa Sony Pictures. De acuerdo al informe de US-CERT y el FBI, este SMB Worm Tool está "equipado" con cinco componentes diseñados para realizar distintos tipos de intrusión y ataques.

SMB Worm Tool utiliza un ataque de fuerza bruta para propagarse

mediante el servicio de SMB en el puerto 445 sobre Windows. El gusano se

conecta a casa cada cinco minutos para enviar el registro de datos

obtenidos a su Centro de Comando y Control (C&C). La herramienta

también acepta nuevos comandos y tareas desde el C&C: el primer

subproceso llama a casa y envía registros de los comandos exitosos y el

segundo subproceso intenta adivinar las contraseñas para las conexiones

SMB. Si se acierta la contraseña, se establece un recurso compartido, se

copia y se ejecuta un archivo para... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 22:42 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Abril 2024 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | 1 | 2 | 3 | 4 | 5 | 6 | | 7 | 8 | 9 | 10 | 11 | 12 | 13 | | 14 | 15 | 16 | 17 | 18 | 19 | 20 | | 21 | 22 | 23 | 24 | 25 | 26 | 27 | | 28 | 29 | 30 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|

Web del Evento: http://www.clubdelgraduado.com/contenido/noticias/60

Web del Evento: http://www.clubdelgraduado.com/contenido/noticias/60

El

SPAM resulta una actividad muy lucrativa para sus responsables, pues a

un solo clic de ratón consiguen hacer llegar la publicidad de sus

productos a miles de usuarios, solo necesitan conocer las cuentas de

correo electrónico de “esos miles de usuarios”.

El

SPAM resulta una actividad muy lucrativa para sus responsables, pues a

un solo clic de ratón consiguen hacer llegar la publicidad de sus

productos a miles de usuarios, solo necesitan conocer las cuentas de

correo electrónico de “esos miles de usuarios”. Usuarios

que previamente habrán facilitado sus datos de contacto, de forma...

Usuarios

que previamente habrán facilitado sus datos de contacto, de forma...

El acoso y el hostigamiento son actividades que se manifiestan desde

que el ser humano es humano, en cualquiera de los ámbitos en los que nos

movemos de forma rutinaria podemos sufrir un acoso, en el trabajo, en

el centro escolar, en el entorno familiar.

El acoso y el hostigamiento son actividades que se manifiestan desde

que el ser humano es humano, en cualquiera de los ámbitos en los que nos

movemos de forma rutinaria podemos sufrir un acoso, en el trabajo, en

el centro escolar, en el entorno familiar.