« Entradas por tag: informaticaMostrando 11 a 20, de 37 entrada/s en total:

|

12 de Abril, 2015

□

General |

|

|

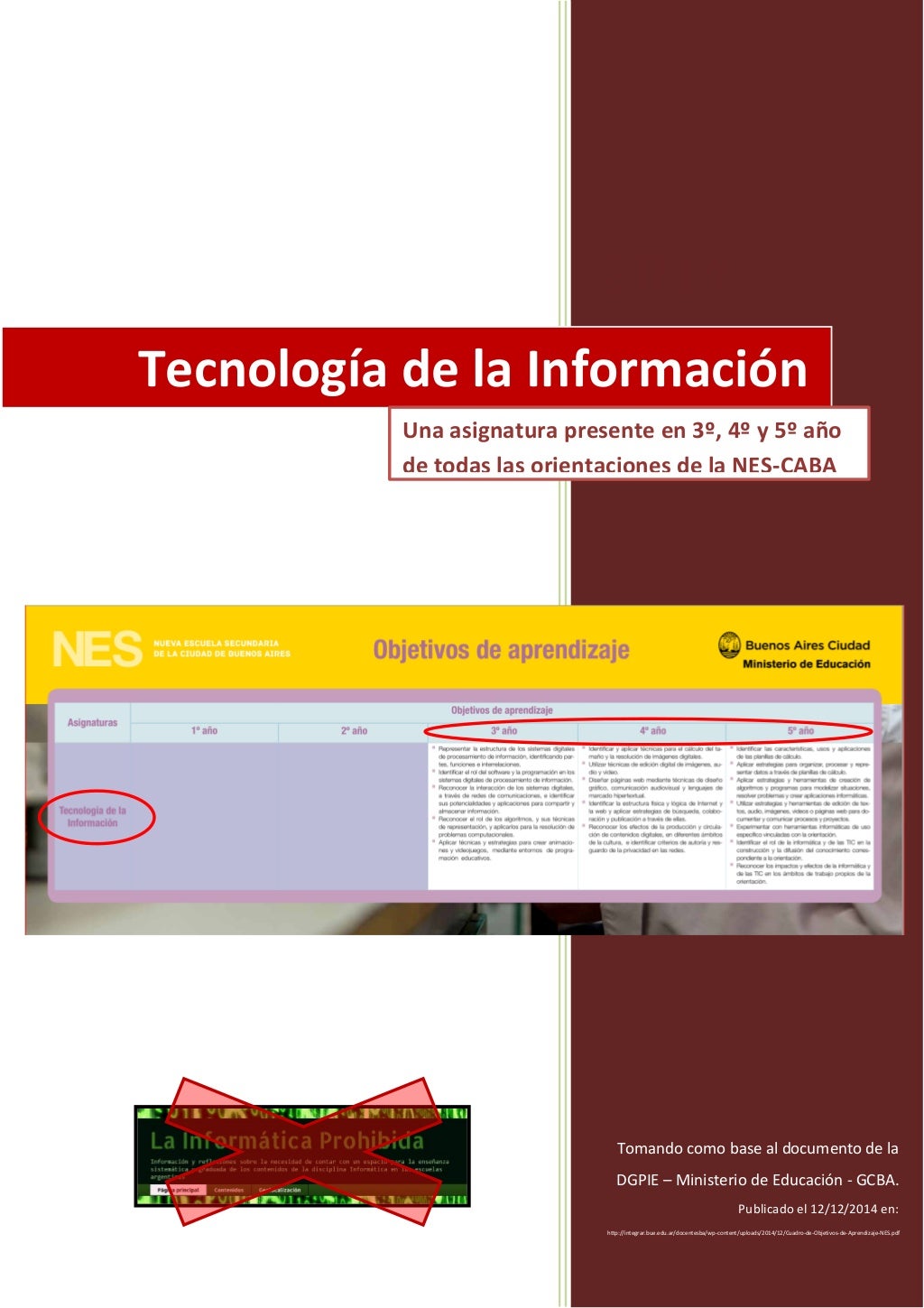

Finalmente, en la NES (Nueva Escuela Secundaria)

de la CABA, los alumnos van a poder aprender algunos contenidos de

Informática como una disciplina dentro de un espacio curricular propio: Tecnología de la Información.

TI -Tecnologías de la Información- no es lo mismo que TIC -Tecnologías de la Información y la Comunicación-. Y la diferencia no es sólo la "C" del final.

- Las TIC en la

educación, es la utilización de los recursos digitales para la enseñanza

de las distintas asignaturas. Es tomar a la computadora (hardware) y

sus programas (software) como una herramienta más para el aprendizaje.

Pero eso NO es Informática.

- En cambio una

definición de TI: "Las TI abarcan el dominio completo de la

información, que incluye al hardware, al software, a los

periféricos y a las redes. Un elemento cae... Continuar leyendo

|

|

|

|

publicado por

alonsoclaudio a las 21:58 · Sin comentarios

· Recomendar |

| |

|

12 de Marzo, 2015

□

General |

|

|

TEMARIO

A DESARROLLAR

6to

año de

Técnico

en Informática Personal y Profesional

El

impacto de las computadoras en la sociedad.

La

función de las computadoras en los negocios.

La

gestión y el proceso global de toma de decisiones.

Responsabilidades

éticas y legales de los profesionales de la informática.

Seguridad... Continuar leyendo

|

|

|

|

publicado por

alonsoclaudio a las 21:10 · Sin comentarios

· Recomendar |

| |

|

16 de Diciembre, 2014

□

General |

|

|

Cada semana suelo dedicar un rato en pensar en qué cosas me gustaría

trabajar, qué herramientas me gustaría desarrollar y qué quiero estudiar

en mi tiempo libre, así como también las cosas quiero evitar a toda

costa en mi vida profesional. Lo considero un ejercicio muy entretenido y

que me ayuda a mejorar mi creatividad y a lo mejor, algún día pueda

tirar de algunas de ellas para dedicarme a tiempo completo. “Sueños”

aparte, cuando alguien quiere escribir una herramienta enfocada a la

seguridad, antes de pensar en el lenguaje de programación o requisitos

técnicos/funcionales específicos, es necesario preguntarse, dos cosas:

“por qué” y “para qué”. El “por qué” es importante, ya que permite

definir objetivos claros sobre lo que queremos hacer, una serie de

funciones que pretenden cubrir una necesidad, automatizar alguna tarea

concreta o simplemente por aprendizaje/diversión. Luego, hay que pensar

en el “para qué” y definir si realmente es algo que le va a servir a la... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 13:19 · Sin comentarios

· Recomendar |

| |

|

28 de Noviembre, 2014

□

General |

|

|

Medir los protocolos de seguridad digital al interior de las organizaciones es algo que todas las compañías deben hacer de manera recurrente. Muchas de las vulnerabilidades y ataques que sufren las grandes empresas se deben a la falta de esquemas seguros que traen como consecuencia fuga de información vital para las compañías.

Por esta razón en Reporte Digital invitamos a tres expertos en temas de seguridad para que nos contaran sus puntos de vista de cómo implementar hacking ético en las organizaciones,

para algunos el término puede sonar extraño, pero es una forma de

proteger la información en las empresas de ciberdelincuentes.

Daniel Rojas, experto en seguridad informática; Fabián Garzón, consultor en temas Consultor en IQ Information Quality y Leonardo Huertas, Chief Security Ambassador de Eleven Paths, empresa de Telefónica; explican lo que deben tener en cuenta las empresas a la hora de... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 17:08 · Sin comentarios

· Recomendar |

| |

|

20 de Noviembre, 2014

□

General |

|

|

Seguridad informática Explotando

contraseñas débiles, un sitio web administrado desde Rusia permite ver

lo captado por cámaras privadas de 125 países. 235 de ellas están en la

Argentina.

|

|

|

|

publicado por

alonsoclaudio a las 23:57 · Sin comentarios

· Recomendar |

| |

|

26 de Septiembre, 2014

□

General |

|

|

Hola a todos. Es muy común escuchar

y leer sobre lo que es bueno o malo para nuestro computador, tal es el

punto que muchas veces ciertas tendencias se divulgan tanto que terminan

conviertiéndose en mitos informáticos. Si bien hay muchos que son

ciertos, también hay otros que no son mas que una gran mentira.

Hace un tiempo les compartí algunos mitos y consejos sobre los computadores,

confirmando y desmintiendo muchos de ellos. A continuación quiero

compartirles un listado de 10 de los mas conocidos mitos informáticos,

desmintiendo y aclarándote dudas sobre ellos.

10. Cuando el computador esta lento, lo mejor es formatear:

Formatear es innecesario en la mayoría de casos y supone una pérdida de

tiempo. Existen muchas opciones que puedes aplicar antes de una medida

tan radical como formatear. Podemos por ejemplo optimizar el PC, o si presenta muchos fallos hay tambien aplicaciones para ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 08:29 · Sin comentarios

· Recomendar |

| |

|

14 de Septiembre, 2014

□

General |

|

|

Como es tradición, ha llegado el momento de hacer un pequeño break y

echar la vista atrás, para ver qué nos ha deparado durante las últimas

dos semanas el mundo de la seguridad, especialmente centrado en los

productos de Apple. Recopilamos lo publicado en Seguridad Apple y como es habitual en otros blogs que puedan ofreceros información relevante..

Septiembre comenzó muy movido, con una noticia que revolucionó las redes

sociales y de la que por supuesto nos hicimos eco. Se trata del " Celebgate", la filtración masiva de fotos de famosas en situaciones comprometidas tras el robo de sus cuentas de iCloud.

|

|

|

|

publicado por

alonsoclaudio a las 14:57 · Sin comentarios

· Recomendar |

| |

|

11 de Agosto, 2014

□

General |

|

|

Aunque algunos prefieran pensar que el mundo de la seguridad es

exclusivo del "underground" y que solo personas muy esmeradas y

profesionales están en ello, no podemos negar que en nuestra profesión también existen modas, nombres "cool" y por supuesto, existe el marketing.

Nos encanta lo que hacemos pero no deja de ser un negocio y una

profesión además de un hobby. Por eso, el hecho de enfrentarse con

una nueva moda en seguridad, nos pone frente a una situación muy

particular: la necesidad de volver a estudiar. Aunque parezcan

conceptos viejos, aunque la seguridad sea cíclica en cuanto a sus

errores, cada nueva moda, o cada nueva tecnología o cada nueva

implementación supone un nuevo desafío y no podemos darnos el lujo de

abordarlo desde la confianza. Al contrario debemos ser muy cautos y

volver a nuestras bases. Volver a estudiar.

Por qué explicar la seguridad industrial

|

|

|

|

publicado por

alonsoclaudio a las 12:41 · Sin comentarios

· Recomendar |

| |

|

27 de Julio, 2014

□

General |

|

|

Las mujeres tienen tres veces menos interés que los varones en

desarrollarse en el ámbito de la informática, según las conclusiones de

un estudio elaborado entre estudiantes secundarios por la Fundación

Sadosky.  ampliar ampliar

En el marco de la iniciativa Program.ar,

la Fundación presentó hoy los resultados de una encuesta realizada en

2013 entre 627 alumnos de 2º y 5º año de ocho escuelas públicas del

conurbano bonaerense que abordó la baja tasa de participación de las

mujeres en la informática.

Del total de los entrevistados, sólo el 22 por ciento manifestó alguna

potencialidad para desarrollarse en ese campo, en una relación de 3 a 1

favorable a los varones.

Esta diferencia quedó plasmada, sobre todo, en aquellos estudiantes que

conocen a profesionales de ese ámbito: entre las pocas mujeres que

refrieron conocer a una programadora, ninguna eligió a la programación

como actividad deseada.

Por su parte, sólo un quinto de los varones que... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 16:21 · 2 Comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Abril 2024 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | 1 | 2 | 3 | 4 | 5 | 6 | | 7 | 8 | 9 | 10 | 11 | 12 | 13 | | 14 | 15 | 16 | 17 | 18 | 19 | 20 | | 21 | 22 | 23 | 24 | 25 | 26 | 27 | | 28 | 29 | 30 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|