« Entradas por tag: informesMostrando 11 a 20, de 65 entrada/s en total:

|

20 de Junio, 2015

□

General |

|

|

Según el informe de Incapsula,

ese el precio medio que cuesta contratar un ataque DDoS de cualquiera

de los servicios que actualmente ofrecen este tipo de ataques en la Deep

Web. Un coste despreciable comparado al daño que se puede llegar a

provocar.

Con la proliferación de ataques DDoS bajo demanda resulta cada vez más

barato realizar un ataque DDoS contra cualquier tipo de servicio web. Ya

no estamos hablando de las cifras astronómicas que podría costar lanzar

un ataque Distributed Denial of Service antaño, sino el módico precio de 38 dólares la hora.

Ese el precio medio de los ataques DDoS que cita la compañía de

seguridad Incapsula en su Informe Anual sobre Ataques DDoS, un precio

irrisorio si tenemos en cuenta la estimación que realiza sobre los daños

causados por estos ataques: una media de más de 40.000 dólares por

hora.

Vamos, una pequeña inversión en la contratación de un ataque de este

tipo puede causar pérdidas 1.000 veces mayores a ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 12:33 · Sin comentarios

· Recomendar |

| |

|

16 de Junio, 2015

□

General |

|

|

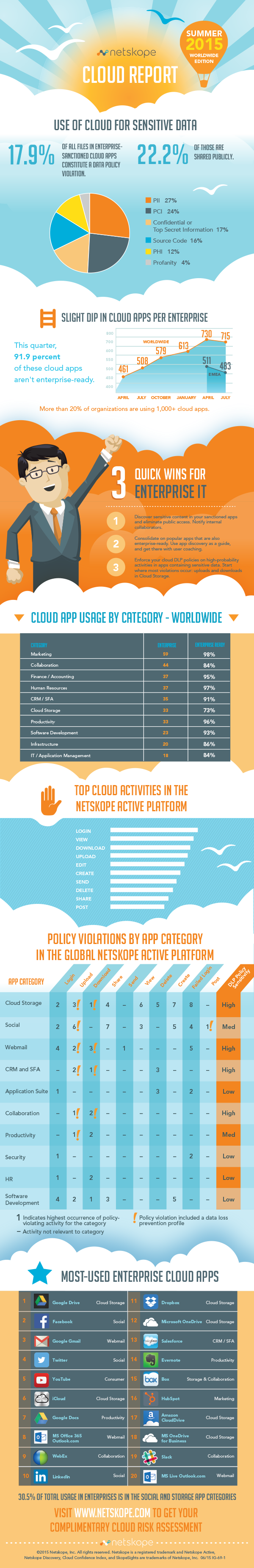

El 90 por ciento de la violaciones y pérdidas de datos ocurre en

aplicaciones relacionadas con el almacenamiento en la nube, y un gran

porcentaje de estos robos corresponden a propiedad intelectual,

información confidencial de la empresa y a datos que el cliente no sabe

ni quiere almacenar allí.

Según un informe de Netskope, 17,9 por ciento de los archivos que las empresas suben a la nube, violan al menos una directiva de los DLP (Data Loss Prevention) y, uno de cada cinco archivos se exponen públicamente.

La mayor incidencia de violaciones ocurre con información personal

identificable (PII), el 26.8 por ciento; mientras que la información de

la tarjeta de pago (PCI) representa la segunda tasa más alta, un 24.3

por ciento.

Categoría Porcentaje

Personally-Identifiable Information (PII)... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 23:00 · Sin comentarios

· Recomendar |

| |

|

04 de Junio, 2015

□

General |

|

|

Cualquiera puede estar en el punto de mira del francotirador digital,

que aguarda escondido tras el muro de unos y ceros, y puede elegir como

víctima algo tan grande como un estudio de Hollywood o tan pequeño como

un usuario particular. Los métodos y motivos son múltiples, desde los

fines políticos a los que buscan hacer un buen negocio.

La compañía rusa Kaspersky ha bloqueado 2.200 millones de ataques

durante los primeros tres meses de 2015: el doble que en el mismo

trimestre del año pasado. La empresa también contabiliza un gran aumento

en su recuento de malware diario (todo programa que intenta infiltrarse

o dañar un ordenador), que ha pasado de los 160.000 a los 225.000, un

40%. La compañía antivirus rusa Kaspersky ha bloqueado el doble de

ataques durante el primer trimestre de 2015 que en el mismo periodo de

2014

... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 23:21 · Sin comentarios

· Recomendar |

| |

|

04 de Junio, 2015

□

General |

|

|

Si hay un sector especialmente sensible a las fluctuaciones

geopolíticas, los cambios gubernamentales y las reformas legales sobre

su negocio, ese es el sector financiero. No en vano, cada vez que se

produce una alteración de alguna de estas índoles, los bancos y

entidades financieras de medio mundo ganan o pierden miles de millones.

La amenaza tecnológica es principal riesgo para el 33% de los encuestados.

Sin embargo, todo ello no preocupa especialmente al sector financiero,

cuyos dirigentes tienen puestas sus miras en un riesgo mucho mayor: los

ataques cibernéticos. Así se desprende de un estudio "Cyber Security Cited as Number One Risk to the Financial Markets, According to Most Recent DTCC Study" [ PDF] realizado por DTCC

en el que se analizan los riesgos sistémicos de la banca global y en el

que las amenazas tecnológicas superan con creces a las preocupaciones

asociadas a las nuevas... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 23:11 · Sin comentarios

· Recomendar |

| |

|

01 de Junio, 2015

□

General |

|

|

Akamai Technologies, proveedor global en servicios de CDN (Content

Delivery Network – Red de Entrega de Contenidos), anuncia la

disponibilidad del Informe de Seguridad – Estado de Internet del Primer

Trimestre de 2015. El informe de este trimestre que ofrece un análisis y

visión sobre el panorama global de amenazas de ataques a la seguridad

de la nube, puede descargarse en www.stateoftheinternet.com/security-report.

En el informe del primer trimestre de 2015, hemos analizado miles de

ataques DDoS (Denegación de Servicio Distribuido) observados en la red

PLXrouted así como millones de disparadores de ataques a aplicaciones

web en la red Akamai Edge. Al aportar datos sobre ataques a aplicaciones

web, junto con informes detallados procedentes de nuestros equipos de

investigación en seguridad, podemos ofrecer una visión más holística de

Internet y de los ataques que ocurren a diario. Éste es nuestro mayor y

mejor informe de seguridad hasta la fecha. Este... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 06:06 · Sin comentarios

· Recomendar |

| |

|

09 de Mayo, 2015

□

General |

|

|

Fruto del análisis de varios CERTs se ha publicado una lista que pretende alertar de las 30 vulnerabilidades más empleadas en la gran mayoría de los ataques.

La lista publicada por el US-CERT está basada en un análisis completado por el Canadian Cyber Incident Response Centre (CCIRC, Centro Canadiense de Respuesta a Ciberincidentes) y desarrollado en colaboración con otros CERTs de Canadá, Nueva Zelanda, Reino Unido y el Centro de Ciberseguridad de Australia.

El desarrollo de esta lista viene del hecho de que más del 85 por ciento de los ataques

contra infraestructuras críticas podrían evitarse mediante el uso de

estrategias adecuadas como el bloqueo de software malicioso, restringir

los privilegios administrativos y parchear aplicaciones y sistemas

operativos. La alerta publicada ofrece la información de las 30

vulnerabilidades más empleadas en estos ataques, para todas ellas

existen parches y actualizaciones que evitarían cualquier problema.

Las... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 13:38 · Sin comentarios

· Recomendar |

| |

|

07 de Mayo, 2015

□

General |

|

|

La Asociación Colombiana de Ingenieros de Sistemas (ACIS) convoca a los profesionales relacionados con la Seguridad de la Información, a participar en la Encuesta Latinoamericana de Seguridad Informática

que, en su versión número 7 busca conocer los avances que en dicho

tema, se han generado. Este estudio permitirá realizar un análisis de

tendencias que servirán de base para diversos actores como Gobierno,

Proveedores, Academia, Industria, en su toma de decisiones.

Los resultados serán presentados en la XV Jornada Internacional de Seguridad Informática,

que se llevará a cabo el 24 y 25 de Junio del 2015 en la ciudad de

Bogotá, Colombia y luego, publicados en las páginas web de cada una de

las instituciones participantes. Agradecemos su interés y participación

en este ejercicio, así como la difusión del mismo... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 23:01 · Sin comentarios

· Recomendar |

| |

|

01 de Mayo, 2015

□

General |

|

|

Según el estudio ( The Impact of Software Piracy on Inclusive Human Development: Evidence from Africa),

elaborado por Simplice A. Asongu y por Antonio Rodríguez Andrés con

datos recogidos a lo largo de 10 años (entre 2000 y 2010) en 11 naciones

africanas, aquellos países que implementan leyes más estrictas de

protección del copyright ponen en riesgo el flujo de material cultural y

educativo, agravando de este modo el problema que representan sus malos

datos de alfabetización.

En muchos países (por ejemplo, africanos), sencillamente no existen vías

legales para acceder a determinado software o a libros educativos. Por

eso, pese a que la ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 12:51 · Sin comentarios

· Recomendar |

| |

|

25 de Abril, 2015

□

General |

|

|

De acuerdo al estudio de ISACA y la conferencia RSA, el 82 por ciento de

las organizaciones esperan un ataque en 2015, sin embargo continúan en

una laguna donde existe personal cada vez menos calificado e incapaz de

manejar amenazas complejas o entender el sector en el que se

desempeñarán. Más de uno de tres (el 35 por ciento) son incapaces de

ocupar las posiciones. Estos son algunos de los descubrimientos clave

del estudio: "Estado de la Ciberseguridad: Implicaciones para el 2015",

un estudio conducido por ISACA, organización global líder en

ciberseguridad, y RSA Conference, importante organizador de eventos de

seguridad.

Basados en la encuesta global realizada a 649 gerentes o profesionales

de TI y ciberseguridad, el estudio muestra que el 77 por ciento de los

encuestados han experimentado un ataque y perciben que éstos

incrementaron de manera exponencial en en 2014; (un 82 por ciento)

podría ser objetivo de un ataque en 2015. Al mismo tiempo, estas... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 17:42 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Abril 2024 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | 1 | 2 | 3 | 4 | 5 | 6 | | 7 | 8 | 9 | 10 | 11 | 12 | 13 | | 14 | 15 | 16 | 17 | 18 | 19 | 20 | | 21 | 22 | 23 | 24 | 25 | 26 | 27 | | 28 | 29 | 30 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|

La

La