|

20 de Julio, 2015

□

General |

|

|

Siguiendo

su ritmo de publicación trimestral de actualizaciones, Oracle publica suboletín de seguridad de julio. Contiene parches para 193 vulnerabilidades

diferentes en múltiples productos pertenecientes a diferentes familias, que van

desde el popular gestor de base de datos Oracle Database hasta Solaris, Java o

MySQL.

Los fallos se dan en varios

componentes de los productos:

- Application Express, versiones

anteriores a 5.0

- Oracle Database Server,

versiones 11.1.0.7, 11.2.0.3, 11.2.0.4, 12.1.0.1 y 12.1.0.2

- Oracle Fusion Applications,

versiones 11.1.2 hasta 11.1.9

- Oracle Fusion Middleware,

versiones 10.3.6.0, 11.1.1.7, 11.1.1.8, 11.1.1.9, 11.1.2.2, 12.1.1, 12.1.2 y

12.1.3

- Oracle Access Manager,

versiones 11.1.1.7 y 11.1... Continuar leyendo

|

|

|

|

publicado por

alonsoclaudio a las 17:15 · Sin comentarios

· Recomendar |

| |

|

16 de Julio, 2015

□

General |

|

|

Durante

un buen tiempo Java fue la auténtica bestia negra para la seguridad de los

usuarios, la aparición de nuevos 0days, vulnerabilidades, etc. era tan

frecuente como en la actualidad estamos viendo en Flash. Sin embargo hacía

cerca de dos años que no se anunciaba ningún 0day en Java, pero toda racha está

destinada a romperse: Acaba de

anunciarse un nuevo 0day para Java.

Trend

Micro ha descubierto este nuevo 0day a través de la investigación y

seguimiento de una campaña de ataques dirigidos, conocida como Operación Pawn

Storm. De este análisis encontraron una serie de URLs sospechosas que alojaban

el nuevo exploit como parte del ataque. Es conveniente aclarar que este nuevo

0day no tiene nada que ver con los recientemente descubiertos en... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 20:51 · Sin comentarios

· Recomendar |

| |

|

03 de Mayo, 2015

□

General |

|

|

La lista publicada por el US-CERT

está basada en un análisis completado por el Canadian Cyber Incident Response

Centre (CCIRC, Centro Canadiense de Respuesta a Ciberincidentes) y desarrollado

en colaboración con otros CERTs de Canadá, Nueva Zelanda, Reino Unido y el

Centro de Ciberseguridad de Australia.

El desarrollo de esta lista viene

del hecho de que más del 85 por ciento de los ataques contra infraestructuras

críticas podrían evitarse mediante el uso de estrategias adecuadas como el

bloqueo de software malicioso, restringir los privilegios administrativos y

parchear aplicaciones y sistemas operativos. La alerta publicada ofrece la

información de las 30 vulnerabilidades más empleadas en estos ataques, para

todas ellas existen parches y actualizaciones que evitarían cualquier problema... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 13:22 · Sin comentarios

· Recomendar |

| |

|

08 de Diciembre, 2014

□

General |

|

|

Para fortuna de muchos existe un completo editor de código online,

una interesante alternativa para aquellas personas, no solo

programadores; que deseen crear código, editarlo y compilarlo sin

necesidad de instalar absolutamente nada en su computador aparte de su

propio navegador, y esta alternativa es Paiza.io.

Muchos editores de texto online ofrecen muchas alternativas

diferentes: dan auto-completado, formato, agregan colores, etc., pero lo

que ofrece Paiza.io es

ver el resultado de la ejecución del... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 15:00 · Sin comentarios

· Recomendar |

| |

|

13 de Noviembre, 2014

□

General |

|

|

Cuando se habla de APTs y cibercrimen, casi siempre se habla

también de maleware y/o software vulnerable, ya que son los elementos

angulares de cualquier campaña APT independientemente de su alcance. En

este y otros artículos, intentaré explicar algunas de las técnicas que

utilizan los atacantes en Internet para escribir maleware e intentar

comprometer los sistemas de sus víctimas. En esta ocasión corresponde

hablar sobre Java y JNA (Java Native Access).

Java es un lenguaje muy popular por ser uno de los primeros que se ha

enfocado a Internet y por contar con una extensa API llena de

funcionalidades para todos los gustos y colores. No obstante y

“curiosamente” desde que Sun MicroSystems fue adquirida por Oracle, han

salido a la luz varias vulnerabilidades relacionadas directamente con la

máquina virtual de Java, muchas de las cuales han permitido la

ejecución remota de código. Este hecho ha sido explotado de forma

continuada por muchos atacantes en Internet y ahora... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 21:34 · Sin comentarios

· Recomendar |

| |

|

05 de Diciembre, 2013

□

General |

|

|

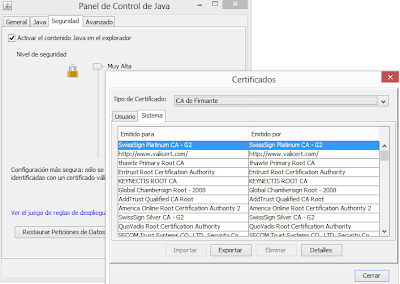

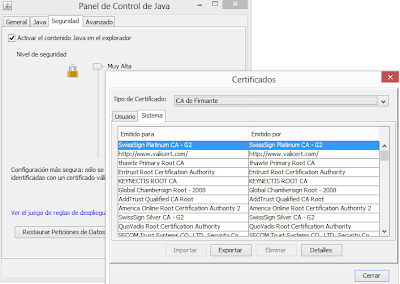

Keystore de CAs en Java

Los programas en Java pueden tomar forma de ficheros .jar,

.apk... según se usen para ejecutables, applets, programas para Android...

En

realidad no son más que zips con un formato muy característico. Los ficheros de este tipo firmados, además,

contienen en su interior una serie de archivos que permiten garantizar su

integridad y, en cierta forma, su procedencia gracias a un certificado. Los

certificados de los programas Java firmados, se validan en... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 20:56 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Abril 2024 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | 1 | 2 | 3 | 4 | 5 | 6 | | 7 | 8 | 9 | 10 | 11 | 12 | 13 | | 14 | 15 | 16 | 17 | 18 | 19 | 20 | | 21 | 22 | 23 | 24 | 25 | 26 | 27 | | 28 | 29 | 30 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|