« Entradas por tag: microsoftMostrando 11 a 20, de 50 entrada/s en total:

|

01 de Junio, 2015

□

General |

|

|

1- Mejor interfaz de usuario:

Desde chiquitos aprendimos a usar Word de una cierta manera, pero en 2007 Microsoft se le dio por implantar la interfaz Ribbon

la cual le da un apartado estético mucho más chulo, pero ¿es realmente

una mejora? es decir, por lo general, todas las aplicaciones utilizan

una barra de menú con ciertos ítems (como Archivo, Editar, Ver,

etcétera) ¿Por qué MS Office no? ¿Por qué nos arrancan de nuestra

burbuja de comodidad? Gracias a dios, LibreOffice si se apega al sentido

común imperante al diseño de interfaces y nos da una a la que no

tenemos que tardarnos dos semanas en acostumbrarnos.

2- Evitamos la no legalidad (piratería):

Seamos sinceros, en Latinoamérica por lo general no estamos

acostumbrados a pagar por MS Office. En realidad –con LibreOffice– no

sólo estamos evitando la no-legalidad (perdernos en los senderos del

crimen), sino que también evitamos pagarle a un ladrón

técnico para que nos instale el Office pirata (por que en... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 18:15 · 1 Comentario

· Recomendar |

| |

|

12 de Mayo, 2015

□

General |

|

|

No

cabe duda de que Microsoft esta dando un giro completo a su tradicional

concepto de ofrecer software de pago, privativo y que solo funcione en

Windows, pues con los últimos movimientos y lanzamientos que ha hecho no

deja de sorprender a todos aquellos que le siguen de cerca sus pasos.

Seguramente nadie se imagino que en algún momento Microsoft hiciera

el lanzamiento de algún software que funcionara en Linux, uno de sus

rivales directos en el mundo de los sistemas operativos, o para Mac OS

quien durante años ha sido su eterno rival, pero para fortuna del mundo

tech esto ya es una realidad y así lo han dejado ver con uno de sus

recientes anuncios, con el que han roto todos los esquemas a los que nos

tenían acostumbrados.

Microsoft Visual Studio Code es un completo editor de código, totalmente gratuito y disponible para utilizar en sistemas Windows, Linux y OS X.

... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 23:34 · Sin comentarios

· Recomendar |

| |

|

07 de Mayo, 2015

□

General |

|

|

Microsoft

acaba de anunciar que con la llegada de Windows 10 las actualizaciones de seguridad, que se publican de forma

periódica los segundos martes de cada mes, llegarán

a los sistemas de los usuarios (PCs, tabletas y teléfonos) tan pronto estén

disponibles.

Si bien este cambio solo se aplicará a los usuarios domésticos. Los

usuarios corporativos podrán para aprovechar el nuevo " Windows

Update for Business", un servicio gratuito para todos los

dispositivos Windows Pro y Windows Enterprise, que permitirá a los

administradores adoptar el sistema de actualización temprana de los usuarios

domésticos.

|

|

|

|

publicado por

alonsoclaudio a las 22:59 · Sin comentarios

· Recomendar |

| |

|

03 de Mayo, 2015

□

General |

|

|

La lista publicada por el US-CERT

está basada en un análisis completado por el Canadian Cyber Incident Response

Centre (CCIRC, Centro Canadiense de Respuesta a Ciberincidentes) y desarrollado

en colaboración con otros CERTs de Canadá, Nueva Zelanda, Reino Unido y el

Centro de Ciberseguridad de Australia.

El desarrollo de esta lista viene

del hecho de que más del 85 por ciento de los ataques contra infraestructuras

críticas podrían evitarse mediante el uso de estrategias adecuadas como el

bloqueo de software malicioso, restringir los privilegios administrativos y

parchear aplicaciones y sistemas operativos. La alerta publicada ofrece la

información de las 30 vulnerabilidades más empleadas en estos ataques, para

todas ellas existen parches y actualizaciones que evitarían cualquier problema... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 13:22 · Sin comentarios

· Recomendar |

| |

|

23 de Abril, 2015

□

General |

|

|

Los

laboratorios FireEye han anunciado la detección de una nueva campaña de ataques

dirigidos que hacía uso de dos vulnerabilidades 0-day en Adobe Flash y Windows.

En esta ocasión el ataque se ha bautizado como Operación

Muñeca Rusa ("Operation

RussianDoll").

Los investigadores de FireEye

detectaron un patrón de ataques que comenzó el 13 de abril. A través de correlacionar

indicadores técnicos y las infraestructuras de comando y control todo indica

que detrás de este nuevo APT se encuentra el grupo ruso APT28. El objetivo del

grupo era encontrar información gubernamental, militar y de organizaciones de

seguridad que pudieran beneficiar al gobierno ruso.

|

|

|

|

publicado por

alonsoclaudio a las 22:32 · Sin comentarios

· Recomendar |

| |

|

28 de Marzo, 2015

□

General |

|

|

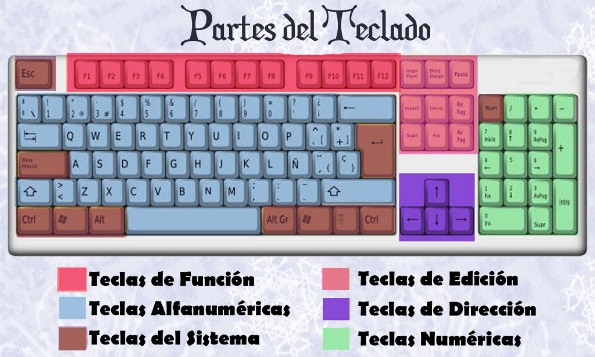

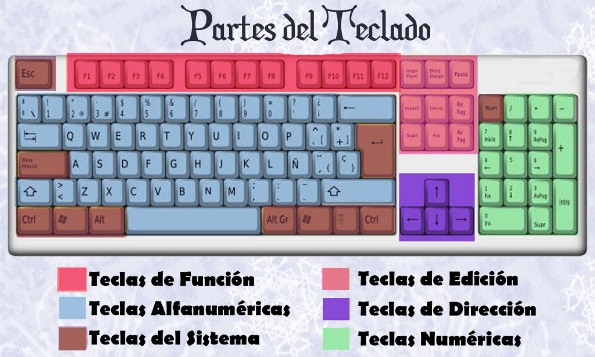

Las

teclas de función las podemos encontrar en prácticamente cualquier

teclado de un PC, y aunque conocemos las mas comunes seguro que no

sabemos para que sirve exactamente cada una de ellas. Estas son teclas

programables de acuerdo al sistema operativo o a un programa y por lo

general se ubican en la parte superior del teclado (F1, F2, F3….F12).

Algunas de estas teclas ya vienen programadas en el arranque del

sistema operativo, en términos prácticos son usadas como comandos

rápidos o atajos para realizar una acción predeterminada. Estas teclas

pueden generar una secuencia corta de caracteres, (ASCII), o bien enviar

una secuencia de caracteres que es interpretada por el sistema

operativo o algunos programas para iniciar rutinas o tareas

predeterminadas.

Para entender un poco mas la función especifica de estas teclas, aquí

les hago en pequeño resumen con el uso de cada una de ellas en Windows y

en algunos de los programas mas conocidos:

F1: Menús... Continuar leyendo |

|

autocad, excel, microsoft, office, mozilla, powerpoint, teclado, teclas, de, funcion, windows |

|

|

publicado por

alonsoclaudio a las 02:16 · Sin comentarios

· Recomendar |

| |

|

22 de Marzo, 2015

□

General |

|

|

La agresividad y la competencia que tienen las grandes empresas

tecnológicas es mítica. Como las moléculas luchando por los átomos se

atacan y se defienden empleando al máximo posible sus recursos. Estos

pueden ser tecnologícos, proponiendo cada día nuevos servicios y productos que consoliden su posición, económicos, fagocitando cualquier empresa tecnológica de buen ver o con una propuesta de innovación distinta, y políticos, aprovechando cualquier escenario posible para hacer lobby.

Figura 1: Google ha hecho un daño real a los usuarios y la innovación

Figura 1: Google ha hecho un daño real a los usuarios y la innovación

Cuenta la historia que cuando Mark Zuckerberg adquirió uno de los edificios de la antigua Sun... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 13:23 · Sin comentarios

· Recomendar |

| |

|

13 de Diciembre, 2014

□

General |

|

|

Otra

vez, y es la tercera en pocos meses. Microsoft ha eliminado uno de los últimos

parches publicados dentro del conjunto de boletines de seguridad de diciembre

publicado el pasado martes (del

que ya efectuamos un resumen). En esta ocasión en concreto, los problemas son para los usuarios de

Exchange 2010 tras la instalación de la actualización MS14-075.

Microsoft ha retirado la

actualización 2986475 para Exchange Server 2010 SP3 perteneciente al boletín

MS14-075 del " Download Center".

También se ha retirado Exchange

Server 2010 SP3 Update Rollup 8 que además de otras correcciones y mejoras

incluía la solución de las... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 13:38 · Sin comentarios

· Recomendar |

| |

|

11 de Diciembre, 2014

□

General |

|

|

Microsoft

ha publicado siete boletines de seguridad correspondientes a su ciclo habitual

de actualizaciones. Según la propia clasificación de Microsoft tres de los

boletines presentan un nivel de gravedad "crítico", mientras que los cuatro restantes se clasifican como

"importantes". En total se

han resuelto 25 vulnerabilidades.

Salvo sorpresas de última hora,

estos son los últimos boletines que publica Microsoft este año. Entre los

boletines publicados se incluye el MS-075 que se retrasó su publicación el mes

pasado. De esta forma se cierra el año con un total de 85 boletines cantidad

significativamente menor que los 106 publicados el año pasado

|

|

|

|

publicado por

alonsoclaudio a las 15:47 · Sin comentarios

· Recomendar |

| |

|

26 de Noviembre, 2014

□

General |

|

|

Una caso único en el mundo El chico rindió el mismo examen que los demás jóvenes y adultos que se postularon. Y obtuvo 700 sobre los 1.000 puntos posibles.

Según cuenta su propio sitio, Ayan Qureshi es

alumno de la escuela primaria Clifford Bridge, en Coventry, Inglaterra.

El chico desarrolló un muy temprano interés por las computadoras y las

tecnologías digitales. Y parece que además de interés, tiene aptitudes

en ese campo: días atrás, a los cinco años, se transformó en la persona

más joven del mundo en ser certificado por Microsoft como instalador de

Windows. Como antecedente de su reciente logro, Ayan había

construido un laboratorio de informática en su casa. Es allí adonde pasa

buena parte de su tiempo libre y se puso muy contento cuando configuró

su primera red de computadoras. Según un vocero de ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 22:50 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Abril 2024 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | 1 | 2 | 3 | 4 | 5 | 6 | | 7 | 8 | 9 | 10 | 11 | 12 | 13 | | 14 | 15 | 16 | 17 | 18 | 19 | 20 | | 21 | 22 | 23 | 24 | 25 | 26 | 27 | | 28 | 29 | 30 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|

Si bien este cambio solo se aplicará a los usuarios domésticos. Los

usuarios corporativos podrán para aprovechar el nuevo "Windows

Update for Business", un servicio gratuito para todos los

dispositivos Windows Pro y Windows Enterprise, que permitirá a los

administradores adoptar el sistema de actualización temprana de los usuarios

domésticos.

Si bien este cambio solo se aplicará a los usuarios domésticos. Los

usuarios corporativos podrán para aprovechar el nuevo "Windows

Update for Business", un servicio gratuito para todos los

dispositivos Windows Pro y Windows Enterprise, que permitirá a los

administradores adoptar el sistema de actualización temprana de los usuarios

domésticos.