« Entradas por tag: paísesMostrando 11 a 20, de 61 entrada/s en total:

|

14 de Mayo, 2015

□

General |

|

|

Moldavia es un país con un PIB de unos 8.000 millones de dólares del que se han esfumado

nada menos que 1.000 millones de dólares de sus tres principales

bancos. El incidente ha puesto al borde del colapso a las entidades y,

de rebote, al país entero, que ha sido salvado gracias a la

intervención del banco central del país. Las autoridades ya están

investigando el delito, en el que podrían estar implicadas algunas de

las personalidades más relevantes de esta pequeña república de 3,5

millones de habitantes.

"¡Es inexplicable cómo se puede robar una suma tan grande en un país tan pequeño!",

ha manifestado el representante de la UE en Moldavia, Pirkka Tapiola,

tras conocer el escándalo. El Banco Nacional de Moldavia se vio

obligado a emitir préstamos de emergencia a los tres bancos por valor

de 870 millones de dólares.

Los fiscales moldavos colaboran con varias empresas occidentales para

rastrear el dinero desaparecido desde el pasado mes de... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 19:47 · Sin comentarios

· Recomendar |

| |

|

07 de Mayo, 2015

□

General |

|

|

A Google le "crecen los enanos" en Europa y tras el anuncio de la demanda de la Comisión Europea por abuso de posición dominante, llega la petición de Francia para que publique su algoritmo de búsqueda.

La exigencia de Francia llega de una votación del Senado francés para

que Google publique su algoritmo de búsqueda, la joya de la corona

porque permite al gigante de Internet dominar el mercado de las

búsquedas y el de la publicidad on-line.

La resolución aprobada también contempla el requerimiento a Google de

ofrecer hasta tres motores de búsqueda alternativos en sus portales web,

asegurando que entregue “resultados justos y no discriminatorios”. El

objetivo según los políticos franceses:

Es una cuestión de asegurar la justicia… Muchas empresas ven los motores

de búsqueda como los cuellos de botella. La red se está apretando

alrededor de Google.

La petición francesa llega después de la demanda de la... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 22:32 · Sin comentarios

· Recomendar |

| |

|

04 de Mayo, 2015

□

General |

|

|

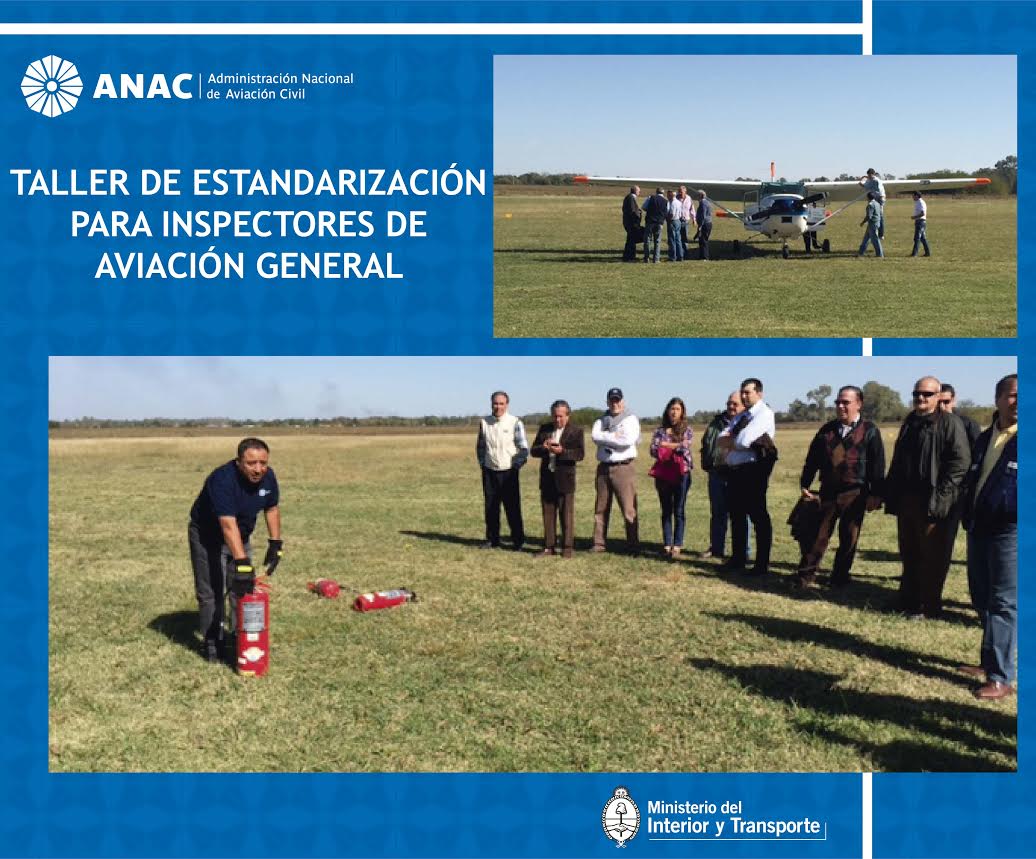

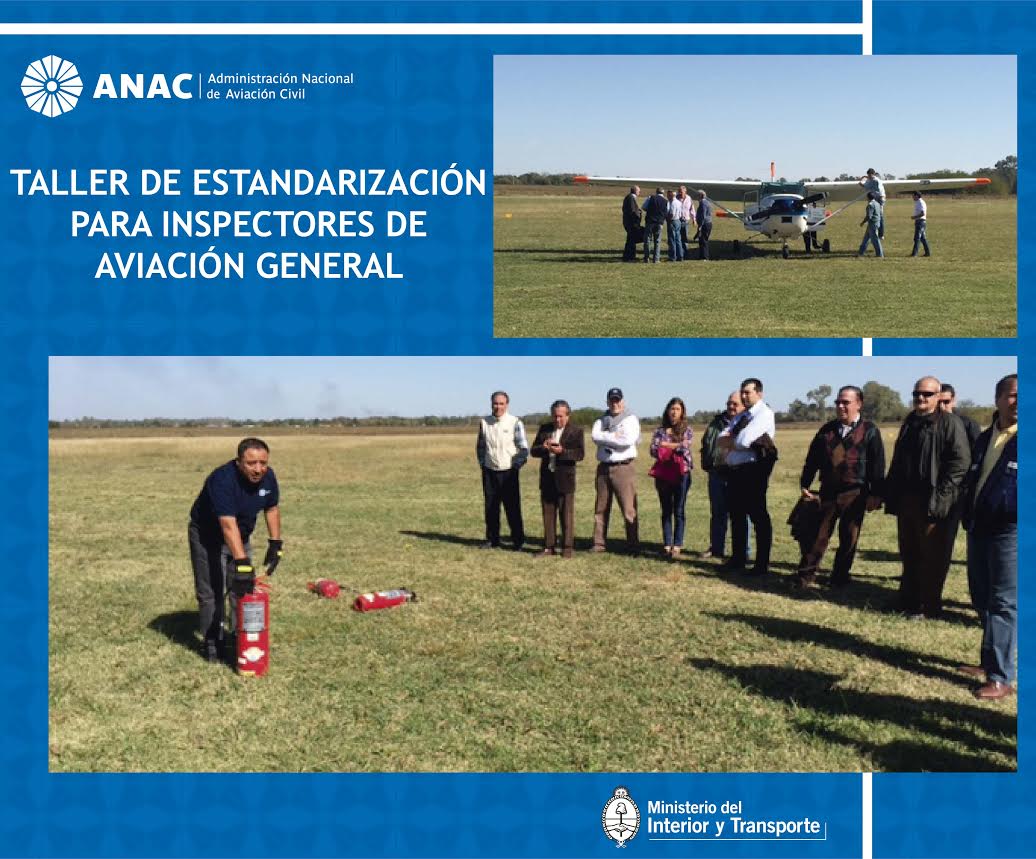

La

ANAC (Administración Nacional de Aviación Civil) informa que se declara

abierta la Etapa de Consulta, de acuerdo a lo establecido en el

Procedimiento de Elaboración Participativa de Normas, respecto del Proyecto de Reglamento Provisional de los Vehículos Aéreos No Tripulados, que esta Administración lleva adelante a través de la Resolución 041/2015, publicada en el Boletín Oficial el 12 de febrero del corriente (2015).

Durante esta etapa, la ANAC pone este proyecto normativo a disposición

de todos los interesados, y los invita a remitir comentarios y

observaciones a través del Formulario de Propuestas de Enmiendas, que cuenta con una sección de Preguntas Frecuentes para facilitar su utilización.

Fuente: ANAC |

|

|

|

publicado por

alonsoclaudio a las 14:10 · Sin comentarios

· Recomendar |

| |

|

22 de Abril, 2015

□

General |

|

|

Aprobación de las condiciones de licitud para las actividades de

recolección y posterior tratamiento de imágenes digitales de personas

con fines de seguridad.

Buenos Aires, 24 de Febrero de 2015

Boletín Oficial: 27-2-2015

Artículo 1º.- Apruébanse las condiciones de licitud para las

actividades de recolección y posterior tratamiento de imágenes digitales

de personas con fines de seguridad, que se disponen en el Anexo I que

forma parte de la presente.

Art. 2º.- Apruébase como Anexo II el modelo de diseño de cartel

que podrá ser utilizado en el caso de recolección de imágenes digitales,

en cumplimiento del requisito de información previa al titular del dato

establecido en las condiciones de licitud aprobadas por el Artículo

anterior.

Art. 3º.- Comuníquese, publíquese, dése a la Dirección Nacional del Registro Oficial y archívese.-

Fuente: Dirección Nacional de Protección de Datos Personales - DNPDP [PDF]

|

|

|

|

publicado por

alonsoclaudio a las 02:03 · 1 Comentario

· Recomendar |

| |

|

11 de Abril, 2015

□

General |

|

|

En los últimos días, miles de usuarios de telefonía celular recibieron un mensaje en el que le notificaban que "Ya alcanzaste tus MB disponibles".

"Internet ilimitado no existe más" en los celulares, aseguró el

presidente de la Unión de Consumidores, Fernando Blanco Muiño. El

presidente de la Unión de Consumidores, Fernando Blanco Muiño, reveló

que las compañías telefónicas admitieron que "Internet ilimitado no existe más" en los celulares. "En realidad nunca fue ilimitado, fue una publicidad engañosa de las empresas", dijo. Lo que sucede es que ahora aumentó el consumo y "aparece un nuevo costo para navegar en Internet".

Pero el gran problema es que " los usuarios no han sido notificados" y muchos desconocen esta nueva situación. ¿En qué consiste?

"Ya alcanzaste tus MB disponibles y se reducirá tu velocidad de navegación",

es el mensaje que comenzaron a recibir en los últimos días los

celulares de los argentinos. A continuación, el mensaje aclara que la

velocidad puede... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 14:15 · Sin comentarios

· Recomendar |

| |

|

09 de Abril, 2015

□

General |

|

|

6. Respuesta a incidentes: establecer, crear y probar rutinariamente

planes de gestión de incidentes para asegurar que haya una respuesta

efectiva y se pueda mantener la continuidad del negocio ante una

violación.

7. Asegurarla red: gestionar el perímetro de la red externa e interna

para filtrar accesos no autorizados. Es clave entender qué hay y qué

sucede en la red y qué protocolos la atraviesan. Esto no puede lograrse

si los sistemas críticos comparten una red "plana" con otros sistemas

sin relación con acceso irrestricto interno. Cuando sea factible, se

debe desconectar completamente las redes críticas de Internet para

eliminar la posibilidad de ataques remotos.

8. Protección contra el malware: establecer defensas anti-malware y

escanear continuamente la red en busca de malware. Esto no detendrá

todos los ataques y no debería confiarse en que puede proporcionar una... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 22:34 · Sin comentarios

· Recomendar |

| |

|

08 de Abril, 2015

□

General |

|

|

Considerado como la columna vertebral de la economía de la nación, la seguridad y la salud; las infraestructuras críticas proporcionan energía, agua, transporte y sistemas de comunicaciones y dependemos de ellas para conectarnos con nuestros amigos y familiares.

"You are being watched. The government has a secret system: a machine that spies on you every hour of every day." Person of Interest

Petróleo y gas, energías alternativas y empresas de fabricación están

defendiéndose de ciberataques diariamente. Desde grupos de activistas a

hackers patrocinados por el estado, las infraestructuras críticas de las

naciones son un blanco constante en el intento de interrumpir servicios

y causar estragos.

Las infraestructura más crítica están basadas en hardware embebido y en

protocolos propietarios muy anteriores a Internet. Hace años, los

sistemas eran en gran medida aislados y operados on-site, en

contraposición a la alta conexión que existe en oficinas remotas. En ese

momento, no era... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 22:22 · Sin comentarios

· Recomendar |

| |

|

31 de Marzo, 2015

□

General |

|

|

Con fecha 25 de febrero de 2015, la Oficina Nacional de Tecnologías de

Información dependiente de la Jefatura de Gabinete y Coordinación

Administrativa ha publicado la Disposición

1/2015 que es una actualización a la "Política de Seguridad de la

Información Modelo para el Sector Público Nacional" del 2013.

ARTÍCULO 1° — Apruébase la "Política de Seguridad de la Información

Modelo", que reemplaza a los mismos fines a la aprobada por Disposición

ONTI N° 3/2014, que como Anexo I forma parte integrante de la presente.

ARTÍCULO 2° — Instrúyase a los organismos del Sector Público Nacional

comprendidos en el artículo 7° de la Decisión Administrativa N° 669/2004

de la JEFATURA DE GABINETE DE MINISTROS, a implementar las medidas

adoptadas en sus respectivas políticas de seguridad de la información

dentro del plazo de CIENTO OCHENTA (180) días de publicada la presente.

ARTÍCULO 3° — Comuníquese, publíquese, dese a la DIRECCIÓN NACIONAL... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 20:42 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Abril 2024 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | 1 | 2 | 3 | 4 | 5 | 6 | | 7 | 8 | 9 | 10 | 11 | 12 | 13 | | 14 | 15 | 16 | 17 | 18 | 19 | 20 | | 21 | 22 | 23 | 24 | 25 | 26 | 27 | | 28 | 29 | 30 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|

A Google le "crecen los enanos" en Europa y tras el anuncio de la demanda de la Comisión Europea por abuso de posición dominante, llega la petición de Francia para que publique su algoritmo de búsqueda.

A Google le "crecen los enanos" en Europa y tras el anuncio de la demanda de la Comisión Europea por abuso de posición dominante, llega la petición de Francia para que publique su algoritmo de búsqueda.

La

ANAC (Administración Nacional de Aviación Civil) informa que se declara

abierta la Etapa de Consulta, de acuerdo a lo establecido en el

Procedimiento de Elaboración Participativa de Normas, respecto del Proyecto de Reglamento Provisional de los Vehículos Aéreos No Tripulados, que esta Administración lleva adelante a través de la Resolución 041/2015, publicada en el Boletín Oficial el 12 de febrero del corriente (2015).

La

ANAC (Administración Nacional de Aviación Civil) informa que se declara

abierta la Etapa de Consulta, de acuerdo a lo establecido en el

Procedimiento de Elaboración Participativa de Normas, respecto del Proyecto de Reglamento Provisional de los Vehículos Aéreos No Tripulados, que esta Administración lleva adelante a través de la Resolución 041/2015, publicada en el Boletín Oficial el 12 de febrero del corriente (2015).

En los últimos días, miles de usuarios de telefonía celular recibieron un mensaje en el que le notificaban que "Ya alcanzaste tus MB disponibles".

En los últimos días, miles de usuarios de telefonía celular recibieron un mensaje en el que le notificaban que "Ya alcanzaste tus MB disponibles".