Mostrando 11 a 20, de 44 entrada/s en total:

|

26 de Mayo, 2014

□

General |

|

|

Reza la Wikipedia: "Windows

Embedded Industry (también llamado Windows Embedded POSReady) es un

sistema operativo desarrollado por Microsoft como parte de su línea de

productos Windows Embedded diseñados para su uso en equipos

industriales, tales como cajas registradoras, cajeros automáticos y

cajas de autoservicio." Pues resulta que Windows Embedded

POSReady 2009 está basado en Windows XP Service Pack 3 y tiene soporte

extendido hasta... ¡el 9 de abril de 2019!

¿Qué

significa ésto? Pues que aunque Windows XP dejó de soportarse

oficialmente el pasado 8 de abril, Microsoft tiene que seguir

manteniendo actualizaciones para POSReady 2009, un sistema operativo

basado en Windows XP, hasta 5 años después.

¿Y si existiera alguna forma de hacer pasar nuestro... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 22:22 · Sin comentarios

· Recomendar |

| |

|

23 de Mayo, 2014

□

General |

|

|

Los CTFs o Capture The Flags, en el contexto de la seguridad informática, son pruebas o retos que ponen a prueba los conocimientos técnicos y no tan técnicos de sus concursantes. Los retos pueden ir desde preguntas de trivial o recolección de información, hasta la explotación de software y/o hardware. Las pruebas son tan variopintas, que normalmente se juega en equipo, donde cada uno o varios de sus componentes se especializan en categorías concretas, dejando de lado a Geohot, también conocido como tomcr00se, éste juega sólo y si no gana el reto, acaba muy cerca. Para los que queráis... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 08:29 · Sin comentarios

· Recomendar |

| |

|

22 de Mayo, 2014

□

General |

|

|

El gasto tecnológico global podría crecer un 4,1% este año, en moneda constante, y no un 4,6%, como se había pronosticado anteriormente, ni un 4,5%, como se registró en el 2013. Ésta es la principal conclusión de un reciente informe de mercado de IDC, que enfría anteriores previsiones. El gasto tecnológico global podría crecer un 4,1% este año, en moneda constante, y no un 4,6%, como se había pronosticado anteriormente, ni un 4,5%, como se registró en el 2013. Ésta es la principal conclusión de un reciente informe de mercado de IDC, que enfría anteriores previsiones.

La desaceleración de la economía en mercados emergentes y recientes crisis, como la de Ucrania, parecen ser las causas que originan esta corrección. En todo caso, según IDC, la demanda agregada mundial debe seguir en un rango positivo, en torno al 4%... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 22:30 · Sin comentarios

· Recomendar |

| |

|

17 de Mayo, 2014

□

General |

|

|

Hace tiempo estuve dando unas charlas sobre el robo de identidad en las que pude contar con documentos oficiales falsos que habían sido utilizados en delitos. Recuerdo mirar aquellos documentos una y otra vez hasta fijarme en pequeños detalles que delataban que eran falsos. Por supuesto, en una inspección ocular de un par de un par de minutos no hubiera sido capaz de reconocerlos.

|

|

|

|

publicado por

alonsoclaudio a las 21:40 · Sin comentarios

· Recomendar |

| |

|

14 de Mayo, 2014

□

General |

|

|

El sistema LTE permite que los usuarios tengan una conexión mucho más rápida y descomprime a las actuales redes en funcionamiento. En el país no está en vigencia aún. |

|

|

|

publicado por

alonsoclaudio a las 02:45 · Sin comentarios

· Recomendar |

| |

|

05 de Abril, 2014

□

General |

|

|

El 17 de septiembre de 2013 Microsoft publicó un aviso acerca de un nuevo 0-day en Internet Explorer que se estaba utilizando en varios ataques dirigidos. El pasado sábado FireEye

confirmó que se estaba utilizando desde julio-agosto contra varias

organizaciones de Japón dentro de lo que denominó operación "Deputy dog" debido a que dicha frase se encontraba entre el código del exploit.

La vulnerabilidad asociada al CVE-2013-3893 es de tipo use-after-free en memoria y permite la ejecución remota de código debido a una mala implementación de SetMouseCapture en mshtml.dll que afecta a todas las versiones de IE de la 6 a la 11. El exploit además utiliza una combinación de heap spraying y el módulo ‘mscorie.dll’ para evadir DEP y ASLR.

Lo malo (o lo bueno) ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 12:14 · Sin comentarios

· Recomendar |

| |

|

02 de Abril, 2014

□

General |

|

|

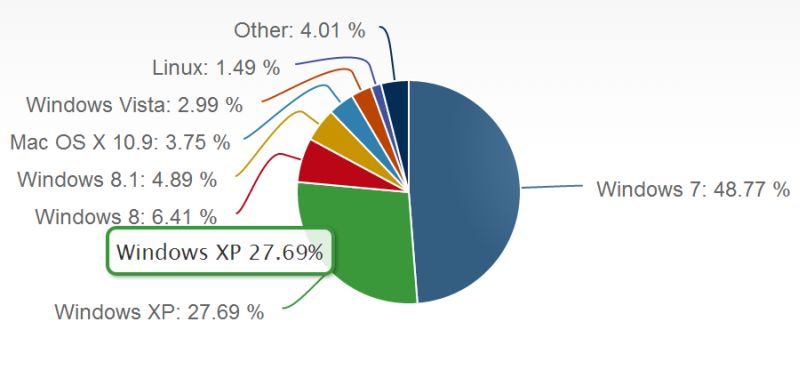

Como es de conocimiento público, Microsoft tiene previsto

descontinuar el soporte para Windows XP a partir del 8 de abril de este

año y los equipos que todavía ejecutan este sistema operativo, pueden

quedar expuestos a múltiples vulnerabilidades. Los sistemas de misión

crítica que operan este sistema son muchos y ampliamente utilizados,

entre los más comunes se encuentran: tarjetas de crédito y débito,

puntos de venta, cajeros automáticos, registros electrónicos de salud,

entre otros. Esto significa que las empresas tendrán que reforzar sus

medidas de seguridad y tomar medidas inmediatas para proteger o aislar

los entornos XP.

Si bien Microsoft hizo el anuncio hace tiempo, migrar a otro sistema

operativo es un proceso costoso y largo que suele extenderse entre uno y

tres años, dependiendo del tamaño de la estructura de cada empresa. En

otros casos, hay organizaciones que no pueden migrar debido a que las

aplicaciones críticas no son compatibles con otros sistemas... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 21:35 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Abril 2024 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | 1 | 2 | 3 | 4 | 5 | 6 | | 7 | 8 | 9 | 10 | 11 | 12 | 13 | | 14 | 15 | 16 | 17 | 18 | 19 | 20 | | 21 | 22 | 23 | 24 | 25 | 26 | 27 | | 28 | 29 | 30 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|