« Entradas por tag: pharming

|

10 de Julio, 2015

□

General |

|

|

Estudiar los hábitos de navegación de

los usuarios de una red, en las estadísticas del servidor DNS, puede

ayudar a detectar amenazas como: malware, ordenadores zombie

pertenecientes botnets, phishing, pharming... En este post tratare de

dos herramientas ideales para este cometido, una para generar

estadísticas gráficas y otra para investigar a fondo los resultados

sospechosos de estas estadísticas.

Para generar estadísticas gráficas DSC, es un sistema para la recogida y

exploración de las estadísticas de los servidores DNS en

funcionamiento. Actualmente cuenta con dos componentes principales:

- Colector, el proceso colector utiliza libpcap para recibir

mensajes DNS enviados y recibidos en una interfaz de red. Se puede

ejecutar en la misma máquina que el servidor DNS, o en otro sistema

conectado a un conmutador de red configurado para realizar puerto

espejo. Un archivo de configuración define un número de conjuntos de

datos y otras... Continuar leyendo

|

|

|

|

publicado por

alonsoclaudio a las 02:52 · Sin comentarios

· Recomendar |

| |

|

09 de Diciembre, 2014

□

General |

|

|

El mundo está cada vez más

conectado electrónicamente, la expansión de los mercados y la reducción

de los obstáculos, a la hora, de hacer negocios a través de las

fronteras. Los servicios pueden ser organizados en cualquier lugar y los

clientes se pueden servir desde cualquier lugar. Los territorios con

mercados emergentes a menudo carecen de un adecuado control del cliente,

sin embargo las tasas de infección de malware son altas. Cuando estos

clientes infectados con malware son dirigidos por un mando y control

centralizado, se convierten en "botnets”. El gran número de máquinas que

suelen participar en botnets proporciona una enorme capacidad de

generación de carga, que se puede alquilar a bajo precio, por cualquiera

de las partes, con un interés en la interrupción de los servicios de un

competidor o un objetivo político.

Las Botnets globales de hoy en día están utilizando ataques distribuidos

de... Continuar leyendo |

|

auditoria, ddos, defensa, perimetral, firewall, fuerza, bruta, linux, malware, pharming, phishing |

|

|

publicado por

alonsoclaudio a las 21:44 · Sin comentarios

· Recomendar |

| |

|

19 de Noviembre, 2014

□

General |

|

|

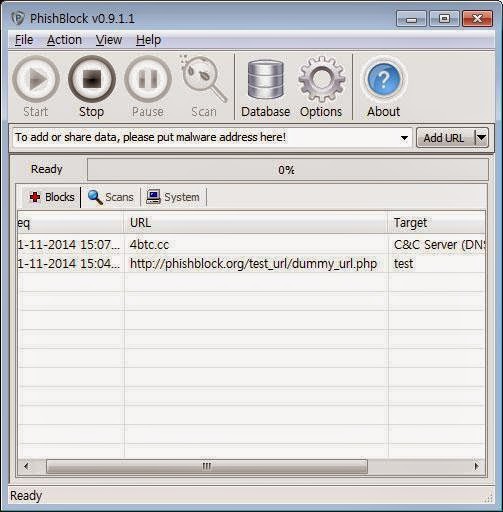

El Phishing consiste en el envío de correos electrónicos que simulando

proceder de fuentes fiables (por ejemplo, entidades bancarias), intentan

obtener datos confidenciales del usuario. Para ello, suelen incluir un

enlace que al ser pulsado, lleva a páginas Web falsas. De esta manera,

el usuario, creyendo estar en un sitio de toda confianza, introduce la

información solicitada que en realidad, va a parar a manos del

estafador. La mayoría de los ataques Phishing son consecuencia de las

masivas infecciones de ordenadores zombie. Las redes formadas por los

troyanos(botnet) que convierten el sistema en un zombie, son utilizadas

para el envió de spam y phishing, ya que así se escudan en personas que

no son conscientes de su infección para realizar estés ataques.

El Pharming se trata de una táctica fraudulenta que consiste en... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 23:11 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Abril 2024 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | 1 | 2 | 3 | 4 | 5 | 6 | | 7 | 8 | 9 | 10 | 11 | 12 | 13 | | 14 | 15 | 16 | 17 | 18 | 19 | 20 | | 21 | 22 | 23 | 24 | 25 | 26 | 27 | | 28 | 29 | 30 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|