« Entradas por tag: programaciónMostrando 11 a 20, de 43 entrada/s en total:

|

12 de Mayo, 2015

□

General |

|

|

No

cabe duda de que Microsoft esta dando un giro completo a su tradicional

concepto de ofrecer software de pago, privativo y que solo funcione en

Windows, pues con los últimos movimientos y lanzamientos que ha hecho no

deja de sorprender a todos aquellos que le siguen de cerca sus pasos.

Seguramente nadie se imagino que en algún momento Microsoft hiciera

el lanzamiento de algún software que funcionara en Linux, uno de sus

rivales directos en el mundo de los sistemas operativos, o para Mac OS

quien durante años ha sido su eterno rival, pero para fortuna del mundo

tech esto ya es una realidad y así lo han dejado ver con uno de sus

recientes anuncios, con el que han roto todos los esquemas a los que nos

tenían acostumbrados.

Microsoft Visual Studio Code es un completo editor de código, totalmente gratuito y disponible para utilizar en sistemas Windows, Linux y OS X.

... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 23:34 · Sin comentarios

· Recomendar |

| |

|

07 de Mayo, 2015

□

General |

|

|

Se ha hablado en varias ocasiones sobre los beneficios que aporta

I2P al anonimato y en alguna ocasión se ha hablado sobre cómo crear

rutinas simples que permitan acceder a I2P utilizando la librería

“Streming Library”, la cual se encuentra escrita en Java. Si quieres

hacer cualquier tipo de prueba con Python contra I2P, actualmente hay

pocas librerías que realmente te lo permitan y que sean estables. Por lo

que he podido apreciar en los foros oficiales de desarrolladores, al

parecer las personas clave en el desarrollo de plugins, utilidades y el

propio core de la red no muestran mucho interés en desarrollar otra

librería en un lenguaje distinto para hacer lo que sobradamente ya hace

la Streaming Library y francamente tienen toda la razón del mundo, ya

que tienen un “roadmap” con cientos de frentes abiertos y es mucho más

interesante crear cosas nuevas y mejorar las existentes que reinventar

la rueda. Al equipo de I2P le ha costado muchísimo desarrollar la

Streaming... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 22:34 · Sin comentarios

· Recomendar |

| |

|

05 de Mayo, 2015

□

General |

|

|

¿Qué es más divertido que aprender Python? ¡Aprender Python hackeando datos públicos reales!

Hoy recopilamos este magnífico tutorial de David Beazley presentado en la PyCon de 2013

de California y con el que aprenderás conceptos básicos de Python

leyendo archivos, recorriendo la web, construyendo estructuras de datos

y, en definitiva, analizando datos del mundo real.

Al

final, habrás configurado el entorno de Python, instalado algunos

paquetes útiles y aprendido cómo escribir sencillos programas que podrás

usar para trolear impresionar a tus amigos... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 23:48 · Sin comentarios

· Recomendar |

| |

|

11 de Abril, 2015

□

General |

|

|

"ISIS va por ti". El FBI está advirtiendo a los usuarios y administradores de WordPress que actualicen/parcheen sus plugins vulnerables porque el ISIS los está utilizando para mostrar mensajes pro-ISIS.

Según el FBI, los simpatizantes de ISIS están apuntando a sitios

WordPress, a plataformas de comunicación de entidades comerciales,

organizaciones de noticias, gobiernos federales/estatales y locales,

instituciones religiosas, gobiernos extranjeros y un sin número de

sitios web nacional e internacional. Los objetivos parecen ser al azar y

no están vinculados a nombres particulares o negocios.

Los atacantes son simpatizantes y partidarios de ISIS (también conocido

como ISIL) pero no son miembros de la organización terrorista. Son

personas en su mayoría inexpertos y no están haciendo mucho esfuerzo,

sólo aprovechando los plugins de WordPress con defectos conocidos

y utilizando herramientas conocidas. Por lo general, estas

vulnerabilidades ya han sido... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 14:10 · Sin comentarios

· Recomendar |

| |

|

30 de Marzo, 2015

□

General |

|

|

MSBuild, la plataforma de construcción de Visual Studio y .Net Platform,

es ahora de código abierto, lo que configura la más reciente adopción

del movimiento de código abierto por parte del gigante del software.

MSBuild o Microsoft.Build, que se encuentra disponible en GitHub

y ha contribuido con la .Net Foundation, sirve como plataforma para

construir aplicaciones. Es el motor por defecto para Visual Studio y la

comunidad .Net en la plataforma Windows.

"Al invocar msbuild.exe en su proyecto o archivo de solución, uno

puede orquestar y construir productos en ambientes en donde no se

encuentra instalado Visual Studio. Por ejemplo, MSBuild es utilizado

para construir las.Net Core Libraries y proyectos de código abierto de .Net Core Runtime", sostuvo Rich Lander de Microsoft en una ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 13:16 · Sin comentarios

· Recomendar |

| |

|

24 de Marzo, 2015

□

General |

|

|

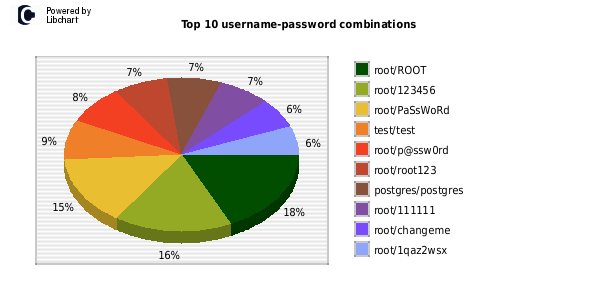

Este será el primer articulo de una serie en la que se hablará sobre

algunos de los honeypots más utilizados para la detección y prevención

de ataques. Antes de continuar y para los que no lo saben, un Honeypot

en informática es un servicio activo que acepta y procesa peticiones

como cualquier servidor del tipo SSH, HTTP, SMB, etc. Pero en realidad

se encarga de monitorizar y registrar los intentos fallidos de

autenticación y cualquier ataque contra el supuesto servicio, se trata

de un señuelo. Es una forma de engañar a un atacante haciéndole creer

que se encuentra perfilando y analizando un servicio del objetivo,

cuando en realidad lo que está haciendo es suministrándole información

al objetivo sobre las actividades que está realizando.

Uno de los más conocidos y utilizados es Kippo, un honeypot que se

encarga de levantar un servicio SSH en el puerto indicado y registrar

todos los intentos de autenticación realizados contra dicho servicio.

Kippo es un honeypot altamente... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 22:16 · Sin comentarios

· Recomendar |

| |

|

20 de Diciembre, 2014

□

General |

|

|

Dani Grant, becaria de producto en BuzzFeed, compartió en su blog

el descubrimiento de una falla de seguridad en el sistema de pases de

abordar de Delta y otras aerolíneas. Esta consiste en que cualquier

persona puede acceder a los datos de un pase de abordar vía web con sólo

tener su URL.

Grant pensó correctamente que, si enviaba la URL de su pase de abordar a

alguien, ese destinatario podría abrirlo sin problema alguno. El

identificador del pase en la URL consiste sólo en un número, por lo que,

al modificarlo, se podía ver el pase de otras personas.

Con este acceso se puede hacer check-in por la persona en

cuestión, ver su número de viajero frecuente, modificar su asiento y

potencialmente cambiar su vuelo. Por otra parte, no es posible modificar

el nombre del pasajero, por lo que es imposible robar el pase de

abordar sin una identificación falsa.

La respuesta inicial de Delta fue indiferente, enviando a Grant un

mensaje genérico donde la compañía ofrece... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 11:04 · Sin comentarios

· Recomendar |

| |

|

11 de Diciembre, 2014

□

General |

|

|

Utilizamos en muchas ocasiones VirtualBox para gestionar maquinas

virtuales. Sin embargo en muchas ocasiones el proceso de construir

máquinas virtuales es cuando menos tedioso. Vagrant

es un software que nos permite construir nuestras máquinas virtuales de

una forma rápida y automática a través del concepto que denominan "box"

o caja. Para que Vagrant nos funcione necesitamos tener instalado VirtualBox.

Una vez que tenemos configurado VirtualBox en nuestro equipo el

siguiente paso sería construir una máquina virtual desde cero. Esto nos

llevaría un periodo de tiempo entre 15 minutos a varias horas dependiendo de nuestras necesidades. En vez de enfocar de esta forma nos podemos instalar Vagrant.

¿Qué es Vagrant?

Es una herramienta que nos genera máquinas virtuales a través de imágenes previamente construidas y que están disponibles en la comunidad. A estas máquinas se las... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 15:29 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Abril 2024 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | 1 | 2 | 3 | 4 | 5 | 6 | | 7 | 8 | 9 | 10 | 11 | 12 | 13 | | 14 | 15 | 16 | 17 | 18 | 19 | 20 | | 21 | 22 | 23 | 24 | 25 | 26 | 27 | | 28 | 29 | 30 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|