« Entradas por tag: gigantesMostrando 31 a 38, de 38 entrada/s en total:

|

29 de Julio, 2014

□

General |

|

|

Desde sus inicios, uno de los sueños más grandes de la ciencia es

conocer a profundidad el funcionamiento del cuerpo humano y sus órganos y

tejidos. Ahora Google quiere involucrarse en esta búsqueda.

La empresa anunció que iniciará un proyecto llamado ‘ Baseline Study’

en el que pretende recolectar información genética y molecular de 175

personas para crear el mapa más grande de lo que debería ser un cuerpo

sano, como informó The Wall Street Journal. Es liderado por Andrew Conrad,

un biólogo molecular quien fue el pionero en hallar el virus del Sida

en las pruebas de sangre, quien actualmente trabaja en Google X, la

división de proyectos avanzados de la firma de Mountain View.

El estudio comenzará en este verano. Una firma realizará las pruebas

clínicas y los exámenes incluirán la recolección de fluidos corporales

como orina, sangre, saliva y lágrimas. Google afirmó que no iba a dar a... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 09:14 · Sin comentarios

· Recomendar |

| |

|

28 de Julio, 2014

□

General |

|

|

La Unidad Reguladora y de Control de Protección de Datos Personales

recibe consultas y pedidos de ciudadanos uruguayos a ser olvidados en la

web. Desde 2008 hay una ley que lo contempla, pero no son muchos los

que lo conocen.

Esta dependencia de la AGESIC (agencia para el desarrollo del gobierno

electrónico) y del Poder Ejecutivo, ya dio trámite a dos solicitudes de

baja de datos de la web de organismos públicos.

" Los denunciantes reclamaron que determinada información personal

persistía en la web. Eso causaba un perjuicio a su imagen profesional, a

su honor y dignidad", aseguraron a El País fuentes de Agesic.

En el primer caso el organismo entendió que los datos eran sensibles (no

se explicitó de qué tipo eran) y no se justificaba que continuaran en

línea, por lo que fueron dados de baja.

En el segundo caso, la Unidad pidió " ayuda técnica" al Centro

Nacional de Respuesta a Incidentes de Seguridad Informática para que esa

información no apareciera en... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 20:33 · Sin comentarios

· Recomendar |

| |

|

26 de Julio, 2014

□

General |

|

|

Si bien esta noticia es de 2011 sirve para mostrar cómo Facebook,

mediante distintos medios, rastrea el historial web de los internautas,

incluso los que no tienen cuenta de Facebook. Dos cookies son las

encargadas de recopilar información sobre los hábitos, la afiliación

política, las creencias religiosas o la orientación sexual de la gente.

El periodista del USA Today, Byron Acohido, ha recopilado en una serie de entrevistas con directivos de Facebook, información sobre cómo se rastrea la actividad de los usuarios.

Facebook introduce dos cookies en el navegador de los usuarios. Con una

de ellas rastrea exhaustivamente a quienes tienen cuenta en la red

social. La otra implica al conjunto de los internautas.

La ‘cookie del navegador’ se inserta en el navegador del usuario cuando éste entra en cualquier de Facebook, aunque no haya iniciado sesión ni tenga cuenta en la red social.

De esta forma la compañía... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 04:59 · Sin comentarios

· Recomendar |

| |

|

25 de Julio, 2014

□

General |

|

|

La empresa de seguridad francesa VUPEN ha revelado que mantuvieron en

secreto una grave vulnerabilidad 0-Day en Internet Explorer (IE) durante

al menos tres años, antes de revelarlo en el concurso de hackers Pwn2Own celebrado en marzo de este año.

Especialidad de VUPEN es descubrir vulnerabilidades de día cero y

venderlas al mejor postor, típicamente a agencias de inteligencia y

del gobierno y a la iniciativa Zero Day Initiative de HP.

La vulnerabilidad crítica afectada a las versiones 8, 9, 10 y 11 del

navegador Internet Explorer y permite a los atacantes evitar remotamente

la sandbox del modo protegido de IE y se puede aprovechar para

obtener privilegios elevados en el sistema. La Sandbox es un mecanismo

de seguridad utilizado para ejecutar una aplicación en un entorno

restringido. Si un atacante es capaz de eludir este mecanismo, podría

ejecutar código malintencionado en el equipo atacado.

Timeline de la vulnerabilidad

Según la revelación hecha ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 14:20 · Sin comentarios

· Recomendar |

| |

|

16 de Julio, 2014

□

General |

|

|

Se han detectado más certificados fraudulentos que pretenden legitimar páginas falsas de Google (aunque podría hacerlo con cualquier dominio). Una entidad de confianza (para todos los Windows) ha firmado certificados falsos,

lo que permite que se suplanten las páginas del buscador o que el

tráfico cifrado en realidad sea visto por un tercero. Veamos algunas

curiosidades.

Vuelve a ocurrir por quinta vez desde 2011, de forma muy similar. El 2

de julio, Google se percató de que se estaban usando certificados no

válidos de Google, firmados por una autoridad de confianza preinstalada

en Windows. En este caso, la organización gubernamental National

Informatics Centre (NIC) de India, que maneja varias CA intermedias,

todas confiadas en última instancia por el "Indian Controller of

Certifying Authorities (India CCA)".

Al estar incluida en el repositorio de confianza raíz de Windows, la

inmensa mayoría de programas confiarán en el certificado,... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 19:51 · Sin comentarios

· Recomendar |

| |

|

05 de Julio, 2014

□

General |

|

|

La conexión remota a millones de servidores ha quedado inhabilitada para usuarios que hacen uso de No-IP. Este servicio, que ofrece DNS dinámicos para la resolución automática de direcciones IP, ha sido limitado por Microsoft, que se ha apoderado de 22 de sus dominios a través de una orden federal.

Según Microsoft, los 22 dominios de los que se ha apoderado,

correspondientes a No-IP, estaban siendo utilizados para llevar a cabo

ataques informáticos, así como distribución de malware, en contra de los

usuarios de Windows. Por ello, o al menos así lo justifica la compañía

de Redmond, han emitido una orden federal contra No-IP consiguiendo así

el control de sus servidores. Todo ello, en base a las declaraciones de

No-IP, para identificar y desviar estos ataques informáticos.

Medidas legales y técnicas de Microsoft

El 19 de junio Microsoft presentó una orden de restricción temporal a

instancia ex parte (TRO) en la Corte de Distrito de EE.UU. para... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 21:29 · Sin comentarios

· Recomendar |

| |

|

02 de Julio, 2014

□

General |

|

|

Una semana de experimento y millones de comentarios, en su mayoría

negativos, han sido las consecuencias de un estudio llevado a cabo por

varios ingenieros de Facebook. La mayor red social del mundo tomó

689.000 perfiles, sin aviso o consentimiento, para analizar su

comportamiento alterando el algoritmo que selecciona las noticias que se

ven de los amigos. Un grupo veía noticias positivas, el otro,

negativas.

La indignación ha surgido al conocerse la publicación del estudio en la web de la Academia Nacional de Ciencias de Estados Unidos

[PDF]. Para la prueba se tomaron, exclusivamente, perfiles que escriben

en inglés. El rechazo a ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 08:40 · Sin comentarios

· Recomendar |

| |

|

10 de Diciembre, 2013

□

General |

|

|

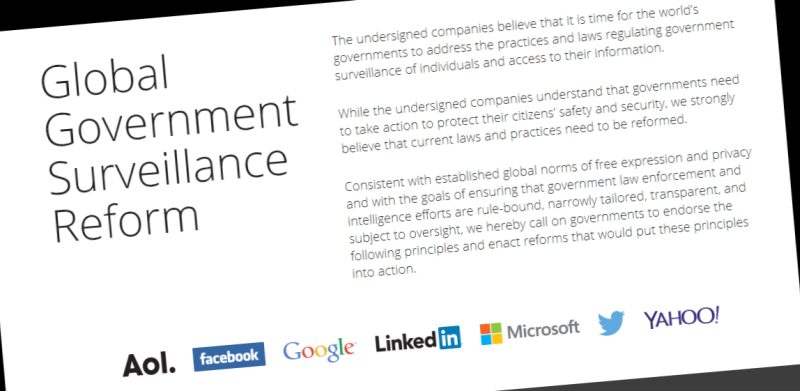

Microsoft, Google, Apple, Yahoo, Facebook, Twitter, LinkedIn y AOL exigen "reforma global". Ocho de las mayores empresas online estadounidenses se han unido para

presentar una petición conjunta orientada a reformar procedimientos y

principios sobre el acceso de las autoridades gubernamentales a la

información de sus clientes.

En un formato de carta abierta dirigida a las autoridades

estadounidenses, pero aplicable a los gobiernos de todo el mundo, las

empresas firmantes escriben que, a su juicio, es momento que los

gobiernos del mundo consideren las prácticas y leyes que regulan el

acceso a la información de individuos: “Junto con entender la necesidad

de los gobiernos de realizar acciones concretas para garantizar la

seguridad ciudadana, creemos firmemente que las leyes y prácticas

actuales necesitan ser reformadas”.

Brad Smith,

Consejero General y... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 08:42 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Mayo 2024 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | | | 1 | 2 | 3 | 4 | | 5 | 6 | 7 | 8 | 9 | 10 | 11 | | 12 | 13 | 14 | 15 | 16 | 17 | 18 | | 19 | 20 | 21 | 22 | 23 | 24 | 25 | | 26 | 27 | 28 | 29 | 30 | 31 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|