« Entradas por tag: iphoneMostrando 11 a 18, de 18 entrada/s en total:

|

06 de Septiembre, 2014

□

General |

|

|

Cuando un usuario utiliza herramientas como iFile significa que tienen el terminal iPhone con jailbreak. Esto puede suponer un riesgo grande ya que se tiene la posibilidad de ejecutar acciones como root con todo lo que ello conlleva. iFile es una app

que se encarga de proporcionar un explorador de archivos al usuario y,

además, proporcionar un servicio con el que el usuario pueda

intercambiar ficheros mediante protocolo HTTP. Cuando el usuario utiliza la herramienta se puede acceder a través del puerto 10000 a una interfaz web.

A través de dicha interfaz podemos subir y descargar archivos para intercambiarlos con otros dispositivos. Lo primero que llama la atención es la no utilización de ningún tipo de cifrado en la conexión entre iFile y el dispositivo que se conecta, pero además no existe ningún tipo de autenticación por defecto, lo que permite que... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 19:05 · Sin comentarios

· Recomendar |

| |

|

05 de Septiembre, 2014

□

General |

|

|

En las comunicaciones móviles entre el terminal móvil y la antena de

telefonía existen una gran variedad de tegnologías. Son los famosos GSM, Edge, GPRS, UMTS, LTE, que agrupados por distintas generaciones dan lugar a los protocolos 2G, 3G, el actual 4G y la más nueva familia de protocolos 5G.

Estos protocolos, como cualquier otro sistema de informático ha sido y

es atacado de diferentes formas a lo largo de la historia.

El ataque con Estación Base Falsa 2G

... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 19:24 · Sin comentarios

· Recomendar |

| |

|

11 de Agosto, 2014

□

General |

|

|

En el mundo del ciberespionaje existen algunas empresas

que se han dedicado a crear piezas de software para infectar y controlar

los equipos de las personas vigiladas. Dicho así suena a que son

empresas que hacen herramientas de hacking para hacer botnets e instalar R.A.T.s en

los equipos de sus víctimas. Y es cierto, es lo que hacen, lo que

sucede es que su objetivo es que lo utilicen los países y gobiernos

dentro de la legalidad vigente de su país.

Este tipo de herramientas las hemos visto muchas veces en incidentes en el pasado. Por ejemplo, cuando el grupo Anonymous hackeao la empresa HBGary, entre muchos de los servicios que esta empresa vendía al gobierno de los Estados Unidos, se encontró información de Task B y 12 Monkeys, el software de espionaje que vendía al gobierno.

... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 12:35 · Sin comentarios

· Recomendar |

| |

|

06 de Agosto, 2014

□

General |

|

|

Al igual que cuando uno comienza a introducirse en el mundo de la

seguridad informática, empieza a interiorizar siglas y palabros que

hasta entonces te eran desconocidos ( SQLi, XSS, CSRF, Buffer Overflow, etcétera.) y a identificar a referentes internacionales como Kevin Mitnick, Charlie Miller o El Maligno,

cuando uno se adentra en el fascinante universo de la paternidad,

además de asimilar nuevos conceptos y rutinas, comienza también a

conocer a otro tipo de referentes que le acompañan en esta nueva etapa.

Hablamos cómo no, de los famosos y carismáticos personajes de la

infancia, como Bob Esponja, Peppa Pig, o el grandioso Pocoyó.

Los protagonistas de estas populares series infantiles de dibujos

están presentes en numerosos aspectos de la vida de los bebés, desde

la propia televisión donde se originan, hasta los juguetes, el menaje o

ropa infantil.

Como no podía ser de otra forma, el Universo ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 03:33 · Sin comentarios

· Recomendar |

| |

|

22 de Julio, 2014

□

General |

|

|

Estas son algunas de las técnicas que existen para espiar WhatsApp, aunque este tiempo atrás la noticia fue que se ha detenido el creador de WhatsApp Spy,

una aplicación falsa que estafaba a usuarios con la esperanza de poder

obtener las conversaciones de otras personas. La pregunta que mucha

gente se hace es si es posible espiar las conversaciones de WhatsApp, así que viendo el gran interés del mundo en la seguridad en WhatsApp,

he decidido escribir este recopilatorio con todas las posibilidades que

existen para esta tarea para que toméis vuestras precauciones al

respecto, aunque no olvidéis que si hay un iPhone de por medio, mejor que os leáis el libro de Hacking iOS: iPhone & iPad, donde se cuentan muchas formas de hackear el terminal que darían acceso al WhatsApp. Vamos a ello:

|

|

|

|

publicado por

alonsoclaudio a las 03:28 · 595 Comentarios

· Recomendar |

| |

|

05 de Diciembre, 2013

□

General |

|

|

En una conversación informal con jóvenes norteamericanos en la Casa Blanca a los que el presidente Barack Obama estaba hablando de su nueva ley de sanidad, él fue preguntado por qué no usaba un iPhone, a lo que contestó que no le estaba permitido por motivos de seguridad.

Figura 1: El presidente Barack Obama con el teléfono del Despacho Oval de la Casa Blanca

Figura 1: El presidente Barack Obama con el teléfono del Despacho Oval de la Casa Blanca

El presidente Barack Obama siempre fue usuario de BlackBerry

- que para muchos expertos de seguridad sigue siendo el dispositivo más

seguro - y se defendió cuando al llegar al... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 21:21 · Sin comentarios

· Recomendar |

| |

|

30 de Octubre, 2013

□

General |

|

|

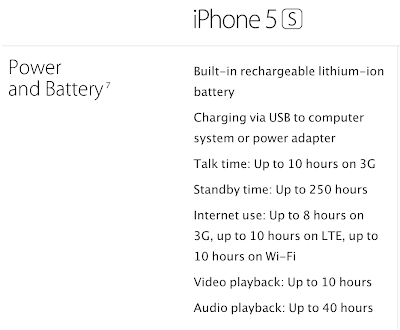

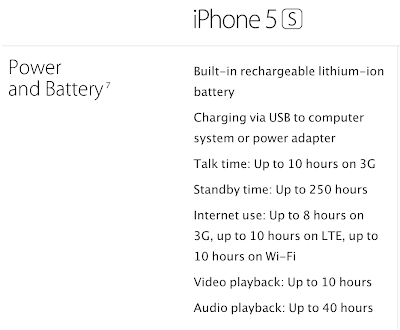

os nuevos terminales iPhone 5S están anunciados en la web de Apple como dispositivos capaces de aguantar hasta 10 horas hablando por teléfono en una red 3G y hasta 250 horas en stand-by,

lo que les coloca como uno de los terminales con más aguante del

mercado. Pero no todos los usuarios están teniendo la misma suerte, y

algunos se quejan de tener problemas con las baterías, lo que lleva a

que el dispositivo se descargue rápidamente y por el contrario tarde

mucho en cargarse.

Figura 1: Características de las baterías en iPhone 5S según la web de Apple

Figura 1: Características de las baterías en iPhone 5S según la web de Apple

|

|

|

|

publicado por

alonsoclaudio a las 06:45 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Abril 2024 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | 1 | 2 | 3 | 4 | 5 | 6 | | 7 | 8 | 9 | 10 | 11 | 12 | 13 | | 14 | 15 | 16 | 17 | 18 | 19 | 20 | | 21 | 22 | 23 | 24 | 25 | 26 | 27 | | 28 | 29 | 30 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|