« Entradas por tag: libreMostrando 21 a 29, de 29 entrada/s en total:

|

18 de Julio, 2014

□

General |

|

|

Desde que venimos a este mundo, después de la ardua tarea de

convertirnos en una persona partiendo de una célula apencada en la pared

del útero de nuestras madres; nuestra característica más sobresaliente

es la curiosidad. Sin embargo esa característica es perdida a lo largo

de los primeros años de escolarización y muy mal vista de mantenerse por

mas tiempo. Incluso existen advertencias a modo de dichos populares del

tipo “La curiosidad mató al gato”.

Por suerte hay espacios de curiosidad que las sociedades mantienen y a

cierta edad incluso incentivan, facilitándonos información en forma de

libros, publicaciones, ilustraciones, fotografías, monumentos, redes de

entretenimiento, y hoy de comunicación global (internet); para

acercarnos a retazos del saber y saciar nuestra curiosidad. Pero como si

se tratara de una búsqueda del tesoro en el Laberinto del Minotauro, no

todas logramos llegar a ella. Por falta de recursos, oportunidades o

formación muchas somos excluidos. Es... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 14:36 · Sin comentarios

· Recomendar |

| |

|

12 de Julio, 2014

□

General |

|

|

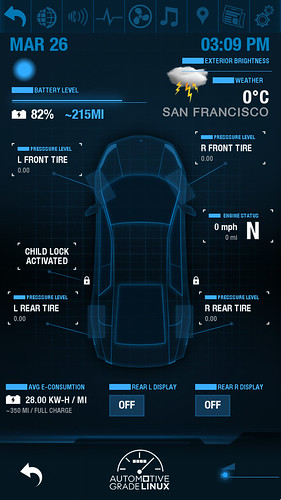

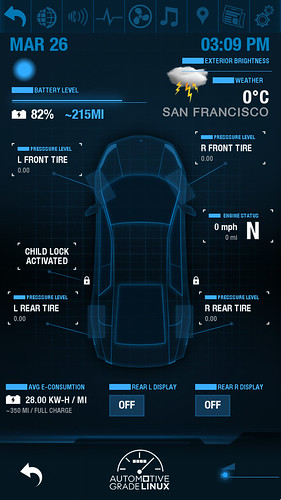

Los impulsores de AGL -cuya primera versión ya está disponible para su descarga desde el sitio oficial del proyecto- buscan crear " una experiencia de coche conectado seguro y confiable", según el comunicado de lanzamiento.

La plataforma permite a los fabricantes de automóviles aprovechar el

desarrollo de software basado en Linux e integrarlo en su producción.

" La apertura y la colaboración son la clave para acelerar el

desarrollo de una plataforma automotriz común y estándar; de modo que la

industria pueda lograr más rápidamente su visión de entregar el coche

conectado", afirmó Dan Cauchy, gerente general del automóvil de la Fundación Linux.

Cauchy aseguró que la comunidad de desarrolladores ya está trabajando en

nuevas funciones y características de las versiones futuras de AGL.

El software... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 14:46 · Sin comentarios

· Recomendar |

| |

|

06 de Julio, 2014

□

General |

|

|

“Y mi papá tiene bigotes”, dirás vos, pero en Tribuna Hacker no sólo

estamos convencidos de que el Software Libre es mejor que el privativo,

sino que también te lo demostramos.

¿Sabías que el núcleo de los sistemas operativos de Mac

está basado en Software Libre? ¿Sabías que Android está basado en el

kernel Linux? ¿Y que Bing.com de Microsoft corre sobre GNU/Linux?

Hace poco tiempo comenzó a suceder en el mundo de las computadoras

personales algo que ya venía sucediendo una década atrás en el de las

supercomputadoras: el kernel Linux, ayudado de las herramientas de GNU o

del marketing y facilidad de uso de Android fue expandiéndose

rápidamente de cpu en cpu, de memoria en memoria, acorralando a los

sistemas privativos como Windows de Microsoft sobre todo en el mundo de

las computadoras personales más pequeñas: los teléfonos móviles y las

tabletas.

Hace unos meses el ideólogo detrás de Ubuntu declaraba que Microsoft

domina sólo el 35% de los dispositivos. ¿Pueden... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 12:32 · Sin comentarios

· Recomendar |

| |

|

05 de Julio, 2014

□

General |

|

|

José es uno de esas hackers que, sin ser viejo, vivió apasionadamente

el más tierno comienzo de la informática hogareña en Argentina con

todos sus chiches, cosas raras como los BBS que serían al germen de lo

que luego fue y es la fiebre de las redes sociales, madres que decían

que la informática era el futuro pero no se atrevían a tocar una tecla,

charlas con gente de otras partes del mundo, en fin, los condimentos

rudimentarios de aquella época ochentosa en la que para jugar un

videjueguito tenías que saber darle una instrucción a un sistema y

esperar varios minutos hasta que un cassette derramara sus bits en un

dataset mientras el televisor te hipnotizaba con rayas psicodélicas. Sin

dudas, José es un hacker más allá de la informática, es un hacker de

cerebros, un mindfucker en el buen sentido camino a la sabiduría eterna.

¿Cuántos años hace que te considerás un hacker y qué hackeadas hacías al principio?

Las etiquetas en general siempre me... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 21:42 · Sin comentarios

· Recomendar |

| |

|

29 de Junio, 2014

□

General |

|

|

¿Está Cristina a favor del Software Libre? ¿Qué implicancias tiene la existencia de esta agrupación kirchnerista?

Hace poco más de un año, las militantes políticas de la agrupación

Software Libre con Cristina le enviaron una carta abierta a la

presidenta, lamentablemente no recibieron respuesta de su parte pero sí de parte de la Ministra Débora Giorgi

(en la que habla de “código abierto”) , coincidiendo en el papel

crucial del Software Libre para lo que ellas llaman “preservar” la

“soberanía digital”, al mismo tiempo que se abría una oportunidad para

introducir este tipo de software en las políticas del Estado.

“Coincidiendo en el papel fundamental del software libre para

preservar la innegociable soberanía digital, celebro el trabajo que

realizan, y que es pilar fundamental de esta revolución digital nacional

y popular que está viviendo nuestra patria de la mano de nuestra

Presidenta.” Curiosas “revoluciones” aquellas que se... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 12:25 · Sin comentarios

· Recomendar |

| |

|

08 de Junio, 2014

□

General |

|

|

Recientemente se han encontrado múltiples vulnerabilidades en el Kernel

de Linux que pueden permitir el escalamiento de privilegio y ataques de

DoS a estaciones de trabajo y servidores. Debido a su criticidad urge la

actualización.

Escalamiento de provilegios

El jueves, Debian advirtió acerca de la vulnerabilidad identificada como CVE-2014-3153 y que permite tomar el control del sistema vícitima.

Pinkie Pie (alías de un adolescente anónimo) descubrió un error en una llamada al subsistema futex (Fast Userspace Mutex) de versiones de Kernel Linux 2.6.32.62/3.2.59/3.4.91/3.10.41/3.12.21/3.14.5. La vulnerabilidad permite ejecutar código arbitrario con privilegios de modo Kernel.

Un usuario sin privilegios podría utilizar esta falla para realizar un ataque DoS o para elevar sus privilegios al Ring 0 del sistema operativo.

Pinkie Pie es un adolescente anónimo que desde 2012 ha ganado por lo menos $100.000 en las competencias ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 20:22 · Sin comentarios

· Recomendar |

| |

|

28 de Mayo, 2014

□

General |

|

|

Muchas veces; hemos hablado de la importancia de adoptar el software libre, para distintas actividades donde se necesita ganar mayor transparencia.Muchas veces nos encontramos con noticias del mundo científico donde prima el patentamiento del conocimiento, inclusive aun en parcelas tan induscutiblemente comunes como el ADN desde el inicio del Proyecto Genoma Humana, se han patentado cadenas de ADN aunque hoy ya ha sido aclarado no pueden patentarse. Pero ¿qué pasa con las otras ADN? Las vegetales. Las animales. La realidad es... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 12:55 · Sin comentarios

· Recomendar |

| |

|

28 de Mayo, 2014

□

General |

|

|

El ex hacker que encabezaba LulzSec, Hector Xavier Monsegur (“Sabu”), habría ayudado al FBI a prevenir unos 300 ciberataques. |

|

sabu, el, líder, delator, de, lulzsec, sale, libre, tras, cooperar, con, fbi |

|

|

publicado por

alonsoclaudio a las 12:45 · Sin comentarios

· Recomendar |

| |

|

17 de Mayo, 2013

□

General |

|

|

Reemplazá Microsoft Office por una suite 100% libre, legal y gratuita (descarga) Uno de los softwares más utilizados y requeridos por cualquiera que tenga una computadora es una suite ofimática.

Por lo general se le dice "Word" al procesador de texto, "Excel" a la

planilla de cálculos y "Powerpoint" al programa que usamos para hacer

diapositivas. Estos nombres son en realidad marcas de la suite Microsoft

Office.

En muchos lugares hoy nos piden conocimientos de "word" y "excel"

como requisito de formación excluyentes para poder ingresar a trabajar.

Algunos no son conscientes de que con ése requerimiento están

favoreciendo a una empresa que cobra desmesuradamente por su software,

que además busca que dependas de ellos -por eso es tan fácil conseguir

una copia no original, porque... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 22:07 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Mayo 2024 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | | | 1 | 2 | 3 | 4 | | 5 | 6 | 7 | 8 | 9 | 10 | 11 | | 12 | 13 | 14 | 15 | 16 | 17 | 18 | | 19 | 20 | 21 | 22 | 23 | 24 | 25 | | 26 | 27 | 28 | 29 | 30 | 31 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|