« Entradas por tag: perimetral

|

30 de Julio, 2015

□

General |

|

|

El proyecto consiste en una imagen

para Raspberry Pi en la que corre el sistema OpenVAS 7. OpenVAS es un

sistema centralizado para la detección de vulnerabilidades de red y

software. Con esta herramienta se puede comprobar si el software de los

sistemas que componen la red esta actualizado y tener informes

detallados. El motor de OpenVAS es un desarrollo bifurcado de Nessus.

OpenVAS tiene dos componentes servidor y cliente:

OpenVAS Servidor:

Es un explorador de vulnerabilidades de red, que recoge informes y test

de la herramienta cliente. Utiliza un protocolo de comunicación seguro

para conectar con el cliente para: configurar, ejecutar una exploración y

finalmente recibir los resultados para generar un informe. Las pruebas

se ejecutan bajo plugins que necesitan ser puestos al día, para cubrir

problemas de seguridad identificados recientemente.

El servidor de OpenVAS es un desarrollo bifurcado de Nessus 2.2. La... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 13:11 · Sin comentarios

· Recomendar |

| |

|

22 de Julio, 2015

□

General |

|

|

El IDS Snort es de los mas populares,

debido a ser multiplataforma y estar bajo una licencia GPL. También

dispone de una gran cantidad de filtros o patrones ya predefinidos, así

como actualizaciones constantes ante casos de ataques, barridos o

vulnerabilidades que vayan siendo detectadas a través de los distintos

boletines de seguridad. Otro de sus puntos fuertes es su flexibilidad,

que puede afinarse y complementarse con herramientas como: IDS Policy

Manager (Configuración remota de políticas), SAM (Monitorización en

tiempo real), Scanmap3d (visualización en 3D del trafico), Cyberprobe

(Herramienta de motorización de redes contra ciberataques) y Nebula

(Herramienta de creación automática de firmas).

IDS Policy Manager, puede configurar las políticas de Snort de

forma remota y con un intuitivo interfaz grafico. Esta herramienta

facilita mucho la configuración de Snort. Además IDS Policy Manager

permite realizar cambios rápidos en la configuración del... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 16:02 · Sin comentarios

· Recomendar |

| |

|

16 de Julio, 2015

□

General |

|

|

Tiger es una herramienta de seguridad

que se puede utilizar tanto como un sistema de detección de intrusos

como de auditoría de seguridad. Es compatible con múltiples plataformas

UNIX y esta bajo una licencia GPL. A diferencia de otras herramientas,

Tiger sólo necesita de herramientas POSIX y está escrito enteramente en

el lenguaje shell.

Tiger

tiene algunas características interesantes como: un diseño modular que

es fácil de ampliar y puede ser utilizado como una herramienta de

auditoría o una herramienta de sistema de detección de intrusiones en el

host. El software gratuito de detección de intrusiones actualmente se

encuentra de muchas maneras, desde IDS de red (como Snort), en el kernel

(LIDS o SNARE para Linux y Systrace para OpenBSD, por ejemplo), sin

mencionar sistemas auditores de integridad de archivos (como: aide,

integrit samhain, tripwire ...) y testadores de logs. Pero pocos de

ellos se centran en la detección de intrusos en el lado del host.... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 20:53 · Sin comentarios

· Recomendar |

| |

|

20 de Mayo, 2015

□

General |

|

|

Log2ban es una herramienta que

permite la detección y bloqueo de IPs que participan en DDOS o un ataque

de fuerza bruta contra un servidor Web. Este tipo de ataques se

caracteriza por un alto número de peticiones similares a un servidor

Web, por parte de un subconjunto relativamente pequeño de IPs en un

corto período de tiempo.

Su modo de funcionamiento se basa en que, cada petición al servidor está

marcado con un identificador creado a partir de las propiedades de la

solicitud. Cuando el número de visitas identificadas llega al margen de

tolerancia dentro de una ventana de detección, la IP del cliente se

envía como un argumento para el comando externo (BAN_IP_COMMAND) y se

recoge en la lista de bloqueo.

Log2ban se limita a operar en el tiempo real, contra el registro de

acceso del servidor Web. No está destinado a ser utilizado como

analizador de registros históricos. Debe ser utilizado junto con un

firewall (el firewall iptables combinado... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 16:36 · Sin comentarios

· Recomendar |

| |

|

17 de Abril, 2015

□

General |

|

|

Centralizar logs, es una medida

imprescindible en la seguridad de sistemas de una red, ya que permite

acceder a ellos de una forma rápida. Además es muy útil para detectar

una intrusión y analizar las consecuencias de dicha intrusión.

Centralizar logs es fácil con un sistema de información y gestión de

eventos de seguridad, SIEM (tambien llamado SIM o SEM). La tecnología

SIEM ofrece análisis en tiempo real de alertas de seguridad generados

por el hardware y las aplicaciones de red. Básicamente almacena logs de

varios sistemas, elabora informes y plantea las alertas. Aquí les dejo

una lista de sistemas SIEM de código abierto para diferentes

plataformas.

Zabbix.

Un sistema de monitorización de la red y sus componentes. Está basado en

un entorno Web, desde donde se puede configurar y visualizar el estado

de todos los servicios que soporten SNMP y sistemas de la red.

... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 15:23 · Sin comentarios

· Recomendar |

| |

|

01 de Abril, 2015

□

General |

|

|

Este post es una

recopilación de herramientas de seguridad informática para el

protocolo SSL. En concreto para tres tipos de técnicas: MITM

(man-in-the-middle), Test de penetración y Hardening.

MITM (man-in-the-middle):

Para

realizar la técnica de MiTM en SSL las herramientas: SSL Diagnos,

Sslstrip, SSLsplit. y LittleBlackBox.

SSL

Diagnos.

Diseñada para probar la seguridad de SSL y

obtener información acerca de los protocolos SSL (pct, SSL2, SSL3,

tls, DTLS) y conjuntos de cifrado utilizados en un servidor. También

puede ser utilizado para probar y valorar el nivel de seguridad de

los cifrados en clientes SSL.

Cuenta con un apoyo específico

para los protocolos POP3S, SIP, SMTP y FTPS. Por otra parte incluye

una herramienta independiente, SSLPressure, para comprobar todo el

espectro de posibles protocolos SSL en un servidor.

SSL

Diagnos se puede utilizar para probar el protocolo SSL en servidores

Microsoft SQL Server y también permite realizar MitM en... Continuar leyendo

|

|

|

|

publicado por

alonsoclaudio a las 19:40 · Sin comentarios

· Recomendar |

| |

|

09 de Diciembre, 2014

□

General |

|

|

El mundo está cada vez más

conectado electrónicamente, la expansión de los mercados y la reducción

de los obstáculos, a la hora, de hacer negocios a través de las

fronteras. Los servicios pueden ser organizados en cualquier lugar y los

clientes se pueden servir desde cualquier lugar. Los territorios con

mercados emergentes a menudo carecen de un adecuado control del cliente,

sin embargo las tasas de infección de malware son altas. Cuando estos

clientes infectados con malware son dirigidos por un mando y control

centralizado, se convierten en "botnets”. El gran número de máquinas que

suelen participar en botnets proporciona una enorme capacidad de

generación de carga, que se puede alquilar a bajo precio, por cualquiera

de las partes, con un interés en la interrupción de los servicios de un

competidor o un objetivo político.

Las Botnets globales de hoy en día están utilizando ataques distribuidos

de... Continuar leyendo |

|

auditoria, ddos, defensa, perimetral, firewall, fuerza, bruta, linux, malware, pharming, phishing |

|

|

publicado por

alonsoclaudio a las 21:44 · Sin comentarios

· Recomendar |

| |

|

03 de Diciembre, 2014

□

General |

|

|

Mason es una herramienta que construye interactivamente un cortafuegos utilizando ipfwadm o ipchains de Linux. Para configurar un cortafuegos

con Mason solo hay que ejecutarlo en la máquina destinada a cortafuegos

y habilitar todos los tipos de conexiones que se desee que el servidor

de seguridad permita. Mason analiza el trafico de red y muestra una

lista de reglas de firewall que permiten y bloquean esas conexiones.

Mason fue diseñado específicamente para facilitar la tarea de construir razonablemente un buen firewall

de filtrado de paquetes para los sistemas que están bajo su control. Su

función es la de convertir las entradas del registro que produce el

núcleo Linux en comandos de ipfwadm o ipchains, para que el usuario los

utilice configurar el ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 22:33 · Sin comentarios

· Recomendar |

| |

|

26 de Noviembre, 2014

□

General |

|

|

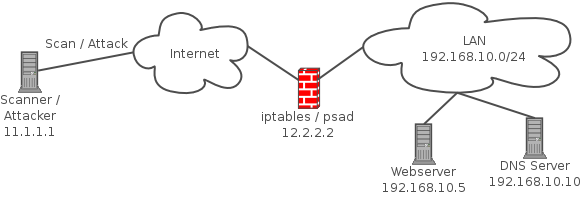

Utilizando psad, una herramienta formada por tres demonios del sistema

(dos demonios principales y un demonio ayudante) que se ejecutan en

máquinas Linux y analizan mensajes de registro de iptables para detectar

escaneos de puertos y el resto de tráfico sospechoso. Un despliegue

típico es ejecutar psad en sistemas Linux con firewall iptables donde

tiene el acceso más rápido a los datos de registro.

Psad incorpora muchas firmas del sistema de detección de intrusos Snort

para detectar: programas de puerta trasera (EvilFTP, Novia,

SubSeven...), herramientas DDoS (tipo mstream) y los análisis de puertos

avanzados (FIN, NULL, XMAS) que son fáciles de realizar contra un

sistema a través de nmap. Cuando se combina con fwsnort y la extensión

de comparación de cadena Netfilter, psad es capaz de detectar muchos

ataques descritos en el conjunto de reglas de Snort que involucran datos

de capa de aplicación. Además, psad hace uso de varios campos de

cabecera... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 22:34 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Octubre 2024 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | | 1 | 2 | 3 | 4 | 5 | | 6 | 7 | 8 | 9 | 10 | 11 | 12 | | 13 | 14 | 15 | 16 | 17 | 18 | 19 | | 20 | 21 | 22 | 23 | 24 | 25 | 26 | | 27 | 28 | 29 | 30 | 31 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|