« Entradas por tag: cibercrimenMostrando 31 a 40, de 53 entrada/s en total:

|

23 de Octubre, 2014

□

General |

|

|

HP y el Instituto Ponemon han presentado Estudio del Coste de Cibercrimen 2014 ( infografía),

en el que se pone de manifiesto, que los ciberdelitos han supuesto un

promedio de 12,7millones de dólares para las organizaciones, aumentando

un 96 % respecto al primer informe que ambas instituciones elaboraron

hace cinco años.

De los 17 sectores incluidos en el estudio, todos han afirmado haber

sido víctimas de la ciberdelincuencia, con el volumen anual más alto por

cada organización estadounidense en las industrias de Energía,

Servicios Públicos y Defensa. Del estudio se desprende que la

ciberdelincuencia es común e intrusiva. Las organizaciones han

experimentado durante este año un aumento del 176 % en el número de

ciberataques con un promedio de éxito de 138 ataques a la semana en

comparación a los 50 ataques a la semana de 2010.

El promedio de tiempo para resolver un ataque cibernético es de 45

días, mientras que el coste medio incurrido durante... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 19:21 · Sin comentarios

· Recomendar |

| |

|

12 de Septiembre, 2014

□

General |

|

|

Cuando hablamos de malware en dispositivos iOS como iPhone o iPad casi

siempre se asocia a aquellos dispositivos en los que se les ha realizado

el Jailbreak. Las bondades de realizar esta operación son bien

conocidas por la mayoría de usuarios, pero si no andamos con cuidado,

podemos exponer nuestro sistema a importantes riesgos de seguridad.

Robo de ingresos por publicidad

Hoy vamos a hablar de Adthief, un malware para dispositivos iOS 7.x con

Jailbreak que roba los ingresos que obtienen legítimamente aquellos

desarrolladores a través de la publicidad dentro de sus aplicaciones.

Este malware fue descubierto por el investigador Axelle Apvrile el pasado mes de marzo y fue publicado recientemente.

En esta investigación se observa cómo el malware se camufla como una

extensión de Cydia Substrate y suplanta la Identificación (ID) del

desarrollador por la del creador del malware, haciendo que este último

se quede con los ingresos derivados de la publicidad. ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 08:26 · Sin comentarios

· Recomendar |

| |

|

04 de Septiembre, 2014

□

General |

|

|

Por estos días se habla mucho de temas relacionados con

ciberseguridad, hackers, ataques informáticos, ataques a las identidades

digitales, etc. Internet es un mundo que está lleno de amenazas que pueden afectar directamente infraestructuras críticas en las empresas, lo que seguramente repercute en una gran pérdida de dinero y estabilidad en las organizaciones.

En el marco del encuentro internacional TIC, ANDICOM 2014 que se desarrolla por estos días en Cartagena, Leonardo Huertas, Chief Security Ambassador en 11Paths, empresa del Grupo Telefónica,

aseguró que cualquier persona, empresa o gran organización está

expuesta a sufrir un ataque cibernético y que para ello siempre se debe

estar preparado.

“En internet se ciernen muchos peligros. Los más importantes son el fraude y los ataques contra las identidades online.

Identidades que pueden ser de altos directivos de una compañía,

directivos de rango medio, funcionarios del común… Todos... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 11:13 · Sin comentarios

· Recomendar |

| |

|

27 de Agosto, 2014

□

General |

|

|

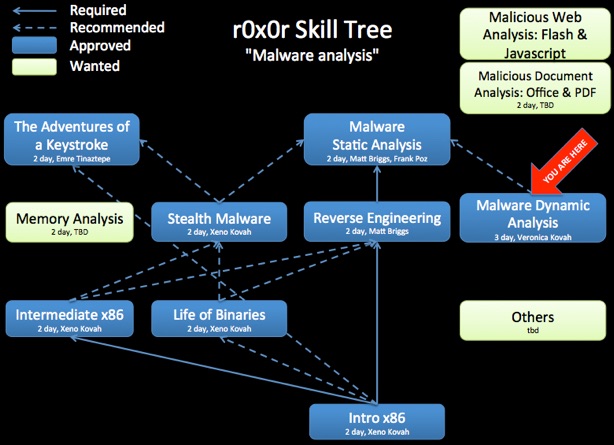

En una de mis webs favoritas acaban de publicar los vídeos de la clase sobre análisis dinámico de malware.

La clase está planificada para 3 días, pero desafortunadamente, debido

a un problema técnico, los vídeos del tercer día no están disponibles.

De todas formas hay bastante material publicado.

Te puedes descargar todo el material en formato PDF u ODP.

Dentro del archivo ZIP, hay otro archivo ZIP con malware, éste ZIP

está protegido por la contraseña “infected” (sin las comillas).

Los vídeos publicados son los siguientes:

- Day 1 Part 1 : Introduction (8:10)

- Day 1 Part 2 : Background: VirtualBox (5:56)

- Day 1 Part 3 : Background: PE files & Packers (17:00)

- Day 1 Part 4 : Background: File Identification (15:44)

- Day 1 Part 5 : Background: Windows Libraries (4:27)

- Day 1 Part 6 : Background: Windows Processes (35:16)

- Day 1 Part 7 : Background: Windows Registry (18:07)

- Day 1 Part 8 : Background: Windows... Continuar leyendo

|

|

|

|

publicado por

alonsoclaudio a las 22:04 · Sin comentarios

· Recomendar |

| |

|

22 de Agosto, 2014

□

General |

|

|

El exhaustivo análisis realizado por McAfee y el CSIS ofrece una

evaluación global de los costos tangibles, en términos financieros y de

puestos de trabajo, de las actividades delictivas en Internet.

Un nuevo estudio realizado por McAfee y el CSIS ( Center for Strategic and International Studies)

pone límites y aplica una detallada metodología a un tema muy propenso a

la exageración. En un profundo análisis patrocinado por McAfee, se

reúne una evaluación global de los costos tangibles, en términos

financieros y de puestos de trabajo, de las actividades delictivas en

Internet. El informe, disponible en el sitio de McAfee, aborda los

siguientes temas:

Digitalización, o transformación digital: la ciberdelincuencia extrae

entre el 15 y el 20 % del valor creado por Internet. Extrapolando los

resultados, 1 de cada 5 o 6 empresas o nuevas líneas de negocio

centradas en Internet fracasarán debido a estafas y robos de datos.

Globalización: los países en ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 17:19 · Sin comentarios

· Recomendar |

| |

|

22 de Agosto, 2014

□

General |

|

|

En el marco de la 4ta Cumbre de Analistas de Seguridad, que se

desarrolla en Cartagena de Indias (Colombia), la compañía Kaspersky Lab,

reveló la existencia de "Machete", una campaña de ciberespionaje centrada en América Latina que ya ha atacado a 778 víctimas alrededor del mundo.

Se presume que desde 2010 estaría activa una campaña de ataques

dirigidos llamada "Machete", cuya característica principal es que se

dirige a víctimas de alto perfil, incluyendo gobiernos, fuerzas

militares, embajadas y las fuerzas del orden público pertenecientes, en

su mayoría, a Latinoamerica, pues gran parte de las víctimas son de

Venezuela, Ecuador y Colombia.

Dmitry Bestuzhev, director del Equipo de Investigación y Análisis para

América Latina en Kaspersky Lab, explicó a la enviada especial de

Cooperativa, Yanina Sepúlveda, que "Machete" es una campaña de

ciberespionaje que busca atacar a las víctimas de América Latina.

"Nace en 2010 y en 2012 tuvo... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 17:09 · Sin comentarios

· Recomendar |

| |

|

09 de Agosto, 2014

□

General |

|

|

La noticia esta semana - entre toda la avalancha de noticias en el mundo de la ciberseguridad que se generan - ha sido para mí la de los 1.200 Millones de Identidades Robadas que estaban en manos de un grupo cibercriminal ruso, al que los investigadores han bautizado como CyberVor por eso de que Vor

significa criminal en ruso. Según explica la noticia publicada en la

web de la empresa, las técnicas que han utilizado los ladrones no son

para nada desconocidas para los que trabajan en seguridad.

Cómo construir una base de datos de identidades robadas

La primera de ellas es fácil, irse al mercado negro y comprar bases de

datos robadas de sitios web vulnerados. Estas bases de datos pueden ser

de muchos usuarios o de pocos, pero al final van sumando identidades. En

Internet ya es posible, simplemente buscando las guaridas de los

ladrones de identidad o gracias a los grandes volcados de bases de datos

conseguir unos buenos millones de ellas. En el caso de ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 15:36 · Sin comentarios

· Recomendar |

| |

|

24 de Julio, 2014

□

General |

|

|

El teletrabajo es una tendencia que cada día cobra más

fuerza en las organizaciones. De acuerdo a las cifras de la compañía

MySammy, el 20% de la fuerza laboral a nivel mundial trabaja de manera remota. En Colombia, de acuerdo con las últimas cifras del Ministerio del Trabajo existen 31.533 teletrabajadores.

Este esquema de trabajo supone múltiples beneficios para el empleado como:

|

|

|

|

publicado por

alonsoclaudio a las 12:46 · Sin comentarios

· Recomendar |

| |

|

24 de Julio, 2014

□

General |

|

|

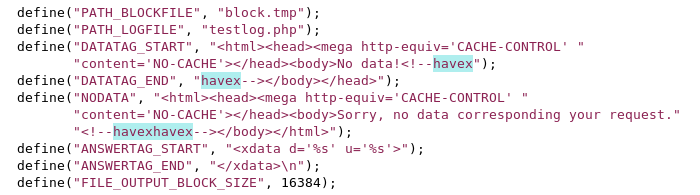

Personal de F-Secure descubrió tras años de investigación un troyano que

ataca principalmente a empresas industriales del sector energético, al

controlar de manera remota los servidores.

La compañía de seguridad informática expuso que el troyano denominado Havex es una herramienta de control remoto genérica (RAT, por sus siglas en inglés).

El troyano es capaz de infectar los sistemas de control industrial de

Scada (supervisión, control y adquisición de datos), con capacidad de

desactivar presas hidroeléctricas, sobrecargar las centrales nucleares e

incluso apagar la red eléctrica de un país con solo pulsar un botón.

Según un comunicado de la firma, los expertos consideran que Havex tiene

un específico interés en sistemas de control industrial y utiliza un

innovador enfoque para comprometer a las víctimas. El equipo de ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 03:52 · Sin comentarios

· Recomendar |

| |

|

23 de Julio, 2014

□

General |

|

|

La navegación por la Deep Web no es tan entretenida como ver los

videos de YouTube al respecto. Hay que cribar mucho para encontrar las

cosas que dicen que hay. Pero bueno, así es el morbo. Cada tanto leo

afirmaciones dignas de mención, como que la usuaria promedio de Internet

no tiene la capacidad de usar TOR, sólo para mencionar... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 13:04 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Mayo 2024 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | | | 1 | 2 | 3 | 4 | | 5 | 6 | 7 | 8 | 9 | 10 | 11 | | 12 | 13 | 14 | 15 | 16 | 17 | 18 | | 19 | 20 | 21 | 22 | 23 | 24 | 25 | | 26 | 27 | 28 | 29 | 30 | 31 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|