« Entradas por tag: informesMostrando 1 a 10, de 65 entrada/s en total:

|

14 de Agosto, 2015

□

General |

|

|

Así surge del Estudio sobre Seguridad en Internet: la visión de los usuarios (2015) [ PDF]

de D’Alessio IROL, encargado por CertiSur. Asimismo, el 86% de los

encuestados utilizó ese canal para realizar transacciones de Home

Banking, en comparación con 75% que lo había hecho en 2014.

Según la encuesta, Internet continúa manteniendo su función tradicional

de comunicación, con una tendencia creciente en búsqueda de información,

redes sociales y funciones financieras. En ese sentido, revela que, en

2015, 86% de los encuestados utilizó ese canal para realizar

transacciones de Home Banking en comparación con 75% que lo había hecho

en 2014. Además, aparece que el nivel de ingresos de los usuarios sigue

incidiendo en su uso, siendo el fuerte las transferencias bancarias: 75%

en 2015 vs 72% en 2014.

Los mayores miedos de los internautas relacionados a la seguridad en

Internet residen en el malware, el robo de identidad, de contraseñas, de

datos de tarjetas de crédito o... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 20:06 · Sin comentarios

· Recomendar |

| |

|

04 de Agosto, 2015

□

General |

|

|

Los expertos en seguridad y los usuarios no tan experimentados toman

diferentes actitudes para mantenerse protegidos en línea, de acuerdo a

una nueva investigación.

El resultado quizás no es muy sorprendente, pero lo que sí realmente

llama la atención son las diferencias encontradas por una nueva encuesta

realizada por investigadores de Google. En un paper llamado" …no one can hack my mind: Comparing Expert and Non-Expert Security Practices"

("nadie puede hackear mi mente: Comparando las prácticas de seguridad

de expertos y no expertos") [PDF] los investigadores encuestaron a dos

grupos, uno con 231 expertos de seguridad, y el otro con 294 usuarios de

internet que no son expertos de seguridad. A ambos grupos se les

preguntó qué hacían para mantenerse protegidos mientras estaban online.

Una diferencia clave es que mientras ambos grupos piensan que la

seguridad de las contraseñas es importante, los no-expertos tienden a

depender de contraseñas memorizables ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 21:53 · Sin comentarios

· Recomendar |

| |

|

22 de Julio, 2015

□

General |

|

|

Las

formas de conseguir que un usuario descargue malware en su equipo sin

que sea realmente consciente son bastantes variadas. Un grupo de investigadores italianos ha descubierto la forma de utilizar HTML5 [ PDF] para realizar ataques basados en descargas dirigidas de forma satisfactoria.

Tal y como han detallado los propios investigadores, en muchas ocasiones

la utilización de este tipo de práctica no evita que las herramientas

de seguridad instaladas en los equipos sean capaces de detectar las

amenaza. Por este motivo, los ciberdelincuentes buscan en muchas

ocasiones la forma de ofuscar el código y así evitar este problema.

De esta forma, APIs como Canvas, WebSocket, Web Workers, IndexedDB,

localStorage o Web SQL servirían sin ningún tipo de problema para

desempeñar esta funcionalidad y evitar que la amenaza sea descubierta.

Las pruebas comenzaron en el año 2013 y su culminación ha llegado este

mismo mes, obteniendo pruebas satisfactorias en Firefox e... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 16:08 · Sin comentarios

· Recomendar |

| |

|

06 de Julio, 2015

□

General |

|

|

La cifra representa un incremento del 12.5% con respecto a 2013. De acuerdo con el último estudio IDC Latin America Semiannual Software Tracker,

la inversión en soluciones de software de seguridad en Latinoamérica

durante 2014 fue del orden de los 485 millones de dólares (en dólares

constantes), con un crecimiento del 12.5%, con respecto al año anterior.

La cifra incluye el licenciamiento de Cloud o lo que se conoce como Software as a Service (SaaS).

Entre los 7 segmentos en que IDC divide -por su funcionalidad- el

mercado de software de seguridad, el que obtuvo mayor participación de

mercado a nivel Latinoamérica fue Endpoint Security que involucra lo que

comúnmente se conoce como soluciones de antivirus, antispam y

soluciones más empresariales como DLP (Data Loss Prevention); representando 46.4% del total del mercado de Software de Seguridad.

Le sigue el mercado de Identity and Access Management,... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 22:51 · Sin comentarios

· Recomendar |

| |

|

30 de Junio, 2015

□

General |

|

|

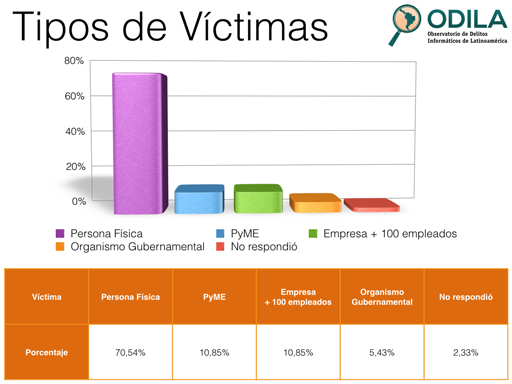

ODILA nace a

partir de la necesidad de dar a conocer el problema de la cifra negra

de los delitos informáticos, buscando informar a la sociedad sobre la

legislación vigente en la materia y fomentando la realización de

denuncias formales ante los organismos competentes.

Tras 266 días de funcionamiento, ODILA ha publicado el primer reporte sobre ciberdelitos de América Latina,

en donde se han recepcionado 1.290 denuncias de 18 países, de 21 que

forman parte del estudio, dando un promedio de 4,85 reportes por día.

Como se puede observar en los resultados, más del 70% de los

denunciantes son personas físicas, algo que pretendía ser el objetivo de

ODILA: buscar ser un canal de información para aquellas personas

víctimas de delitos informáticos que muchas veces no cuentan con las

herramientas o información de las que puede disponer una organización

pública o privada.

El reporte completo se puede ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 22:55 · Sin comentarios

· Recomendar |

| |

|

25 de Junio, 2015

□

General |

|

|

Un estudio de RSA sobre ciberseguridad revela una preocupante falta de

madurez en este terreno y una excesiva dependencia de la prevención.

RSA, la división de seguridad de EMC, ha presentado su estudio Cybersecurity Poverty Index,

que reúne los resultados de una encuesta realizada entre más de 400

profesionales de seguridad en 61 países. El estudio permitió a los

participantes autoevaluar la madurez de sus programas de seguridad

frente a ciberataques tomando como referencia el NIST Cybersecurity Framework (CFS).

El informe ofrece una visión global sobre la manera en que las

organizaciones valoran su madurez y prácticas de ciberseguridad en

general entre empresas de diferentes tamaños, mercados y geografías. Si

bien las organizaciones más grandes suelen ser consideradas como las que

cuentan con más recursos para diseñar una defensa cibernética más

potente, los resultados de la encuesta indican que el tamaño no es un

factor determinante del nivel de preparación en cuanto ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 23:23 · Sin comentarios

· Recomendar |

| |

|

24 de Junio, 2015

□

General |

|

|

En este informe sobre amenazas McAfee Labs explora por primera vez los ataques basados en fimware. Se ofrece nuevos detalles sobre el malware de un misterioso grupo de hackers llamado Equation Group. Esta amenaza es capaz de reprogramar el fimware de los discos duros.

El análisis demuestra que el fimware reprogramado puede recargar

malware asociado cada vez que se reinicia el sistema infectado y que

persiste incluso tras reformatear el disco duro o reinstalar el sistema

operativo. Este tipo de amenaza será uno de los temas destacados durante

las conferencias Black Hat y DefCon de este año.

McAfee Labs observó durante el primer trimestre casi el doble de muestras de ransomware que en cualquier otro trimestre.

También se centra en dos caras familiares —el ransomware y los ataques a

Adobe Flash— ya que se ha observado un aumento enorme en el número de

muestras este trimestre de ambos tipos de... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 16:05 · Sin comentarios

· Recomendar |

| |

|

24 de Junio, 2015

□

General |

|

|

Es en comparación a las posturas que toman compañías como Apple, Google,

Microsoft o Twitter respecto de los pedidos gubernamentales para

acceder a los datos de sus usuarios.

Un análisis de la Electronic Frontier Foundation (EFF), una muy

conocida organización sin fines de lucro dedicada a defender la

libertad y privacidad digitales analizó cómo hacen varios servicios

digitales para proteger la privacidad de sus usuarios.

El análisis ( que puede verse en detalle, en inglés, en este link) se hizo en base a cinco criterios públicos:

- seguir las prácticas recomendadas por la industria

- informar a sus usuarios de los pedidos de información de los gobiernos

- hacer pública su política de almacenamiento de datos de sus usuarios

- informar de los pedidos de los gobiernos de eliminación de contenido

- oponerse a accesos secretos que permitan el espionaje por parte del estado

... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 15:52 · Sin comentarios

· Recomendar |

| |

|

24 de Junio, 2015

□

General |

|

|

Es en comparación a las posturas que toman compañías como Apple, Google,

Microsoft o Twitter respecto de los pedidos gubernamentales para

acceder a los datos de sus usuarios.

Un análisis de la Electronic Frontier Foundation (EFF), una muy

conocida organización sin fines de lucro dedicada a defender la

libertad y privacidad digitales analizó cómo hacen varios servicios

digitales para proteger la privacidad de sus usuarios.

El análisis ( que puede verse en detalle, en inglés, en este link) se hizo en base a cinco criterios públicos:

- seguir las prácticas recomendadas por la industria

- informar a sus usuarios de los pedidos de información de los gobiernos

- hacer pública su política de almacenamiento de datos de sus usuarios

- informar de los pedidos de los gobiernos de eliminación de contenido

- oponerse a accesos secretos que permitan el espionaje por parte del estado

... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 15:52 · Sin comentarios

· Recomendar |

| |

|

20 de Junio, 2015

□

General |

|

|

Trustwave publicó un informe [ PDF] donde revela los números del cibercrimen.

Se reunieron los datos de las investigaciones de 574 violaciones de

seguridad en 2014 en 15 países, así como los resultados de análisis de

seguridad y pruebas de penetración y telemetría de investigación en

seguridad y tecnologías de seguridad.

Clave a destacar

- Retorno de la inversión: los atacantes reciben un 1.425% retorno de la inversión utilizando kit de exploits y ransomware (ingreso neto promedio de U$S84.100 sobre una inversión inicial de U$S5.900). Los costos de un ransomware, el uso de un vector de la infección (por ejemplo exploit kit),

el camuflaje de servicios (cifrado) y el logro de tráfico (20.000

visitantes) ascendieron a $5.900 al mes. El ingreso para una campaña de

30 días, suponiendo una tasa de infección de 10 por ciento, una tasa de

ganancias de 0,5% y un rescate de U$S300, dá un total $90.000. Esto es

un beneficio final de $84.100... Continuar leyendo

|

|

|

|

publicado por

alonsoclaudio a las 12:55 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Abril 2024 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | 1 | 2 | 3 | 4 | 5 | 6 | | 7 | 8 | 9 | 10 | 11 | 12 | 13 | | 14 | 15 | 16 | 17 | 18 | 19 | 20 | | 21 | 22 | 23 | 24 | 25 | 26 | 27 | | 28 | 29 | 30 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|

Las

formas de conseguir que un usuario descargue malware en su equipo sin

que sea realmente consciente son bastantes variadas. Un grupo de

Las

formas de conseguir que un usuario descargue malware en su equipo sin

que sea realmente consciente son bastantes variadas. Un grupo de