|

21 de Julio, 2015

□

General |

|

|

En el primer articulo

he hablado sobre el funcionamiento de Tahoe-LAFS y los motivos por los

que resulta mucho más interesante utilizar un sistema descentralizado de

este tipo en la nube, que uno de los servicios convencionales con los

problemas que implica. Tahoe es un sistema de almacenamiento distribuido

que se puede montar en un segmento de red local o incluso directamente

en Internet siendo muy fácil de configurar y bastante estable. Tal como

explicaba en el primer artículo, los clientes de un “grid” pueden subir

ficheros y directorios de forma privada y segura, ya que los servidores

de almacenamiento del sistema no tienen la capacidad de leer y/o

escribir sobre dichos ficheros, solamente se limitan a almacenarlos y

compartirlos en el caso de que se encuentren configurados para hacerlo.

En Tahoe es posible crear varios tipos de nodos que tienen un

funcionamiento muy concreto, es así como se pueden crear nodos cliente,

servidor, introducers, servidores de estadísticas ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 23:15 · Sin comentarios

· Recomendar |

| |

|

09 de Junio, 2015

□

General |

|

|

Tal como mencionaba en el artículo anterior sobre pentesting contra servicios ocultos en TOR,

es posible que algunos crean que atacar un servicio oculto es una tarea

compleja y que requiere de muchos conocimientos para llevarla a cabo,

pero lo cierto es que no difiere de un proceso de pentesting

convencional. Es importante tener en cuenta que cualquier servicio en la

web profunda de TOR puede contener vulnerabilidades criticas que pueden

afectar a su desempeño y seguridad, sin embargo, son muchos los

usuarios de TOR, I2P o Freenet que creen que por utilizar este tipo de

redes ya se encuentran “protegidos” y relajan o descuidan la seguridad

de los servicios ocultos que crean y administran. Esto es un error y

cualquier servicio que contenga vulnerabilidades puede ser igualmente

explotable, aunque se encuentre en la “cyphernet” de TOR o I2P.

En el artículo anterior se explica como utilizar SOCAT para crear un

túnel entre la máquina local y el servicio oculto que se... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 11:54 · Sin comentarios

· Recomendar |

| |

|

07 de Mayo, 2015

□

General |

|

|

Se ha hablado en varias ocasiones sobre los beneficios que aporta

I2P al anonimato y en alguna ocasión se ha hablado sobre cómo crear

rutinas simples que permitan acceder a I2P utilizando la librería

“Streming Library”, la cual se encuentra escrita en Java. Si quieres

hacer cualquier tipo de prueba con Python contra I2P, actualmente hay

pocas librerías que realmente te lo permitan y que sean estables. Por lo

que he podido apreciar en los foros oficiales de desarrolladores, al

parecer las personas clave en el desarrollo de plugins, utilidades y el

propio core de la red no muestran mucho interés en desarrollar otra

librería en un lenguaje distinto para hacer lo que sobradamente ya hace

la Streaming Library y francamente tienen toda la razón del mundo, ya

que tienen un “roadmap” con cientos de frentes abiertos y es mucho más

interesante crear cosas nuevas y mejorar las existentes que reinventar

la rueda. Al equipo de I2P le ha costado muchísimo desarrollar la

Streaming... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 22:34 · Sin comentarios

· Recomendar |

| |

|

24 de Marzo, 2015

□

General |

|

|

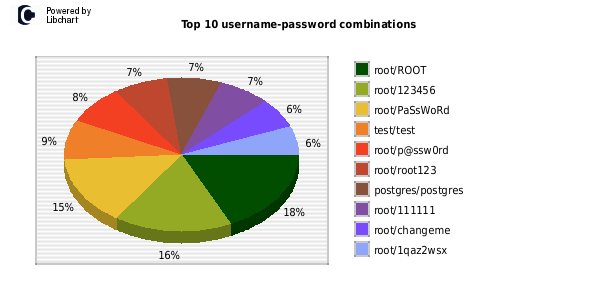

Este será el primer articulo de una serie en la que se hablará sobre

algunos de los honeypots más utilizados para la detección y prevención

de ataques. Antes de continuar y para los que no lo saben, un Honeypot

en informática es un servicio activo que acepta y procesa peticiones

como cualquier servidor del tipo SSH, HTTP, SMB, etc. Pero en realidad

se encarga de monitorizar y registrar los intentos fallidos de

autenticación y cualquier ataque contra el supuesto servicio, se trata

de un señuelo. Es una forma de engañar a un atacante haciéndole creer

que se encuentra perfilando y analizando un servicio del objetivo,

cuando en realidad lo que está haciendo es suministrándole información

al objetivo sobre las actividades que está realizando.

Uno de los más conocidos y utilizados es Kippo, un honeypot que se

encarga de levantar un servicio SSH en el puerto indicado y registrar

todos los intentos de autenticación realizados contra dicho servicio.

Kippo es un honeypot altamente... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 22:16 · Sin comentarios

· Recomendar |

| |

|

29 de Agosto, 2014

□

General |

|

|

PROGRAMA DE VINCULACIÓN Y DIFUSIÓN

CIBERDEFENSA Y SEGURIDAD DE REDES DE COMUNICACIONES

JORNADA REGIONAL EN BS. AS.

2 DE SEPTIEMBRE DE 2014

Escuela Superior Técnica Grl Div Manuel N. Savio

Facultad de Ingeniería del Ejército

Agenda

08:30 – 09:00hs ACREDITACIÓN

Recepción en el Hall de las Banderas, Escuela Superior Técnica

09:00 – 09:15hs BIENVENIDA Y APERTURA DE LA JORNADA

Palabras de Inicio de la Jornada de la

Ciberdefensa y Seguridad de Redes de Comunicaciones Jefe de Gabinete

Ministerio de Defensa, Agrim. Sergio A. Rossi, Dir Glr... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 21:29 · Sin comentarios

· Recomendar |

| |

|

05 de Agosto, 2013

□

General |

|

|

Las

suites ofimáticas de código abierto, LibreOffice y OpenOffice, se han actualizado

recientemente para, entre otros cambios y mejoras, corregir dos

vulnerabilidades remotas.

OpenOffice y LibreOffice son

suites ofimáticas de código abierto y gratuitas. Ambas cuentan con aplicaciones

de hojas de cálculo (Calc), procesador de textos (Writer), bases de datos

(Base), presentaciones (Impress), gráficos vectorial (Draw), y creación y

edición de fórmulas matemáticas (Math).

|

|

|

|

publicado por

alonsoclaudio a las 22:27 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Marzo 2025 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | | | | | | 1 | | 2 | 3 | 4 | 5 | 6 | 7 | 8 | | 9 | 10 | 11 | 12 | 13 | 14 | 15 | | 16 | 17 | 18 | 19 | 20 | 21 | 22 | | 23 | 24 | 25 | 26 | 27 | 28 | 29 | | 30 | 31 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|