|

29 de Junio, 2014

□

General |

|

|

Estados Unidos

Es la primera vez que el gobierno estadounidense reconoce el alcance

masivo de sus sistemas de espías. Lo ordenó Obama. Pero no se dieron

detalles sobre cuáles fueron los objetivos investigados.

|

|

ee, uu, realizó, casi, 90, 000, misiones, de, espionaje, en, 2013 |

|

|

publicado por

alonsoclaudio a las 12:33 · Sin comentarios

· Recomendar |

| |

|

28 de Junio, 2014

□

General |

|

|

Los recursos que más llaman la atención de los estafadores son aquellos

que permiten llegar, con una sóla acción, a la cantidad máxima de

usuarios y, por lo tanto, obtener el mayor lucro.

Hoy en día, prácticamente todos los usuarios de Internet tienen una

cuenta en alguna red social (y con frecuencia, en varias al mismo

tiempo), lo que hace que estos sitios sean tan populares entre los

ciberestafadores.

En el primer trimestre de 2014, los sitios falsos que suplantaban a

Facebook representaron casi el 11% de todos los casos detectados.

Facebook sigue siendo el ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 20:37 · Sin comentarios

· Recomendar |

| |

|

20 de Junio, 2014

□

General |

|

|

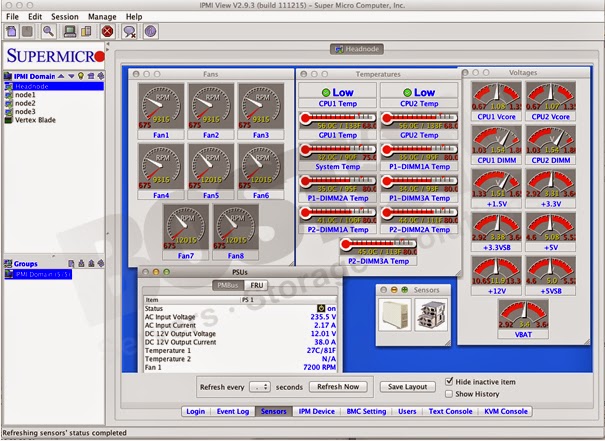

Zachary

Wikholm, consultor de seguridad de la empresa CARInet, ha descubierto

un fallo de seguridad en las placas base de Supermicro que compromete la

seguridad de miles de servidores. Zachary

Wikholm, consultor de seguridad de la empresa CARInet, ha descubierto

un fallo de seguridad en las placas base de Supermicro que compromete la

seguridad de miles de servidores.

Concretamente el problema está en el interfaz IPMI del controlador de gestión de placa base (BMC),

accesible por el puerto 49152 y encargado de supervisar el estado

físico dando información de la temperatura, disco, rendimiento de

memoria y velocidad del ventilador, y que además permite obtener un archivo binario PSBlock que almacena en texto claro las contraseñas de inicio de sesión remoto:

nc 49152

GET /PSBlock

El

problema se acrecienta como siempre cuando el puerto 49152 de más de

32.000 servidores (según Shodan) es accesible desde Internet. |

|

|

|

publicado por

alonsoclaudio a las 18:45 · Sin comentarios

· Recomendar |

| |

|

20 de Junio, 2014

□

General |

|

|

Todos los años en la Florida, más de 50,000 niños son víctimas del robo

de identidad. Como los niños no cuentan con un historial de crédito, sus

datos son usados para abrir cuentas bancarias, solicitar préstamos y

obtener tarjetas de crédito.

Si a un niño de cinco años le roban su identidad, demoraría 10 años o

más antes de que se descubra lo sucedido. Durante ese tiempo, el ladrón

puede acumular miles de dólares en deudas sin que nadie lo sepa.

Cuando Ashtavia cumplió 18 años presentó solicitudes para obtener una

vivienda, tarjeta de crédito y otros servicios, pero sus aplicaciones

fueron rechazadas. Al pedir su reporte de crédito, se enteró de que

había ocho líneas de crédito a su nombre... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 13:32 · Sin comentarios

· Recomendar |

| |

|

26 de Noviembre, 2013

□

General |

|

|

La NSA también nos infecta con malware para tenernos controlados, a la

espera de que un espía gubernamental americano apriete un botón, y al

instante comience la recolección de información privada.

Mashable informa de los últimos documentos publicados por Edward Snowden, que en esta ocasión recoge el periódico holandés NRC.

En ellos se revela un PDF de alto secreto perteneciente a la NSA, la

Agencia de Seguridad Americana, fechado en 2012, en donde se muestran

unos puntos amarillos que hacen referencia a "más de 50.000 redes con implantes CNE".

Las siglas CNE significan Computer Network Exploitation, es decir, simple y llanamente, malware que infecta ordenadores.

|

|

|

|

publicado por

alonsoclaudio a las 07:10 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Abril 2025 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | | 1 | 2 | 3 | 4 | 5 | | 6 | 7 | 8 | 9 | 10 | 11 | 12 | | 13 | 14 | 15 | 16 | 17 | 18 | 19 | | 20 | 21 | 22 | 23 | 24 | 25 | 26 | | 27 | 28 | 29 | 30 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|