« Entradas por tag: phishingMostrando 1 a 10, de 31 entrada/s en total:

|

02 de Agosto, 2015

□

General |

|

|

Phishing Frenzy es una aplicación de código abierto en Ruby on Rails que pueden adoptar los pentesters para gestionar campañas correo de electrónico de phishing. El proyecto lo inició en 2013 Brandon "zeknox" McCann para hacer más eficiente el proceso haciendo las campañas de phishing lo más realistas posibles a través de su gestión, reutilización de plantillas, generación de estadísticas y otras características.

Vamos a hacer una campaña de ejemplo

para que os hagáis una idea del uso de la herramienta y de sus

posibilidades. Para ello, vamos a idear un phishing falsificando la

página de login de LinkedIn,

recopilando las direcciones de correo de una empresa y enviando como

gancho un mensaje con un enlace a una supuesta oferta de empleo.

Empezaremos instalando Phishing Frenzy en una máquina virtual Kali Linux pero, en lugar de invertir más... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 12:46 · Sin comentarios

· Recomendar |

| |

|

16 de Julio, 2015

□

General |

|

|

¿Estás en el chiringuito de playa y sientes la necesidad de juakear a algo o a alguien?, ¿qué tal un phishing rápido?. Déjame decirte primero que estás enfermo... y luego hablarte de SPF (SpeedPhish Framework), una

herramienta escrita en python diseñada para realizar un rápido

reconocimiento y desarrollo de phishings. Así que levanta la tapa de tu

netbook y empieza a teclear...

Requisitos & instalación

apt-get update

apt-get upgrade -y

apt-get install build-essential python-dev python-pip phantomjs -y

pip install... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 20:38 · Sin comentarios

· Recomendar |

| |

|

13 de Julio, 2015

□

General |

|

|

Hoy me gustaría enseñaros un fallo (que ya adelanto que google no lo ve

como tal ya que dice que esta “Out of Scope”) que a mi parecer puede

ser usado para fines maliciosos si se utiliza de manera

malintencionada.

En concreto el fallo es un Open Redirect. Este fallo como muchos

sabréis esta recogido en la OWASP e incluso fue un fallo recogido en

este proyecto dentro del TOP 10 en el 2013.

Bueno... vamos a ello!

Si vamos a https://myaccount.google.com y miramos el source de la página veremos la siguiente redirección:

Dicha redirección es interesante ya que según parece una vez finalizado

el formulario seremos redirigidos de nuevo a... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 23:29 · Sin comentarios

· Recomendar |

| |

|

10 de Julio, 2015

□

General |

|

|

Estudiar los hábitos de navegación de

los usuarios de una red, en las estadísticas del servidor DNS, puede

ayudar a detectar amenazas como: malware, ordenadores zombie

pertenecientes botnets, phishing, pharming... En este post tratare de

dos herramientas ideales para este cometido, una para generar

estadísticas gráficas y otra para investigar a fondo los resultados

sospechosos de estas estadísticas.

Para generar estadísticas gráficas DSC, es un sistema para la recogida y

exploración de las estadísticas de los servidores DNS en

funcionamiento. Actualmente cuenta con dos componentes principales:

- Colector, el proceso colector utiliza libpcap para recibir

mensajes DNS enviados y recibidos en una interfaz de red. Se puede

ejecutar en la misma máquina que el servidor DNS, o en otro sistema

conectado a un conmutador de red configurado para realizar puerto

espejo. Un archivo de configuración define un número de conjuntos de

datos y otras... Continuar leyendo

|

|

|

|

publicado por

alonsoclaudio a las 02:52 · Sin comentarios

· Recomendar |

| |

|

04 de Junio, 2015

□

General |

|

|

Las entidades financieras han adoptado medidas para proteger sus canales

electrónicos, pero poco se informa al usuario que opera mediante homebanking

sobre las acciones a realizar ante las limitaciones de las protecciones

tradicionales (firewall y antivirus) frente a las nuevas técnicas

utilizadas por lo cibercriminales.

En este Whitepaper "Cibercrimen Bancario: detenga los ataques financieros online"

desarrollado por Lic. Cristian Borghello se examinarán medios de

protección no tradicionales que el usuario, que opera mediante homebanking y utiliza tarjetas de débito y crédito, debería adoptar para complementar los tradicionales.

Los desarrolladores de malware financiero y bancario siempre encuentran

nuevas formas de eludir las tecnologías actuales de detección y, en los

últimos años, se han convertido en una verdadera pesadilla para sistemas

de escritorio, mientras encuentran la manera de evadir también la... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 23:22 · Sin comentarios

· Recomendar |

| |

|

09 de Diciembre, 2014

□

General |

|

|

El mundo está cada vez más

conectado electrónicamente, la expansión de los mercados y la reducción

de los obstáculos, a la hora, de hacer negocios a través de las

fronteras. Los servicios pueden ser organizados en cualquier lugar y los

clientes se pueden servir desde cualquier lugar. Los territorios con

mercados emergentes a menudo carecen de un adecuado control del cliente,

sin embargo las tasas de infección de malware son altas. Cuando estos

clientes infectados con malware son dirigidos por un mando y control

centralizado, se convierten en "botnets”. El gran número de máquinas que

suelen participar en botnets proporciona una enorme capacidad de

generación de carga, que se puede alquilar a bajo precio, por cualquiera

de las partes, con un interés en la interrupción de los servicios de un

competidor o un objetivo político.

Las Botnets globales de hoy en día están utilizando ataques distribuidos

de... Continuar leyendo |

|

auditoria, ddos, defensa, perimetral, firewall, fuerza, bruta, linux, malware, pharming, phishing |

|

|

publicado por

alonsoclaudio a las 21:44 · Sin comentarios

· Recomendar |

| |

|

19 de Noviembre, 2014

□

General |

|

|

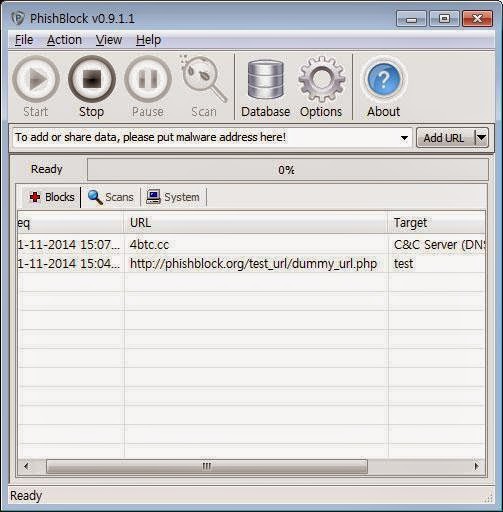

El Phishing consiste en el envío de correos electrónicos que simulando

proceder de fuentes fiables (por ejemplo, entidades bancarias), intentan

obtener datos confidenciales del usuario. Para ello, suelen incluir un

enlace que al ser pulsado, lleva a páginas Web falsas. De esta manera,

el usuario, creyendo estar en un sitio de toda confianza, introduce la

información solicitada que en realidad, va a parar a manos del

estafador. La mayoría de los ataques Phishing son consecuencia de las

masivas infecciones de ordenadores zombie. Las redes formadas por los

troyanos(botnet) que convierten el sistema en un zombie, son utilizadas

para el envió de spam y phishing, ya que así se escudan en personas que

no son conscientes de su infección para realizar estés ataques.

El Pharming se trata de una táctica fraudulenta que consiste en... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 23:11 · Sin comentarios

· Recomendar |

| |

|

04 de Noviembre, 2014

□

General |

|

|

Hoy te contamos de una de las técnicas de hacking más admirables y exitosas.

Aunque a la lectora pueda parecerle un atropello que quien escribe

considere la ingeniería social como algo admirable, no es mi intención

que comparta la postura, sino que se informe al respecto con el objetivo

de no ser víctima de este tipo de técnicas, o al menos, no serlo de

forma involuntaria.

Partamos desde lo básico: la ingeniería social no es sólo inherente

al mundo informático, puesto que no se trata de la utilización de

tecnologías, hardware, redes, softwares y cuestiones por el estilo, sino

de utilizar determinadas características de las personas para obtener

una determinada información. Los famosos secuestros telefónicos o las

técnicas que utiliza Facebook para que traiciones a tus amigas, son

también ingeniería social.

La ingeniería social es una técnica, no un hecho en sí... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 21:09 · Sin comentarios

· Recomendar |

| |

|

16 de Octubre, 2014

□

General |

|

|

Los seguridad en los sitios gubernamentales argentinos (GOB.AR) es un tema que hemos tratado hasta el hartazgo aquí en Segu-Info e incluso hemos publicado el artículo viagra.gob.ar

explicando la variedad de vulnerabilidades relacionadas a estos sitios,

así como la negligencia que existe para otorgarlos, delegarlos y

protegerlos. Al final del presente se presenta algunos de los problemas

existentes.

Lamentablemente este post se trata de un nuevo caso de Phishing alojado en http://clickear.gob.ar/modx/assets/components/.

El correo electrónico que recibe el usuario es el siguiente:

|

|

|

|

publicado por

alonsoclaudio a las 23:15 · Sin comentarios

· Recomendar |

| |

|

15 de Octubre, 2014

□

General |

|

|

No son frecuentes, en los casos de Phishing que solemos analizar a

diario, la introducción de nuevas técnicas o metodologías. En un caso

que reportaron hoy a Segu-Info vimos algo poco frecuente que compartimos a continuación.

El correo falso dice lo siguiente (errores incluidos):

Asunto: Alerta de Seguridad!!! - BANCO GALICIA

Estimado CLIENTE:

Banco E-Galicia le comunica que nuestros servidores de procesos bancarios

han sido actualizados y ya se encuentran en completo funcionamiento para ud.

Debido a la multitud de demandas Online de la banca electronica para transferencia

de transcendencias economicas y chequeo de cuentas nuestro nuevo y remodelado

sistema posee una gran cantidad de cuentas de clientes en las antiguas plataformas,

por lo que es necesario de su colaboracion para restaurar la nueva base de datos.

Si no ha entrado en su HOME BANKING en las ultimas 3 horas ,

obligatoriamente necesita acceder para evitar cualquier inconveniente

procedente a su cuenta... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 23:57 · 2 Comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Abril 2024 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | 1 | 2 | 3 | 4 | 5 | 6 | | 7 | 8 | 9 | 10 | 11 | 12 | 13 | | 14 | 15 | 16 | 17 | 18 | 19 | 20 | | 21 | 22 | 23 | 24 | 25 | 26 | 27 | | 28 | 29 | 30 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|