« Entradas por tag: herramientasMostrando 1 a 10, de 112 entrada/s en total:

|

20 de Agosto, 2015

□

General |

|

|

CredCrack es un script en Python de Jonathan Broche (@g0jhonny) que podemos usar para enumerar los recursos compartidos y recopilar rápidamente las credencialesde los servidores Windows de una red. Podríamos decir que es silencioso en cuanto a que carga las credenciales en memoria sin escribir a disco, y que también puede ser bastante rápido; en el siguiente vídeo se obtienen las credenciales de administrador de dominio en tan sólo 17 segundos:... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 23:07 · 1 Comentario

· Recomendar |

| |

|

14 de Agosto, 2015

□

General |

|

|

Offensive Security por fin ha lanzado la esperada versión de Kali Linux 2.0

('Kali Sana'), una nueva distribución Linux basada en Debian de código

abierto y con cientos de herramientas para realizar Penetration Test,

análisis forense, hacking e ingeniería inversa.

Kali Linux 2.0 ofrece una interfaz de usuario rediseñada que permite una

mejor experiencia de trabajo junto con nuevos menús y categorías de

herramientas, además de permitir un mayor dinamismo en las

actualizaciones del sistema.

Características de Kali Linux 2.0:

- Kernel de Linux 4.0,

- Escritorio de Gnome 3

- Mejor cobertura de hardware y controladores

- Mayor soporte para más variedad de entornos de escritorio

- Nuevas herramientas pentesting de redes inalámbricas

- Soporte de Ruby 2.0 con lo cual Metasploit cargará mucho más rápido,

- Incorpora screencast que permite grabar el escritorio

Actualizar a Kali 2.0Los ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 03:08 · Sin comentarios

· Recomendar |

| |

|

10 de Agosto, 2015

□

General |

|

|

Gcat

es un backdoor escrito en Python que utiliza Gmail como servidor de

comando y control (C&C). Para hacerlo funcionar primero necesitarás

una cuenta de Gmail dedicada (¡no uses la tuya personal!) y activar "permitir aplicaciones menos seguras" en la configuración de la misma.

Luego en el repositorio de GitHub encontrarás dos archivos:

- gcat.py: un script usado para enumerar y listar los comandos disponibles del cliente

- implant.py: el backdoor real a desplegar

En ambos archivos, edita las variables gmail_user y gmail_pwd con el nombre de usuario y la contraseña correspondientes. Probablemente también querrás compilar implant.py en un archivo ejecutable utilizando ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 21:20 · Sin comentarios

· Recomendar |

| |

|

06 de Agosto, 2015

□

General |

|

|

Una

de las novedades de Windows 10 es la inclusión de OneGet, un interfaz

de código abierto para sistemas de administración de paquetes con el que

podemos:

- administrar una lista de repositorios de software en el que los paquetes se pueden buscar, adquirir e instalar

- buscar y filtrar repositorios para encontrar los paquetes que necesitamos

- instalar y desinstalar paquetes de una o más repositorios con un solo comando PowerShell

Lo

bueno es que incluyen directamente un plugin para Chocolatey, un

administrador de paquetes parecido a apt-get o yum pero para Windows,

también de código abierto y que podemos usar incluso en Windows 7 y

Windows 2008 R2.

Veamos un ejemplo instalando VLC en Windows... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 23:30 · Sin comentarios

· Recomendar |

| |

|

02 de Agosto, 2015

□

General |

|

|

Phishing Frenzy es una aplicación de código abierto en Ruby on Rails que pueden adoptar los pentesters para gestionar campañas correo de electrónico de phishing. El proyecto lo inició en 2013 Brandon "zeknox" McCann para hacer más eficiente el proceso haciendo las campañas de phishing lo más realistas posibles a través de su gestión, reutilización de plantillas, generación de estadísticas y otras características.

Vamos a hacer una campaña de ejemplo

para que os hagáis una idea del uso de la herramienta y de sus

posibilidades. Para ello, vamos a idear un phishing falsificando la

página de login de LinkedIn,

recopilando las direcciones de correo de una empresa y enviando como

gancho un mensaje con un enlace a una supuesta oferta de empleo.

Empezaremos instalando Phishing Frenzy en una máquina virtual Kali Linux pero, en lugar de invertir más... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 12:46 · Sin comentarios

· Recomendar |

| |

|

02 de Agosto, 2015

□

General |

|

|

He creado un dispositivo, basado en Arduino Micro,

que hace totalmente imposible el control de un ordenador al que se

conecta mediante USB. Al conectarse, crea un teclado y un ratón virtual a

través del puerto usb. Luego, envía caracteres aleatorios por el

teclado seguidamente de un Intro después de cada uno, mueve el ratón en

direcciones aleatorias girando también la rueda del ratón y por último

da un click con el botón derecho, izquierdo o el del medio (la rueda)

(aleatoriamente también) después de cada movimiento del ratón.

He probado su potencia en VirtualBox:

se empiezan a abrir ventanas de todo tipo tan rápido que no le da

tiempo a mostrar una antes de que salgan unas cuantas más. También se

abren archivos con el... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 10:04 · Sin comentarios

· Recomendar |

| |

|

18 de Julio, 2015

□

General |

|

|

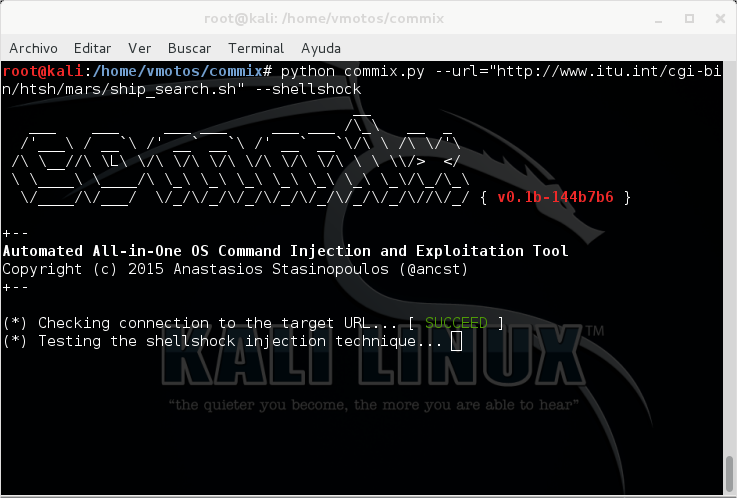

Commix ([comm]and [i]njection e[x]ploiter) es una herramienta de Anastasios Stasinopoulos (@ancst) que te permitirá encontrar y explotar de forma muy fácil y rápida vulnerabilidades de inyección de comandos en ciertos parámetros y cadenas vulnerables de un servidor web.

Está escrito en Python (2.6.x o 2.7.x) y está incluida en los repositorios oficiales de:

... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 15:33 · Sin comentarios

· Recomendar |

| |

|

18 de Julio, 2015

□

General |

|

|

Desde esta semana, la Agencia de Seguridad Nacional de Estados Unidos

(NSA) está ofrecido públicamente una de sus herramientas de seguridad

para departamentos gubernamentales.

La Systems Integrity Management Platform -SIMP- está publicada en el repositorio de código GitHub y está enfocado en la "defensa en profundidad", tan necesario en las organizaciones.

NSA dijo que "libera la herramienta para evitar la duplicación de

esfuerzos después de que algunos departamentos del gobierno de Estados

Unidos comenzaran a intentar replicar el producto con el fin de cumplir

con los requisitos establecidos por los organismos de inteligencia".

Actualmente Red Hat Enterprise Linux versiones 6.6 y 7.1 y CentOS 6.6 y

7.1-1503-01 son que los únicos sistemas operativos compatibles para

SIMP.

|

|

|

|

publicado por

alonsoclaudio a las 15:26 · Sin comentarios

· Recomendar |

| |

|

16 de Julio, 2015

□

General |

|

|

Criptografía es una de esas ciencias que sin una buena base en

matemáticas es dura de aprender. Por ello, desde mi punto de vista,

cualquier herramienta o utilidad que nos facilite su aprendizaje es bien

recibido.

Una de las herramientas bien conocida por cualquiera que haya jugado un poco con este tema es Cryptool 1 y/ó 2, pero esta entrada no es para hablaros de Cryptool, sino de Metadecryptor.

Metadecryptor es un conjunto de herramientas escritas en Python cuya

finalidad es la decodificación, desencriptado, criptoanálisis y

finalmente el aprendizaje de esta ciencia.

Entre sus utilidades tenemos: de/codificadores (hexadecimal, base64,

morse, etc), manipulación de cadenas de texto, criptografía moderna,

conversores, etc.

Puedes descargar su código desde Github. Aquí tienes algunos ejemplos de uso.

|

|

|

|

publicado por

alonsoclaudio a las 20:42 · Sin comentarios

· Recomendar |

| |

|

16 de Julio, 2015

□

General |

|

|

¿Estás en el chiringuito de playa y sientes la necesidad de juakear a algo o a alguien?, ¿qué tal un phishing rápido?. Déjame decirte primero que estás enfermo... y luego hablarte de SPF (SpeedPhish Framework), una

herramienta escrita en python diseñada para realizar un rápido

reconocimiento y desarrollo de phishings. Así que levanta la tapa de tu

netbook y empieza a teclear...

Requisitos & instalación

apt-get update

apt-get upgrade -y

apt-get install build-essential python-dev python-pip phantomjs -y

pip install... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 20:38 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Julio 2024 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | 1 | 2 | 3 | 4 | 5 | 6 | | 7 | 8 | 9 | 10 | 11 | 12 | 13 | | 14 | 15 | 16 | 17 | 18 | 19 | 20 | | 21 | 22 | 23 | 24 | 25 | 26 | 27 | | 28 | 29 | 30 | 31 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|