« Entradas por tag: seguridadMostrando 1 a 10, de 172 entrada/s en total:

|

20 de Agosto, 2015

□

General |

|

|

Spondulas es un emulador de navegador, diseñado para analizar las páginas web en busca de malware. Es compatible con la generación de agentes del navegador, obteniendo peticiones POST y SOCKS5 de proxy. Puede ser utilizado para analizar los archivos HTML enviados a través de correo electrónico. Permite monitorizar un sitio web en intervalos, para descubrir cambios en los DNS y contenidos a través del tiempo. Permite crear un expediente de investigación que documenta las cadenas de redirección.Características principales:... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 23:05 · 1 Comentario

· Recomendar |

| |

|

14 de Agosto, 2015

□

General |

|

|

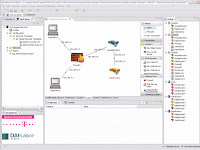

Nessi es una suite de herramientas de

simulación de red, dedicado a los aspectos de seguridad de red. Consta

de tres componentes distintos: la interfaz gráfica de usuario, el motor

de simulación y la base de datos de resultados. Cada uno de estos

módulos pueden ejecutarse en máquinas separadas, dependiendo de los

requisitos de hardware.

Interfaz gráfica del usuario.

La

interfaz gráfica de Nessi permite al usuario crear y editar topologías

de red, adjuntar información en tiempo de ejecución y programar la

ejecución en el motor de simulación. Por otra parte, las simulaciones

terminadas, pueden ser recuperados desde el servidor de base de datos

junto con los correspondientes resultados de la simulación, para su

visualización en la interfaz gráfica de usuario.

Motor de simulación.

La simulación real se lleva a cabo en la máquina con hardware dedicado

exclusivamente a este fin, el motor de simulación. Una vez que una

sesión ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 03:04 · Sin comentarios

· Recomendar |

| |

|

10 de Agosto, 2015

□

General |

|

|

Buenas, dejando por una vez la VoIP a un lado, hoy toca hablar de seguridad en Node ( Node.js® / io.js). Con el implacable crecimiento de JavaScript en el lado del servidor cada vez es mayor el número de servicios que aprovechan las ventajas de este entorno. Especialmente los relacionados con la web (ej: Express, Hapi, etc), que además se están utilizando con éxito en producción atendiendo a millones de usuarios cada día.

A lo que vamos, en mi trabajo como programador, cuando tenía que

securizar una aplicación de este tipo tocaba tirar de diapositivas de

algunas conferencias, diversos posts, etc. Por este motivo empecé a

pensar que era el momento de revisar como aplicarían las

vulnerabilidades más comunes de la web en este entorno.

En una primera investigación rápida para ver si existía algún proyecto relacionado al que poder contribuir me encontré con ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 02:04 · Sin comentarios

· Recomendar |

| |

|

08 de Agosto, 2015

□

General |

|

|

|

|

|

microsoft, paranoicos, de, la, privacidad, windows, 10, debate, sobre, y, seguridad |

|

|

publicado por

alonsoclaudio a las 23:06 · Sin comentarios

· Recomendar |

| |

|

06 de Agosto, 2015

□

General |

|

|

YSO Mobile Security Framework, es una

herramienta de código abierto para realizar test de penetración

automatizado en aplicaciones Android y iOS, capaz de realizar análisis

estático y dinámico. Esta herramienta pretende minimizar el tiempo, que

con un conjunto de herramientas llevaría realizar: la decodificación,

la depuración, revisión de código y el test de penetración. Mobile

Security Framework se puede utilizar para el análisis de seguridad

rápido y eficaz, siendo compatible con los binarios (APK y IPA) y el

código fuente comprimido.

YSO Mobile Security Framework realiza dos tipos de análisis:

- El analizador estático es capaz de realizar: la revisión de

código automático, detección de permisos y configuraciones inseguras,

detectar código inseguro SSL, derivación SSL, cifrado débil, códigos

ofuscados,... Continuar leyendo

|

|

|

|

publicado por

alonsoclaudio a las 00:41 · Sin comentarios

· Recomendar |

| |

|

19 de Julio, 2015

□

General |

|

|

Vender en Internet, al igual que

comprar, es tan seguro como nosotros mismos queramos establecer nuestro

nivel de seguridad.

Al igual que los ciberdelincuentes pueden aprovechar el “mercado online”

para lanzar su caña y vender falsos productos que nunca llegarán,

también se aprovechan de los confiados vendedores para hacerles caer en

sus engaños.

Esta entrada surge a petición de un lector del Blog, Yandel, que propone la temática en un comentario a la publicación sobre Conceptos Básicos de Seguridad en Ventas Online,

y como este Blog es por y para vosotros, que menos que, al menos,... Continuar leyendo Esta entrada surge a petición de un lector del Blog, Yandel, que propone la temática en un comentario a la publicación sobre Conceptos Básicos de Seguridad en Ventas Online,

y como este Blog es por y para vosotros, que menos que, al menos,... Continuar leyendo

|

|

|

|

publicado por

alonsoclaudio a las 14:50 · Sin comentarios

· Recomendar |

| |

|

18 de Julio, 2015

□

General |

|

|

Commix ([comm]and [i]njection e[x]ploiter) es una herramienta de Anastasios Stasinopoulos (@ancst) que te permitirá encontrar y explotar de forma muy fácil y rápida vulnerabilidades de inyección de comandos en ciertos parámetros y cadenas vulnerables de un servidor web.

Está escrito en Python (2.6.x o 2.7.x) y está incluida en los repositorios oficiales de:

... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 15:33 · Sin comentarios

· Recomendar |

| |

|

16 de Julio, 2015

□

General |

|

|

Tiger es una herramienta de seguridad

que se puede utilizar tanto como un sistema de detección de intrusos

como de auditoría de seguridad. Es compatible con múltiples plataformas

UNIX y esta bajo una licencia GPL. A diferencia de otras herramientas,

Tiger sólo necesita de herramientas POSIX y está escrito enteramente en

el lenguaje shell.

Tiger

tiene algunas características interesantes como: un diseño modular que

es fácil de ampliar y puede ser utilizado como una herramienta de

auditoría o una herramienta de sistema de detección de intrusiones en el

host. El software gratuito de detección de intrusiones actualmente se

encuentra de muchas maneras, desde IDS de red (como Snort), en el kernel

(LIDS o SNARE para Linux y Systrace para OpenBSD, por ejemplo), sin

mencionar sistemas auditores de integridad de archivos (como: aide,

integrit samhain, tripwire ...) y testadores de logs. Pero pocos de

ellos se centran en la detección de intrusos en el lado del host.... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 20:53 · Sin comentarios

· Recomendar |

| |

|

10 de Julio, 2015

□

General |

|

|

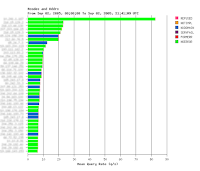

Estudiar los hábitos de navegación de

los usuarios de una red, en las estadísticas del servidor DNS, puede

ayudar a detectar amenazas como: malware, ordenadores zombie

pertenecientes botnets, phishing, pharming... En este post tratare de

dos herramientas ideales para este cometido, una para generar

estadísticas gráficas y otra para investigar a fondo los resultados

sospechosos de estas estadísticas.

Para generar estadísticas gráficas DSC, es un sistema para la recogida y

exploración de las estadísticas de los servidores DNS en

funcionamiento. Actualmente cuenta con dos componentes principales:

- Colector, el proceso colector utiliza libpcap para recibir

mensajes DNS enviados y recibidos en una interfaz de red. Se puede

ejecutar en la misma máquina que el servidor DNS, o en otro sistema

conectado a un conmutador de red configurado para realizar puerto

espejo. Un archivo de configuración define un número de conjuntos de

datos y otras... Continuar leyendo

|

|

|

|

publicado por

alonsoclaudio a las 02:52 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Julio 2024 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | 1 | 2 | 3 | 4 | 5 | 6 | | 7 | 8 | 9 | 10 | 11 | 12 | 13 | | 14 | 15 | 16 | 17 | 18 | 19 | 20 | | 21 | 22 | 23 | 24 | 25 | 26 | 27 | | 28 | 29 | 30 | 31 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|