Mostrando 1 a 10, de 97 entrada/s en total:

|

10 de Agosto, 2015

□

General |

|

|

Estoy seguro de que los que nacisteis el siglo pasado, antes de la instauración de la “era internet” habéis escuchado de vuestros mayores los siguientes consejos: “No hables con desconocidos“, “No aceptes caramelos de personas que no conozcas“, “No te subas al coche de un extraño“, “No abras la puerta a nadie mientras te encuentres solo en casa”.

Eran otros tiempos en los que los padres

nos educaban sobre los peligros a los que estaríamos expuestos si

entablábamos relaciones con “desconocidos”.

Hoy sin embargo con Internet la cosa ha cambiado, abrimos la “puerta”

de nuestra casa a cualquiera, inconscientes de los peligros a los que

nos exponemos o simplemente porque no queremos verlos, y lo peor de

todo, con nuestra “desidia”, exponemos a los peligros de la red nuestros menores.

¿Cuántas veces habréis “obligado”

a vuestros hijos a que se fuesen a jugar a la habitación y de esa forma

poder estar relajados en... Continuar leyendo |

|

control, parental, educación, menores, navegación, segura, peligros, en, la, red, privacidad, proteccion |

|

|

publicado por

alonsoclaudio a las 02:01 · Sin comentarios

· Recomendar |

| |

|

08 de Agosto, 2015

□

General |

|

|

|

|

|

microsoft, paranoicos, de, la, privacidad, windows, 10, debate, sobre, y, seguridad |

|

|

publicado por

alonsoclaudio a las 23:06 · Sin comentarios

· Recomendar |

| |

|

06 de Julio, 2015

□

General |

|

|

Si, ya sé, es el subtítulo de la nota.

El hecho de que el blog

de la Escuela Arzeno esté primero en el mes de junio es muy destacable.

Pero de nuevo, lo más importante, es cómo se trabaja en esa escuela para

que los chicos se apropien del conocimiento con las computadoras. Como

las utilizan para aprender en un espacio curricular definido. No

transversalmente. El trabajo transversal se da a través de algunos

contenidos y del aprendizaje basado en proyectos, que de ello sabe mucho

Laura y lo practica.

Como dije y sigo

repitiendo no se trata de la antinomia "Informática como materia vs las

TIC como herramientas". Por el contrario, debería ser ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 22:40 · Sin comentarios

· Recomendar |

| |

|

14 de Junio, 2015

□

General |

|

|

De los “padres” del SPAM o correo basura llegan…

El correo electrónico, a pesar de

los años desde su aparición, sigue siendo una de las principales vías

utilizadas por los “Spammers” para lanzar una campaña agresiva de publicidad.

El

SPAM resulta una actividad muy lucrativa para sus responsables, pues a

un solo clic de ratón consiguen hacer llegar la publicidad de sus

productos a miles de usuarios, solo necesitan conocer las cuentas de

correo electrónico de “esos miles de usuarios”. El

SPAM resulta una actividad muy lucrativa para sus responsables, pues a

un solo clic de ratón consiguen hacer llegar la publicidad de sus

productos a miles de usuarios, solo necesitan conocer las cuentas de

correo electrónico de “esos miles de usuarios”.

.

Usuarios

que previamente habrán facilitado sus datos de contacto, de forma... Continuar leyendo Usuarios

que previamente habrán facilitado sus datos de contacto, de forma... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 13:18 · Sin comentarios

· Recomendar |

| |

|

01 de Junio, 2015

□

General |

|

|

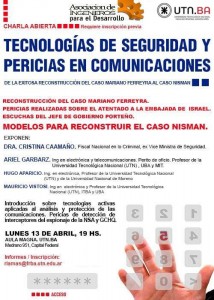

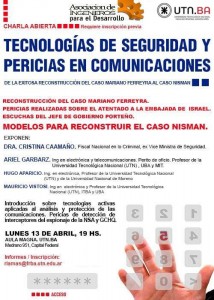

Web del Evento: http://www.clubdelgraduado.com/contenido/noticias/60 Web del Evento: http://www.clubdelgraduado.com/contenido/noticias/60

Lugar: UTN BA

Fecha: 13/04/2015 19:00 hs

Disertantes:

Ing. Ariel Garbarz

Ing. Hugo Aparicio

Ing. Mauricio Vistosi

Abog. Cristina Caamaño

Resumen:

Se realiza una introducción referente a los puntos de partida de las

charlas enfocado a distintas causas judiciales de trascendencia

institucional (Causas Mariano Ferreyra, Macri, Embajada de Israel) en

los cuales se realizaron pericias y procedimientos que pueden ayudar a

dar luz sobre la muerte del fiscal Nisman.

El Ing. Garbarz comenta sobre el laboratorio COMSEC de la UTN-BA

creado hace más de 22 años el cual se enfoca a temas relacionados a la

protección de las telecomunicaciones. Destaca un punto de inflexión al

generar un desarrollo que permitió bloquear los equipos interceptores de

telecomunicaciones utilizados por servicios de inteligencia, lo que

genero un conflicto que... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 19:32 · Sin comentarios

· Recomendar |

| |

|

26 de Mayo, 2015

□

General |

|

|

Venom (Virtualized Environment Neglected Operations Manipulation), es una nueva amenaza que vulnera la seguridad de la nube. Fue descubierta por Jason Geffner, investigador senior de la empresa de seguridad CrowdStrike.

Venom se aprovecha de un fallo en el controlador de la disquetera virtual en QEMU, la plataforma que permite aplicar diversas técnicas de control de virtualización para utilizar diferentes sistemas operativos al mismo tiempo.

Este permitiría a un hacker con permisos de administrador en una

máquina virtual vulnerable, acceder al sistema anfitrión y a otras que

se estén ejecutando en él.

Estas “máquinas” son imitaciones de un

ordenador dentro de otro. Normalmente emula un ambiente de computación

físico pero las demandas memoria, CPU, disco duro, red, entre otros son... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 22:05 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Abril 2024 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | 1 | 2 | 3 | 4 | 5 | 6 | | 7 | 8 | 9 | 10 | 11 | 12 | 13 | | 14 | 15 | 16 | 17 | 18 | 19 | 20 | | 21 | 22 | 23 | 24 | 25 | 26 | 27 | | 28 | 29 | 30 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|

Web del Evento: http://www.clubdelgraduado.com/contenido/noticias/60

Web del Evento: http://www.clubdelgraduado.com/contenido/noticias/60

El

SPAM resulta una actividad muy lucrativa para sus responsables, pues a

un solo clic de ratón consiguen hacer llegar la publicidad de sus

productos a miles de usuarios, solo necesitan conocer las cuentas de

correo electrónico de “esos miles de usuarios”.

El

SPAM resulta una actividad muy lucrativa para sus responsables, pues a

un solo clic de ratón consiguen hacer llegar la publicidad de sus

productos a miles de usuarios, solo necesitan conocer las cuentas de

correo electrónico de “esos miles de usuarios”. Usuarios

que previamente habrán facilitado sus datos de contacto, de forma...

Usuarios

que previamente habrán facilitado sus datos de contacto, de forma...