« Entradas por tag: cloudMostrando 1 a 10, de 15 entrada/s en total:

|

08 de Agosto, 2015

□

General |

|

|

El

tiempo estaba despejado pero cuando los investigadores iniciaron su conferencia

las nubes se volvieron de un color negruzco. Más que nubes, nubarrones. Se

avecinaba una tormenta. Un atacante

podría acceder a los archivos de servicios en la nube como Dropbox, Google

Drive o OneDrive sin necesidad de la contraseña del usuario.

Los investigadores de la firma

Imperva, mostraron en la conferencia

Black Hat lo que han bautizado como ataques

"man in the cloud" (hombre

en la nube). Estos ataques MITC podrían permitir a un atacante obtener todos los archivos almacenados en

servicios basados en la nube, o infectarlos con malware, sin conocimiento

del usuario.

... Continuar leyendo |

|

black, hat, dropbox, google, drive, man, in, the, cloud, nube, onedrive |

|

|

publicado por

alonsoclaudio a las 22:22 · Sin comentarios

· Recomendar |

| |

|

16 de Junio, 2015

□

General |

|

|

El 90 por ciento de la violaciones y pérdidas de datos ocurre en

aplicaciones relacionadas con el almacenamiento en la nube, y un gran

porcentaje de estos robos corresponden a propiedad intelectual,

información confidencial de la empresa y a datos que el cliente no sabe

ni quiere almacenar allí.

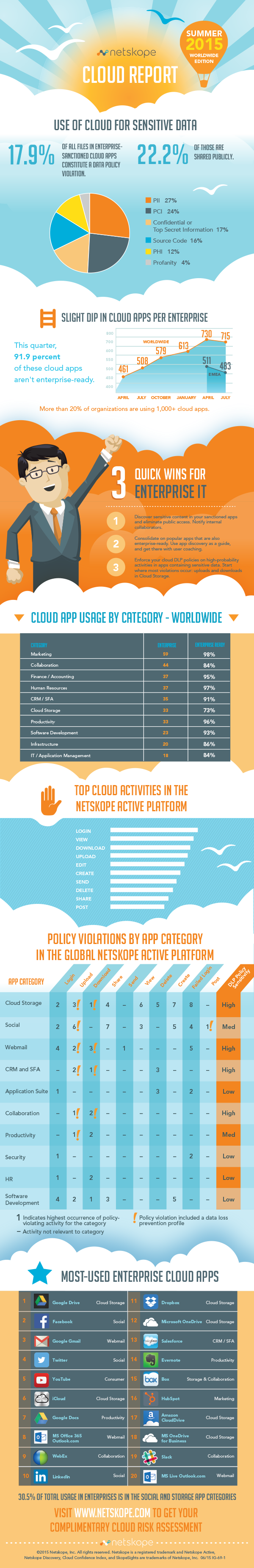

Según un informe de Netskope, 17,9 por ciento de los archivos que las empresas suben a la nube, violan al menos una directiva de los DLP (Data Loss Prevention) y, uno de cada cinco archivos se exponen públicamente.

La mayor incidencia de violaciones ocurre con información personal

identificable (PII), el 26.8 por ciento; mientras que la información de

la tarjeta de pago (PCI) representa la segunda tasa más alta, un 24.3

por ciento.

Categoría Porcentaje

Personally-Identifiable Information (PII)... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 23:00 · Sin comentarios

· Recomendar |

| |

|

10 de Junio, 2015

□

General |

|

|

Para evitar que los usuarios elijan contraseñas débiles o fáciles de

adivinar, Dropbox utiliza una extensa lista de palabras prohibidas.

Esto ha sido descubierto por el investigador Jerod Brennen por la aplicación Dropbox App para móviles, al extraer la lista desde el archivo APK de Android e iOS IPA.

En dicha App hay un archivo llamado pw.html, en la que aparecen 52 líneas de JavaScript con la lista de contraseñas prohibidas.

El script tiene como objetivo evitar que los usuarios de Dropbox

elijan contraseñas débiles cuando se crea una cuenta a través de la

aplicación móvil. El script usa una línea con 85.100 palabras prohibidas que no pueden ser elegidas como contraseña. Estas son son algunas de las palabras:

password

123456

12345678

1234

qwerty

12345

dragon

pussy

baseball

...

La lista completa se puede descargar en un archivo TXT... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 14:39 · Sin comentarios

· Recomendar |

| |

|

26 de Mayo, 2015

□

General |

|

|

Venom (Virtualized Environment Neglected Operations Manipulation), es una nueva amenaza que vulnera la seguridad de la nube. Fue descubierta por Jason Geffner, investigador senior de la empresa de seguridad CrowdStrike.

Venom se aprovecha de un fallo en el controlador de la disquetera virtual en QEMU, la plataforma que permite aplicar diversas técnicas de control de virtualización para utilizar diferentes sistemas operativos al mismo tiempo.

Este permitiría a un hacker con permisos de administrador en una

máquina virtual vulnerable, acceder al sistema anfitrión y a otras que

se estén ejecutando en él.

Estas “máquinas” son imitaciones de un

ordenador dentro de otro. Normalmente emula un ambiente de computación

físico pero las demandas memoria, CPU, disco duro, red, entre otros son... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 22:05 · Sin comentarios

· Recomendar |

| |

|

22 de Mayo, 2015

□

General |

|

|

Chema Alonso es uno de los expertos sobre seguridad informática

más influyentes tanto en nuestro país como a nivel internacional.

Actualmente es el CEO de Eleven Paths, empresa especializada en

productos de seguridad online. Es ingeniero informático por la

Universidad Rey Juan Carlos y Doctor en Seguridad Informática. Escribe

todos los días en su blog “Un informático en el lado del mal” y puedes ver sus conferencias en su canal de Youtube.

Hackers y cibercriminales

A menudo se ha tachado a los hackers de cibercriminales y

algunos profesionales de la seguridad de Internet, habéis trabajado para

limpiar la mala imagen que se les suele dar.

¿Podrías explicarnos la... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 22:00 · Sin comentarios

· Recomendar |

| |

|

23 de Marzo, 2015

□

General |

|

|

Este es mi primer artículo en SBD y tengo que agradecérselo a Lorenzo Martínez.

La semana pasada le consulté acerca de un software de backup que estaba

probando y, tras revisarlo él y parecerle interesante, me ofreció

escribir un artículo del mismo. Por supuesto, acepté encantado.

Siempre he estado concienciado con la seguridad y la privacidad, máxime

cuando sigues blogs como éste, escuchas las continuas filtraciones de

Edward Snowden o Wikileaks y ves de lo que son capaces de hacer agencias

gubernamentales como la NSA (¡recomiendo el documental Citizenfour!).

No recuerdo dónde fue, si a través de un blog o un tweet, pero terminé en la web de un software llamado Arq (http://www.haystacksoftware.com/arq/),

exclusivo para Mac OS X y que prometía hacer copias de seguridad

cifradas en servicios online tales como Dropbox, Google Drive o AWS.

|

|

|

|

publicado por

alonsoclaudio a las 20:07 · Sin comentarios

· Recomendar |

| |

|

20 de Diciembre, 2014

□

General |

|

|

Muchos recordarán el penoso incidente el que decenas de fotos de famosas fueron filtradas a internet conocido como Celebgate (o The Fappening). Una de las aplicaciones que se utilizaron para filtrarlas es Phone Breaker de Elcomsoft, quien acaba de liberar una nueva actualización compatible con la verificación de dos pasos de iCloud.

Phone Breaker puede extraer fotos y otra clase de información privada

como registros de llamadas, archivos de iWork o eventos del calendario.

También es capaz de descargar registros de aplicaciones de terceros,

como los chats de WhatsApp que hayas respaldado en iCloud.

Para tener acceso a iCloud existen dos opciones.

- Si no cuentas con Apple ID y contraseña, pero tienes una computadora

que usaste para sincronizar con iCloud, el programa puede extraer el

token de autenticación del PC o Mac por medio de un escaneo exhaustivo.

Esto puede hacerse desde el computador o conectando el disco duro que se

uso para sincronizarse.

- Si tienes el Apple... Continuar leyendo

|

|

|

|

publicado por

alonsoclaudio a las 11:26 · Sin comentarios

· Recomendar |

| |

|

06 de Diciembre, 2014

□

General |

|

|

Por Mariano J. Benito CISO at GMV Soluciones Globales Internet Contribuidor principal

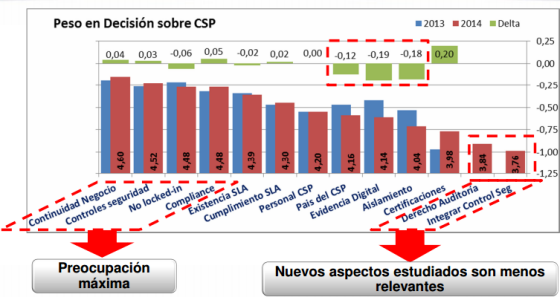

El estudio

[PDF] ha revelado que el porcentaje de organizaciones que se declaran

usuarios de servicios en la Nube, de cualquier tipo, hasta llegar al 86%

de los participantes. El correo basado en la Nube, se sitúa como el

servicio más demandado (hasta el 60% de los usuarios), mientras que los

servicios de almacenamiento son usados por una de cada dos

organizaciones encuestadas. Estos servicios son los más populares, por

delante de los servicios web (38%) o los aplicativos de soporte al

negocio (33%).

Respecto de los servicios usados, cerca de tres de cada cuatro usuarios

de la Nube se apoya en servicios SaaS (uso incrementado en un 16% desde

2013), mientras que los usuarios de soluciones PaaS duplican su número.

Es más, más de una tercera parte de los usuarios de la Nube son usuarios

multiservicio (SaaS, PaaS y/o IaaS) y no se limitan a usar únicamente

uno de estos servicios. El... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 21:01 · Sin comentarios

· Recomendar |

| |

|

15 de Noviembre, 2014

□

General |

|

|

Uno de los aspectos que más inquietan a las empresas cuando se habla de cloud computing es la seguridad. Pero, ¿Hay seguridad en la nube? [PDF].

La respuesta es un sí rotundo. Existen ya soluciones plenamente

asentadas que permiten a los socios de negocio y empresas gestionar su

protección de dispositivos de forma sencilla y eficaz a un precio

asequible. Porque la seguridad cuanto más simple, más eficaz.

Todavía muchas empresas no son conscientes de que tienen que proteger su

información corporativa. Datos que es uno de los principales objetivos

de los cibercriminales pero que, en muchas ocasiones, se guarda sin

cifrar u otras medidas de protección que garanticen que nadie pueda

acceder a ellos.

Para conseguir hacer entender a las empresas porque es vital contar con

una solución de seguridad, hace falta un canal especializado que pueda

estar cerca de estas compañías. Para ayudaros en esta tarea os

presentamos este whitepaper.

En el... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 14:47 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Abril 2024 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | 1 | 2 | 3 | 4 | 5 | 6 | | 7 | 8 | 9 | 10 | 11 | 12 | 13 | | 14 | 15 | 16 | 17 | 18 | 19 | 20 | | 21 | 22 | 23 | 24 | 25 | 26 | 27 | | 28 | 29 | 30 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|

Muchos recordarán el penoso incidente el que decenas de fotos de famosas fueron filtradas a internet conocido como Celebgate (o The Fappening). Una de las aplicaciones que se utilizaron para filtrarlas es Phone Breaker de Elcomsoft, quien acaba de liberar una nueva actualización compatible con la verificación de dos pasos de iCloud.

Muchos recordarán el penoso incidente el que decenas de fotos de famosas fueron filtradas a internet conocido como Celebgate (o The Fappening). Una de las aplicaciones que se utilizaron para filtrarlas es Phone Breaker de Elcomsoft, quien acaba de liberar una nueva actualización compatible con la verificación de dos pasos de iCloud.