« Entradas por tag: riesgos

|

16 de Junio, 2015

□

General |

|

|

El 90 por ciento de la violaciones y pérdidas de datos ocurre en

aplicaciones relacionadas con el almacenamiento en la nube, y un gran

porcentaje de estos robos corresponden a propiedad intelectual,

información confidencial de la empresa y a datos que el cliente no sabe

ni quiere almacenar allí.

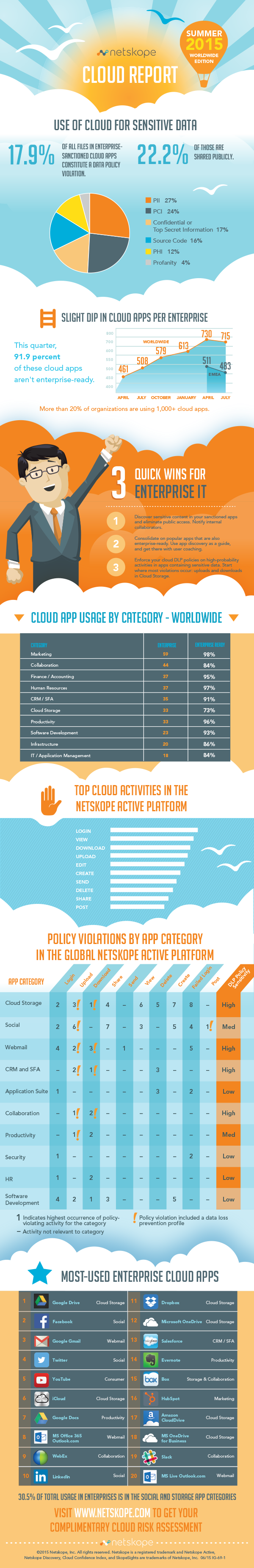

Según un informe de Netskope, 17,9 por ciento de los archivos que las empresas suben a la nube, violan al menos una directiva de los DLP (Data Loss Prevention) y, uno de cada cinco archivos se exponen públicamente.

La mayor incidencia de violaciones ocurre con información personal

identificable (PII), el 26.8 por ciento; mientras que la información de

la tarjeta de pago (PCI) representa la segunda tasa más alta, un 24.3

por ciento.

Categoría Porcentaje

Personally-Identifiable Information (PII)... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 23:00 · Sin comentarios

· Recomendar |

| |

|

12 de Junio, 2015

□

General |

|

|

¿Cómo priorizar los riesgos humanos? La mayoría las organizaciones /

responsables de seguridad tienen tiempo y recursos limitados para la

sensibilización del personal. Sólo se puede enseñar a la gente y cambiar

ciertas conductas como resultado. Eso significa tener un programa de

concientización verdaderamente eficaz, priorizar los riesgos humanos y

centrarse en ellos. Más fácil decirlo que hacerlo.

Gracias a Roderick Currie de SANS,

ahora hay una herramienta para ayudar a hacer precisamente eso. Se

trata de una simple hoja de cálculo. La idea es listar todos los

diferentes riesgos humanos por los que estamos preocupados. A

continuación, evaluar el número de incidentes que han tenido relación

con ese riesgo, qué tan probable crees que otro incidente vaya a suceder

y el impacto si lo hace.

Esta hoja de cálculo utiliza un enfoque cualitativo para medir el riesgo

humano, es decir, se utiliza la escala de bajo, medio y alto. Si bien

este enfoque no ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 16:54 · Sin comentarios

· Recomendar |

| |

|

04 de Junio, 2015

□

General |

|

|

Si hay un sector especialmente sensible a las fluctuaciones

geopolíticas, los cambios gubernamentales y las reformas legales sobre

su negocio, ese es el sector financiero. No en vano, cada vez que se

produce una alteración de alguna de estas índoles, los bancos y

entidades financieras de medio mundo ganan o pierden miles de millones.

La amenaza tecnológica es principal riesgo para el 33% de los encuestados.

Sin embargo, todo ello no preocupa especialmente al sector financiero,

cuyos dirigentes tienen puestas sus miras en un riesgo mucho mayor: los

ataques cibernéticos. Así se desprende de un estudio "Cyber Security Cited as Number One Risk to the Financial Markets, According to Most Recent DTCC Study" [ PDF] realizado por DTCC

en el que se analizan los riesgos sistémicos de la banca global y en el

que las amenazas tecnológicas superan con creces a las preocupaciones

asociadas a las nuevas... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 23:11 · Sin comentarios

· Recomendar |

| |

|

21 de Mayo, 2015

□

General |

|

|

Este año vuelvo a tener el placer de ser docente del Diplomado Anual Gobierno de TI, Auditoría y Seguridad de los Sistemas de Información organizado por AGASSI.

Este Diplomado se puede realizar en forma presencial en Rosario (Argentina) y virtual.

AGASSI es la Asociación de Gobierno, Auditoria y Seguridad de Sistemas de Información,

y es una asociación civil sin fines de lucro, conformada por

profesionales, especialistas y estudiantes de carreras informáticas y de

disciplinas afines, que busca promover la actualización profesional y

el libre intercambio de ideas, conceptos, tecnologías, metodologías y

experiencias profesionales para el desarrollo y la optimización del

conocimiento y las habilidades que se encuentran relacionadas con las

disciplinas de gobierno, auditoria y seguridad en el campo de las

Tecnologías de la Información y las Comunicaciones (TICs).

El Diplomado Anual Gobierno de TI, Auditoría y Seguridad de los Sistemas de Información

... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 20:32 · Sin comentarios

· Recomendar |

| |

|

08 de Abril, 2015

□

General |

|

|

Sigue siendo la responsabilidad de la industria monitorear y controlar

continuamente sus propios sistemas y entornos. Debido a que las

infraestructuras críticas se han convertido en parte de la red

corporativa, todos los empleados necesitan ser educados y entrenados

para reducir el riesgo de un ataque cibernético.

No es una opción quedarse sentado, esperando lo mejor. El riesgo de un

ataque no va a desaparecer y los sistemas críticos son cada vez más

vulnerables a esos ataques. Para controlar el riesgo, una organización

debe entender su exposición al riesgo enfocándose en sus áreas críticas.

Para mitigar una brecha de seguridad, daños a la reputación y pérdidas

financieras, es esencial crear un plan detallado de respuesta a

incidentes. La implementación oportuna de este plan es imperativo así

como tener expertos de seguridad calificados y de guardia 24x7. Ya que

existe una creciente escasez de... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 22:24 · Sin comentarios

· Recomendar |

| |

|

09 de Agosto, 2014

□

General |

|

|

¿Cuál es la importancia del Gobierno, Riesgo y Cumplimiento (GRC) en las empresas?

Como el último estudio que realizó Deloitte

[PDF] lo evidencia, existe un 67% de empresas que han tenido eventos de

seguridad internos –fraude interno-, producto de que existen

deficiencias en los controles de tecnología.

Existen grandes retos para las compañías financieras, en el aspecto de

que los controles o los esfuerzos que viene haciendo en el aspecto

tecnológico, no necesariamente se alinean con otras áreas de soporte del

negocio. Por ejemplo, gestión de riesgo operacional y el área de

auditoría interna, vemos que trabajan de manera separada.

Entonces bajo una cultura de Gobierno, Riesgo y Cumplimiento (GRC),

que es lo que se viene comentando, estos pequeños silos o áreas se

empezarían a integrar, y se podrían... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 15:41 · Sin comentarios

· Recomendar |

| |

|

18 de Diciembre, 2013

□

General |

|

|

Es fácil entender por qué sus empleados quieren utilizar sus teléfonos

inteligentes y las tabletas en el trabajo - tienen un sinnúmero fáciles

de usar de aplicaciones, proporcionan acceso rápido al Internet, y

permiten poder trabajar en cualquier momento y en cualquier lugar. Sin

embargo, las empresas ahora están luchando para brindar apoyo a estos

dispositivos, así como mantener la seguridad y el control sobre ellos.

Lea este libro electrónico experto para entender a fondo la tendencia de

BYOD y cómo afectará a su empresa.

Los dispositivos móviles como las tabletas y teléfonos inteligentes o

smartphones han llegado a ser cada vez más populares en el mercado

empresarial. La combinación entre las aplicaciones de uso fácil,

internet de banda ancha y las numerosas aplicaciones de Web y la nube

hacen de estos aparatos una opción lógica para muchos empleados.

adiferencia de otros elementos en la infraestructura de TI, la adopción

del usuario final ha impulsado en gran medida... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 07:20 · Sin comentarios

· Recomendar |

| |

|

21 de Noviembre, 2013

□

General |

|

|

El proyecto OWASP tiene como objetivo ofrecer una metodología, de

libre acceso y utilización, que pueda ser utilizada como material de referencia

por parte de los arquitectos de software, desarrolladores, fabricantes y

profesionales de la seguridad involucrados en el diseño, desarrollo, despliegue

y verificación de la seguridad de las aplicaciones y servicios web. ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 21:46 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Julio 2024 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | 1 | 2 | 3 | 4 | 5 | 6 | | 7 | 8 | 9 | 10 | 11 | 12 | 13 | | 14 | 15 | 16 | 17 | 18 | 19 | 20 | | 21 | 22 | 23 | 24 | 25 | 26 | 27 | | 28 | 29 | 30 | 31 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|