« Entradas por tag: auditoriaMostrando 1 a 10, de 14 entrada/s en total:

|

24 de Junio, 2015

□

General |

|

|

DNSA y DNSA-NG son herramientas para

Linux diseñados para probar los problemas de seguridad de servidores

DNS. Puede trabajar con libnet-ng y soporta nuevas características. Como

soporte para los controladores de host-ap y madwifi por parte de

DNSA-NG. La más importante es un soporte Wifi completo usando 2

tarjetas:

- La primera en modo monitor que captan trafico IEE 802.11.

- El segundo asociado a los paquetes de AP y inyectando paquetes DNS.

DNSA fue diseñada, fruto de la falta de herramientas de auditoría de

servidores DNS. Utiliza libnet y libpcap. Libnet es una API de alto

nivel que permite construir aplicaciones e inyectar paquetes de red. Proporciona una interfaz portátil y simplificada para: la generación de paquetes de red de bajo nivel, la manipulación y la inyección. Libnet facilita gran parte del tedio de la creación de paquetes tales como la multiplexación, gestión de memoria... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 15:42 · Sin comentarios

· Recomendar |

| |

|

27 de Mayo, 2015

□

General |

|

|

Vsaudit (VOIP Security Audit

Framework) es una herramienta de código abierto para realizar auditorias

de seguridad a los servicios generales VoIP. Permite escanear toda la

red o un host único, para hacer la fase de recolección de

vulnerabilidades. Es capaz de buscar vulnerabilidades más conocidas en

los dispositivos de la red que trabajan en VoIP y tratar de explotarlas.

Vsaudit tiene una shell formada por:Comandos de entorno.

- Muestra las opciones disponibles que se pueden establecer.

- Enumeran las variables de entorno.

- Permiten obtener el valor de las variables de entorno.

- Permiten establecer o cambiar las variables de entorno.

Comandos de auditoría.

- Comprueba los errores en los archivos de configuración local de dispositivo VoIP.

- Escanear una red local o remota.

- Enumerar las extensiones.

- Realizar ataques fuerza bruta a extensiones.

- Obtener el tráfico de red en vivo.

- Interceptar el tráfico de red... Continuar leyendo

|

|

|

|

publicado por

alonsoclaudio a las 23:21 · Sin comentarios

· Recomendar |

| |

|

25 de Mayo, 2015

□

General |

|

|

PowerUp es una herramienta escrita en powershell que forma parte del framework Veil y que facilita la auditoría de sistemas Windows con el propósito de escalar privilegios sin recurrir a alguna vulnerabilidad concreta, como por ejemplo el CVE-2015-1701. Mediante PowerUp se comprueban servicios vulnerables, aplicaciones susceptibles a DLL Hijacking, configuración del registro y otras comprobaciones.

En los servicios comprueba si se almacenó la ruta del binario en el

registro tiene comillas o no (Get-ServiceUnquoted), si el binario tiene

permisos incorrectos (Get-ServiceEXEPerms) y un usuario puede

sobrescribirlo o servicios con permisos incorrectos (Get-ServicePerms).

|

|

|

|

publicado por

alonsoclaudio a las 17:34 · Sin comentarios

· Recomendar |

| |

|

08 de Abril, 2015

□

General |

|

|

Hace relativamente poco tiempo, tuve la oportunidad de impartir junto a

Lorenzo el curso 'Attack & Hardening de GNU Linux' en el que

combinábamos dos modalidades: Ataque y defensa.

Por un lado, un módulo de 8 horas en el que se veía de forma extensiva

como plantear una auditoría a todos los niveles para un entorno Linux.

Hablamos de cómo obtener información de un sistema, cómo evaluar su

nivel de riesgo, lanzamos ataques de red, atacamos el sistema por fuerza

bruta, vimos en profundidad cómo explotar un entorno web y finalmente

tratamos el tema del exploiting de binarios 'setuid'.

Después de eso, otro imponente módulo en el que se valoraba como evitar

lo anteriormente expuesto aplicando las técnicas más modernas y

completas de 'hardening'

... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 22:28 · Sin comentarios

· Recomendar |

| |

|

17 de Diciembre, 2014

□

General |

|

|

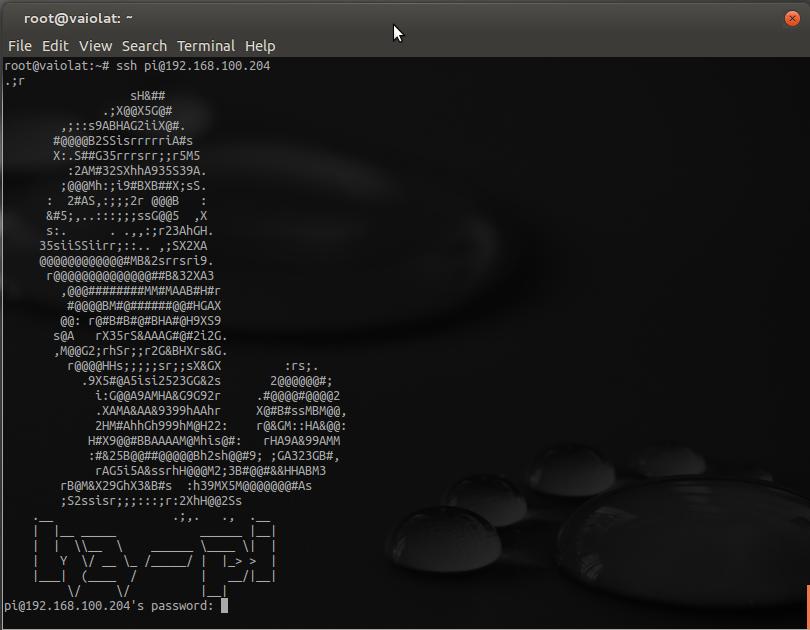

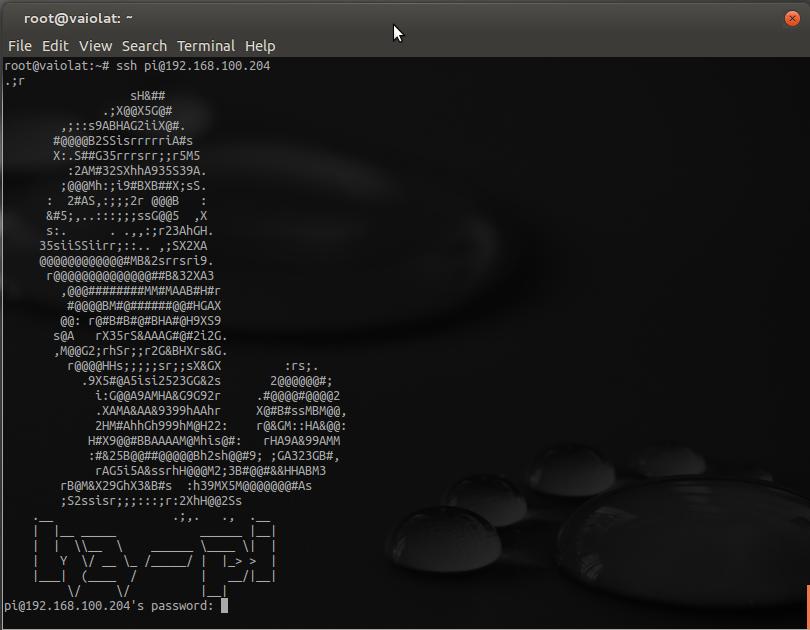

Ha-Pi es una imagen de Debian

“squeeze” debian6-19-04-2012, con herramientas para realizar test de

penetración, desde la plataforma hardware Raspberry Pi (un pequeño ordenador con la arquitectura ARM, con sistema operativo embebido).

Posee las siguientes herramientas:

- Aircrack Ng Suite

- Reaver-WPS

- Metasploit

- Nmap

- Ettercap

- Scapy

- SET

- Screen

- Beef

- MACchanger

- Tshark

- Sqlmap

- Evilgrade

- Nikto

- Hydra

- Skipfish

- Kismet

Con soporte para los siguientes lenguajes:

- Ruby 1.9.3 (con rvm)

- Python 2.6.6

- Perl 5.10.1.

En proceso de adaptar herramientas como:

Y funcionalidades como:

- Control remoto a través de 3G.

- Conectividad con base de datos Metasploit.

- Interacción entre las distintas... Continuar leyendo

|

|

|

|

publicado por

alonsoclaudio a las 17:10 · Sin comentarios

· Recomendar |

| |

|

09 de Diciembre, 2014

□

General |

|

|

El mundo está cada vez más

conectado electrónicamente, la expansión de los mercados y la reducción

de los obstáculos, a la hora, de hacer negocios a través de las

fronteras. Los servicios pueden ser organizados en cualquier lugar y los

clientes se pueden servir desde cualquier lugar. Los territorios con

mercados emergentes a menudo carecen de un adecuado control del cliente,

sin embargo las tasas de infección de malware son altas. Cuando estos

clientes infectados con malware son dirigidos por un mando y control

centralizado, se convierten en "botnets”. El gran número de máquinas que

suelen participar en botnets proporciona una enorme capacidad de

generación de carga, que se puede alquilar a bajo precio, por cualquiera

de las partes, con un interés en la interrupción de los servicios de un

competidor o un objetivo político.

Las Botnets globales de hoy en día están utilizando ataques distribuidos

de... Continuar leyendo |

|

auditoria, ddos, defensa, perimetral, firewall, fuerza, bruta, linux, malware, pharming, phishing |

|

|

publicado por

alonsoclaudio a las 21:44 · Sin comentarios

· Recomendar |

| |

|

18 de Noviembre, 2014

□

General |

|

|

Más de un año después de publicar aquí la versión alpha de Bluebox-ng, por fin liberamos la primera estable esta semana en el Arsenal de la Black Hat Europa.

Así que más o menos vamos a contaros lo mismo que explicábamos allí, ya

que nos interesan mucho las opiniones de esta, nuestra comunidad.

Finalmente decidimos definir el proyecto como un escáner de vulnerabilidades VoIP/UC (Unified Communications).

Pero la idea es la misma, necesitábamos algo para automatizar todos los

pasos manuales que seguíamos durante los test de intrusión específico en

este tipo de entornos. Como sabemos, en otros como la web sí disponemos

de multitud de opciones libres y de pago para este cometido. Pero no

era así en nuestro caso, las escasas opciones no eran suficientes para

nuestro fin (además de prohibitivas).

Antes de meternos en materia, comentar que está reescrito desde 0 en JavaScript,

... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 20:48 · Sin comentarios

· Recomendar |

| |

|

17 de Noviembre, 2014

□

General |

|

|

En una auditoria tenemos que tener claro que todo es importante, desde

la recolección de información como el desarrollo técnico, como por

supuesto la presentación de resultados a través de la generación de los

informes. Quizá esto último es lo que más "pereza" pueda dar a la

mayoría de auditores, pero hay que tener en cuenta que por muy bueno que

sea el trabajo, si no podemos explicarlo o comunicarlo tendremos un

problema.

En esta cadena de artículos se pretende mostrar las recomendaciones que

los auditores, generalmente, tendrán que tener en cuenta en las

auditorias que lleven a cabo. Por ejemplo, para este primer artículo

hablaremos de medidas correctoras en auditoria perimetral. En función de

la

auditoría que se esté llevando a cabo, las recomendaciones siempre

cambiarán,

aunque algunas de ellas se pueden extrapolar a otros ámbitos, por lo que

se

pueden enunciar en ambas auditorías.

... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 17:09 · Sin comentarios

· Recomendar |

| |

|

04 de Octubre, 2014

□

General |

|

|

Ayer tuve el honor de estar en las conferencias Navajas Negras 4ª Edición,

donde me habían invitado a dar una charla. Para ese día preparé una

charla sencilla, junto con una herramienta que hemos trabajado en Eleven Paths, llamada Google Index Retriever que permite sacar el contenido que almacena el índice de Google sobre una URL concreta, haciendo un ataque de diccionario y fuerza bruta. La herramienta estará disponible en cuanto le hagamos una revisión de QA, así que tened un poco de paciencia.

Figura 1: Google Index Retriever

Figura 1: Google Index Retriever

Las diapositivas las... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 11:58 · Sin comentarios

· Recomendar |

| |

|

03 de Octubre, 2014

□

General |

|

|

Cuando hemos tenido que hacer algún test de intrusión con una prueba de phishing

a una compañía para testear cuantos de sus empleados están preparados

contra un ataque dirigido - del mismo modo que nos contaba hace poco un

amigo con la prueba de phishing que hizo en su propia empresa - no hemos escatimado en la compra del dominio más adecuado para que el ataque fuera más creíble.

Figura 1: Dominios de phishing visualmente similares con PunyCode

Figura 1: Dominios de phishing visualmente similares con PunyCode

Para ello se compra un nombre de dominio que sea visualmente similar y

se monta en él es servicio de prueba. Los trucos habituales es jugar con

la representación visual de los dominios, por ejemplo cambiando letras

similares como la I "i mayúscula" y la... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 11:33 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Julio 2024 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | 1 | 2 | 3 | 4 | 5 | 6 | | 7 | 8 | 9 | 10 | 11 | 12 | 13 | | 14 | 15 | 16 | 17 | 18 | 19 | 20 | | 21 | 22 | 23 | 24 | 25 | 26 | 27 | | 28 | 29 | 30 | 31 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|