Mostrando 21 a 30, de 45 entrada/s en total:

|

23 de Abril, 2014

□

General |

|

|

Nota: esta información sobre la vulnerabilidad HeartBleed en un banco argentino fue provista por un lector de Segu-Info quien amablemente nos ha falicitado las capturas de pantalla y ha informado al banco vulnerable, quien por su lado ya ha solucionado la vulnerabilidad.

Sebastián Magof, Security Researcher independiente de Argentina puso a

prueba la seguridad de un banco argentino. En este caso su sitio de

banca empresarial era vulnerable a Heartbleed. La herramienta utilizada

para probar la existencia del bug fue Metasploit con el Modulo "openssl_heartbleed.rb".

En este caso se puede ver como el módulo informa sobre la existencia de la vulnerabilidad:

A

continuación se puede ver los 64KB de información que se vuelca desde

memoria del... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 06:39 · Sin comentarios

· Recomendar |

| |

|

23 de Abril, 2014

□

General |

|

|

Todos hemos sentido alguna vez la tentación y curiosidad de

saber qué conversaciones y con quién, tienen nuestros amigos,

familiares o pareja en sus redes sociales, esto es así, nos encanta

saltarnos la privacidad, y ya desde los tiempos del difunto MSN Messenger tratábamos con modos más que dudosos de “adivinar” la contraseña de nuestros contactos. Como no, ahora con WhatsApp pasa exactamente lo mismo, queremos cotillear, y para ello recurrimos a aplicaciones que supuestamente nos mostrarán las conversaciones de quién le digamos, y de eso vamos a tratar en este post.

Hace unos días, la Policía Nacional (@policia) publicaba en su Twitter:

... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 06:36 · Sin comentarios

· Recomendar |

| |

|

11 de Abril, 2014

□

General |

|

|

Una profesora confronta a alumna frente a clase y la hace disculparse

por tuits negativos en su contra, mientras que la escena es grabada por

varios alumnos Las

redes sociales pueden ser un medio de desahogo para muchos, pero cuando

se hace uso de este medio para criticar a alguien, suele ser un arma

muy poderosa, sobre todo cuando la persona afectada se da cuenta del

daño, así le pasó a una alumna quién se le hizo fácil tuitear algunos

pensamientos en contra de una de sus profesoras y esta se dio cuenta.

|

|

|

|

publicado por

alonsoclaudio a las 13:27 · Sin comentarios

· Recomendar |

| |

|

09 de Abril, 2014

□

General |

|

|

Microsoft deja hoy de ofrecer soporte a Windows XP, por lo que los

dispositivos que todavía operan con este sistema operativo no recibirán

más actualizaciones para hacer frente a las vulnerabilidades de

seguridad. Según Gartner, actualmente más del 15% de las medianas

empresas utilizan Windows XP en al menos un 10% de sus PCs.

En su predicción de amenazas para 2014,

Fortinet señaló que los hackers que poseen exploits zero day, esperarán

al 8 de abril para venderlos al mejor postor. Debido al alto precio

esperado, estos ataques de día cero probablemente serán desplegados por

cibercriminales que los dirigirán contra individuos y negocios de alto

valor, en lugar de utilizarlos con el objetivo de propagar malware de

forma masiva.

Asimismo, los expertos especulan sobre cómo se verán afectados otros

sistemas como los cajeros automáticos ya que el 95% de los cajeros de

todo el mundo están gestionados por hardwware que opera con Windows XP.

En referencia a esta cuestión,... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 02:47 · Sin comentarios

· Recomendar |

| |

|

05 de Abril, 2014

□

General |

|

|

El 17 de septiembre de 2013 Microsoft publicó un aviso acerca de un nuevo 0-day en Internet Explorer que se estaba utilizando en varios ataques dirigidos. El pasado sábado FireEye

confirmó que se estaba utilizando desde julio-agosto contra varias

organizaciones de Japón dentro de lo que denominó operación "Deputy dog" debido a que dicha frase se encontraba entre el código del exploit.

La vulnerabilidad asociada al CVE-2013-3893 es de tipo use-after-free en memoria y permite la ejecución remota de código debido a una mala implementación de SetMouseCapture en mshtml.dll que afecta a todas las versiones de IE de la 6 a la 11. El exploit además utiliza una combinación de heap spraying y el módulo ‘mscorie.dll’ para evadir DEP y ASLR.

Lo malo (o lo bueno) ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 12:14 · Sin comentarios

· Recomendar |

| |

|

04 de Abril, 2014

□

General |

|

|

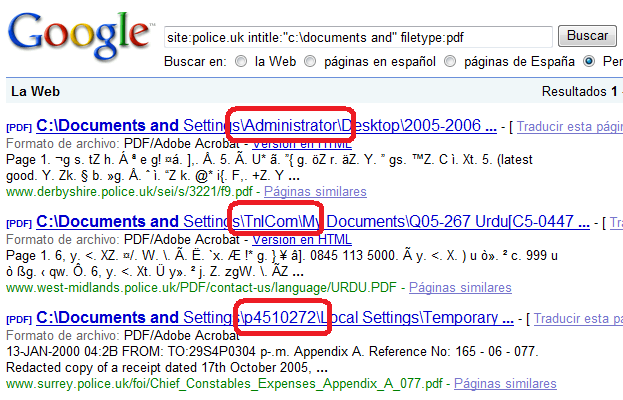

Allá por el año 2009 escribí un post que se llamaba Espiando a los Espías en el que buscaba usuarios de sistemas informáticos que habían sido indexados en Google de organizaciones como el FBI, la Casa Blanca, Scotland Yard, la ONU o los Carabinieri. En aquel entonces la prueba que hice fue tan sencilla como buscar documentos PDF con el campo title " Documents" en cada una de las webs de esas organizaciones.

Figura 1: Ejemplo del año 2009 con los documentos de Scotland Yard

Figura 1: Ejemplo del año 2009 con los documentos de Scotland Yard

|

|

|

|

publicado por

alonsoclaudio a las 08:40 · Sin comentarios

· Recomendar |

| |

|

21 de Diciembre, 2013

□

General |

|

|

MICROSOFT SE HA UNIDO A LA FIDO ALLIANCE, UN GRUPO INDUSTRIAL QUE INTENTA CONFECCIONAR ESTÁNDARES INDUSTRIALES PARA REDUCIR LA DEPENDENCIA EN LAS CONTRASEÑAS, QUE POR MUCHO TIEMPO HAN SIDO CONSIDERADAS UN PUNTO DÉBIL EN LA SEGURIDAD DE LA RED. MICROSOFT SE HA UNIDO A LA FIDO ALLIANCE, UN GRUPO INDUSTRIAL QUE INTENTA CONFECCIONAR ESTÁNDARES INDUSTRIALES PARA REDUCIR LA DEPENDENCIA EN LAS CONTRASEÑAS, QUE POR MUCHO TIEMPO HAN SIDO CONSIDERADAS UN PUNTO DÉBIL EN LA SEGURIDAD DE LA RED.

Lanzada en julio del 2012, FIDO (Fast IDentity Online), espera que sus especificaciones para los dispositivos de seguridad y plugins de navegador sean ampliamente adoptados en toda la industria tecnológica. Tales esfuerzos dependen de la adopción voluntaria por parte de muchas compañías y organizaciones. Hasta el momento, entre los que participan en FIDO se... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 13:50 · Sin comentarios

· Recomendar |

| |

|

17 de Diciembre, 2013

□

General |

|

|

Inicie sesión para acceder al contenido.

Este

evento se emitió en directo el 12 de diciembre de 2013. Ahora puede ver

la versión bajo demanda. Inicie sesión para ver el contenido.

Ha llegado el momento de que las organizaciones empiecen a crecer, que

dejen la crisis atrás y se empiece a abordar la recuperación. La

tecnología está cambiando las directrices de la industria, y será su

palanca. Pero no cualquier tecnología, sino aquella basada en el

concepto de sostenibilidad. Y en esta nueva visión y marco de

crecimiento destaca una estrategia clara a seguir : ‘cloud computing ‘ o

informática en la nube.

Para alcanzar los objetivos de negocio, haciendo más flexibles y ágiles

las organizaciones y rentabilizando las inversiones, serán los retos a

los que las empresas deberán afrontar. Por eso la ‘nube’ está cambiando

las directrices de la industria, tanto en la oferta a la hora de

plantear sus servicios, estrategias y go to market, como en la demanda a

la... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 09:59 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Abril 2024 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | 1 | 2 | 3 | 4 | 5 | 6 | | 7 | 8 | 9 | 10 | 11 | 12 | 13 | | 14 | 15 | 16 | 17 | 18 | 19 | 20 | | 21 | 22 | 23 | 24 | 25 | 26 | 27 | | 28 | 29 | 30 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|