« Entradas por tag: contraseñasMostrando 21 a 30, de 34 entrada/s en total:

|

29 de Julio, 2014

□

General |

|

|

Ahora que el problema de DDoS XMLRPC "pingback" en WordPress

parece estar bajo control, ahora los delincuentes están probando nuevos

ataques de fuerza bruta para "adivinar" contraseña. Los atacantes

están utilizando el método "wp.getUsersBlogs" del archivo "xmlrpc.php".

Varios blogs han reportado registros

que muestran tentativas desde más de 3.000 fuente distintas para

acertar la contraseña de instalación de Wordpress. Las solicitudes son

las siguientes:

Desafortunadamente, el servidor web responde con un 200-OK en todos los casos, porque el POST a "xmlrpc.php" realmente es exitoso. El error esperado "403 - no autorizado" es parte del mensaje XML que devuelve el servidor.

... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 09:18 · Sin comentarios

· Recomendar |

| |

|

09 de Julio, 2014

□

General |

|

|

Por Marcelo Birmajer

Buena parte del cerebro de los seres humanos del actual Occidente está

ocupado por la memorización de claves. Se precisan claves para

habilitar la computadora, el celular, el Ipod, el Ipad, el Smart TV, el

estéreo del auto, para chequear mails, para entrar a las cuentas

bancarias, para instalar un softword, para comprar por Internet, para

el envío a domicilio en el supermercado, para consultar la tarjeta de

crédito, para acceder al servicio técnico de una compañía.

La lista completa ocuparía varias páginas, y me olvidé la clave que me

permite escribir más de diez páginas en este sistema operativo. Algún

desavisado podría pensar que bastaría utilizar la misma clave en todos

los casos para dejar más espacio cerebral vacante. Pero es una ilusión

infantil: cada servicio requiere de una clave distinta; algunas piden

letras y números; otras, versos rimados que terminen en jota. No se

puede poner fecha de cumpleaños, ni la edad de tu tía, ni ningún número

... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 10:46 · Sin comentarios

· Recomendar |

| |

|

01 de Julio, 2014

□

General |

|

|

Por Mauricio Urizar

He recibido algunas consultas sobre como utilizar Mimikatz 2.0. Esta herramienta puede ser particularmente útil durante la etapa de explotación de vulnerabilidades en un servicio de pentest,

por ejemplo la explotación de una aplicación web vulnerable a carga de

archivos (File Upload) sin restricciones en muchos ataques es el

primer paso para tomar control del sistema objetivo.

A continuación, el ataque sólo tiene que encontrar la manera de ejecutar código luego de subir la respectiva webshell "phpshel.php" vemos que nos encontramos con permisos de "NT AUTHORITYSYSTEM"

y queremos extraer la clave del "Administrator", lo primero que

pensamos es "la hago con meterpreter" y cuando logramos subirlo el

antivirus del servidor web afectado reconoce dicha herramienta como

código "malicioso"...

... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 22:45 · Sin comentarios

· Recomendar |

| |

|

20 de Junio, 2014

□

General |

|

|

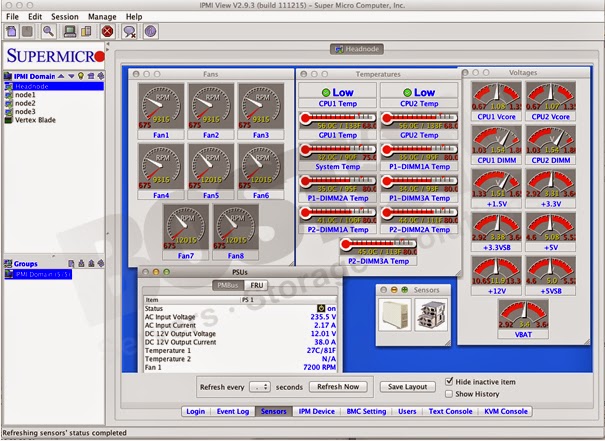

Zachary

Wikholm, consultor de seguridad de la empresa CARInet, ha descubierto

un fallo de seguridad en las placas base de Supermicro que compromete la

seguridad de miles de servidores. Zachary

Wikholm, consultor de seguridad de la empresa CARInet, ha descubierto

un fallo de seguridad en las placas base de Supermicro que compromete la

seguridad de miles de servidores.

Concretamente el problema está en el interfaz IPMI del controlador de gestión de placa base (BMC),

accesible por el puerto 49152 y encargado de supervisar el estado

físico dando información de la temperatura, disco, rendimiento de

memoria y velocidad del ventilador, y que además permite obtener un archivo binario PSBlock que almacena en texto claro las contraseñas de inicio de sesión remoto:

nc 49152

GET /PSBlock

El

problema se acrecienta como siempre cuando el puerto 49152 de más de

32.000 servidores (según Shodan) es accesible desde Internet. |

|

|

|

publicado por

alonsoclaudio a las 18:45 · Sin comentarios

· Recomendar |

| |

|

11 de Junio, 2014

□

General |

|

|

Responder de SpiderLabs es una herramienta para la obtención pasiva de credenciales en la red. Responder de SpiderLabs es una herramienta para la obtención pasiva de credenciales en la red.

Todo

está escrito en Python pensando en la portabilidad, por lo que no será

necesario instalar ninguna herramienta extra ni añadir ningún módulo

adicional.

Lo

ejecutas y escucha peticiones NBT-NS (NetBIOS Name Service), LLMNR

(Link-local Multicast Name Resolution) y mDNS (multicast Domain Name

System) y envenena al emisor. Cuando detecta una petición basada en el

nombre del sufijo (ver: http://support.microsoft.com/kb/163409) solicitará y almacenará las credenciales de la víctima.

Responder

además viene con varios servidores de autenticación... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 10:35 · Sin comentarios

· Recomendar |

| |

|

15 de Mayo, 2014

□

General |

|

|

Con motivo del Día Mundial de la Contraseña (World Passworld Day) McAfee acaba de publicar los datos de un estudio en el que se asegura que el 90 por ciento de las contraseñas son vulnerables ataques. “123456″ y “password” las contraseñas preferidas por los usuarios. Con motivo del Día Mundial de la Contraseña (World Passworld Day) McAfee acaba de publicar los datos de un estudio en el que se asegura que el 90 por ciento de las contraseñas son vulnerables ataques. “123456″ y “password” las contraseñas preferidas por los usuarios.

El 90 por ciento de las contraseñas de todo el mundo son vulnerables. Así lo ha hecho saber McAfee que afirma que “los ataques cada vez son más sofisticados y se producen más brechas de seguridad, es más importante que nunca educar a los consumidores en la importancia de utilizar contraseñas de máxima seguridad para proteger su información personal”. ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 18:54 · Sin comentarios

· Recomendar |

| |

|

10 de Mayo, 2014

□

General |

|

|

La clásica “123456” es una de las que encabezan el ranking de las claves de acceso más utilizadas en Internet publicadas por los hackers informáticos en 2012.  Tenés la misma contraseña en todos tus mails y accesos? ¿Usás tu fecha de cumpleaños o las iniciales de tu nombre? ¿Elegís palabras comunes y fáciles de recordar? Probablemente encuentres alguna de tus claves en el listado revelado por SplashData, una compañía de software y seguridad informática que cada año publica un “top 25” con las peores contraseñas del año. La palabra “password” (contraseña, en inglés) es la que encabeza la lista, seguida por dos escaleras numéricas muy simples: “123456” y “12345678”. La lista se basa en la información sobre las claves de acceso más utilizadas ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 22:21 · Sin comentarios

· Recomendar |

| |

|

22 de Abril, 2014

□

General |

|

|

El error informático Heartbleed replanteó el tema de las claves.

Los días de memorizar sus contraseñas están contados. En algunos

años podrá acceder a su cuenta bancaria en internet usando un tatuaje

electrónico en su brazo o con una pastilla que, una vez digerida,

difunde la contraseña a través de las paredes del estómago. Ya existen

prototipos.

El tatuaje tiene componentes elásticos como sensores y una antena que

se internalizan en la piel. La antena transmite la contraseña a un

lector electrónico cuando uno entra en contacto con un teléfono o

computador.

Y el ácido estomacal -en vez del ácido de las baterías- activa la píldora.

Este pequeño artefacto ha sido diseñado para que pulse un código que

sería recogido por un sensor en un computador portátil poco después de

dejar el esófago.

La motivación para desarrollar tecnologías tan extrañas viene de un

problema creciente y generalizado: los sistemas de autentificación

existentes con los... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 06:42 · Sin comentarios

· Recomendar |

| |

|

04 de Abril, 2014

□

General |

|

|

¿Cuántas identidades digitales podemos tener registradas en Internet?

¿entre 10 y 30 cuentas en servicios distintos..., quizá más?, y entre

estas, ¿cuántas contraseñas distintas tenemos?, ¿qué complejidad tienen

esas contraseñas para que seamos capaces de recordarlas todas?

Cada día que pasa son más y más servicios en los que un usuario está

dado de alta y como tal se hace bastante complejo el mantenimiento de

las contraseñas en todos estos servicios.

También se hacen cada vez más habituales las noticias informando sobre

filtrados de bases de datos con contraseñas y publicaciones de cuentas

de usuarios ( Adobe, LinkedIn, ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 08:29 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Abril 2024 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | 1 | 2 | 3 | 4 | 5 | 6 | | 7 | 8 | 9 | 10 | 11 | 12 | 13 | | 14 | 15 | 16 | 17 | 18 | 19 | 20 | | 21 | 22 | 23 | 24 | 25 | 26 | 27 | | 28 | 29 | 30 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|