« Entradas por tag: correoMostrando 1 a 10, de 17 entrada/s en total:

|

30 de Julio, 2015

□

General |

|

|

Ejecutar módulos de forma automática.

Si el panel de control central consigue que muchos usuarios ejecuten

el hook en sus navegadores, será una labor bastante tediosa e

ineficiente tener que ejecutar los módulos contra cada uno de los

objetivos de forma manual. Afortunadamente, los módulos que se

encuentran creados en BeEF y los que se pueden crear de forma

independiente, deben incluir un fichero de configuración para controlar

el comportamiento de dicho módulo, de esta forma, es posible marcar

aquellos módulos que resulten interesantes para que se ejecuten de forma

automática contra cada nueva víctima, ahorrando mucho tiempo y evitando

la necesidad de estar permanentemente pendiente de que se conecten

nuevas víctimas y lanzar manualmente los módulos necesarios.

Habilitar esta característica es muy sencillo, solamente hace falta

editar el fichero de configuración maestro que se encuentra ubicado en

“<BEEF_INSTALL>/config.yaml” y modificar la sección

correspondiente... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 13:01 · Sin comentarios

· Recomendar |

| |

|

30 de Junio, 2015

□

General |

|

|

El “cloud storage” o almacenamiento en la nube, se ha vuelto muy

popular debido a la flexibilidad y beneficios que aporta a los usuarios.

La habilidad de subir documentos a un servicio en Internet y poder

acceder a ellos desde cualquier lugar y en cualquier momento, es algo

muy atractivo para cualquiera, sin embargo en muchas ocasiones, al

utilizar algunos de estos servicios en Internet, los usuarios se exponen

a varias amenazas que pueden afectar directamente la confidencialidad e

integridad de su información. Es cierto que muchos de los proveedores

de los servicios de almacenamiento en la nube intentan asegurar los

recursos de sus usuarios de la forma más rigurosa posible, pero en

algunos casos, con la excusa de mantener la información de sus usuarios

“segura” y confidencial, acceden directamente a dicha información,

vulnerando de esta forma su privacidad.

Una buena forma de utilizar estos servicios es por medio del cifrado de

los documentos desde el origen y de... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 23:05 · Sin comentarios

· Recomendar |

| |

|

10 de Mayo, 2015

□

General |

|

|

Generalmente el cifrado en el tema de las telecomunicaciones y en

particular todo lo relacionado con el correo electrónico, se enfrentan a

dos retos o dificultades importantes: la primera es una cierta

complicación técnica que exige un esfuerzo de aprendizaje a la hora de

poner en funcionamiento los protocolos más seguros (podría ser el caso

de GnuPG) y en segundo la compatibilidad con otro tipo de clientes de

correo mucho menos preocupados por la privacidad de sus usuarios, pero

que disfrutan de un uso masivo (Gmail, Yahoo, Hotmail etc.).

Un difícil equilibrio que Tutanota, un cliente de correo construido sobre software libre está muy cerca de conseguir, utilizando un sistema de cifrado simétrico (AES 128) y asimétrico (RSA 2048) de extremo a extremo,

que tiene lugar de forma local en nuestro sistema, poniendo nuestras

comunicaciones a salvo del espionaje de multinacionales y agencias de

seguridad varias... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 18:38 · Sin comentarios

· Recomendar |

| |

|

20 de Abril, 2015

□

General |

|

|

Harto

de que los mails sirvieran para culpar a otros, agotado de rastrear

adjuntos en capas geológicas de conversaciones, y ante el cálculo de que

entre los mensajes recibidos por sus 76.000 empleados sólo un 10 por

ciento era útil y un 18 por ciento era spam, en 2011 el CEO de la

empresa de tecnología Atom decidió tomar una medida drástica: prohibió

mandar mails dentro de la empresa.

La reducción fue paulatina y hoy el caso Atom -que reportó en los años

siguientes un crecimiento de sus ganancias y una reducción de sus gastos

administrativos- es el primero de una tendencia imparable: el mail,

como alguna vez el télex y el fax, está en peligro de extinción, por lo

menos como mecanismo de comunicación interna.

La comunidad creativa lo acusa de ser una pésima herramienta para

trabajar en equipo. Los adolescentes simplemente lo abandonan. En 2010,

una encuesta nacional de UNICEF les preguntó a los jóvenes qué

actividades realizaban en la Web. "Mandar o recibir correos... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 22:36 · Sin comentarios

· Recomendar |

| |

|

15 de Diciembre, 2014

□

General |

|

|

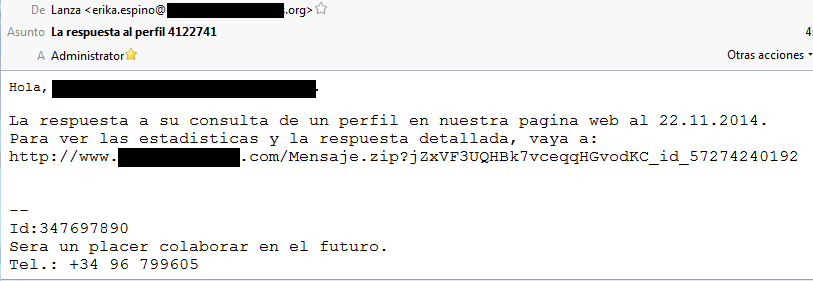

A principios de septiembre comentábamos en este blog

el análisis realizado por nuestros compañeros del laboratorio central

de ESET de un ransomware conocido como TorrentLocker y los métodos que

usaba para propagarse. En esa ocasión los delincuentes habían suplantado

las páginas de seguimiento de los servicios de correo australiano y el

Royal Mail Británico para conseguir que los usuarios se descargaran un

fichero .ZIP malicioso.

Correos maliciosos En los últimos días hemos empezado a recibir

en nuestros laboratorios varios correos sospechosos redactados en

español y que adjuntan un enlace bastante sospechoso. Estos correos

tienen un formato similar al que vemos a continuación aunque el asunto

del mensaje suele variar:

A

la hora de analizar este tipo de correos, lo primero en lo que solemos

fijarnos es en enlace proporcionado. Hay casos en los que los

delincuentes preparan webs trampa, como por ejemplo en los casos de

suplantación de servicios postales que ya vimos en... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 08:35 · Sin comentarios

· Recomendar |

| |

|

09 de Diciembre, 2014

□

General |

|

|

El campo de la psicología y todo lo relacionado con los fenómenos

socio-culturales siempre me han parecido muy interesantes en los que

creo que hay mucho por hacer, especialmente desde el punto de vista de

la informática, ya que estamos hablando de un campo del conocimiento que

aun no ha alcanzado el grado madurez que tienen otros campos del

conocimiento humano. No obstante, existen muchos documentos y

herramientas que permiten comprender mejor la naturaleza de las

emociones humanas y la forma en la que pueden afectar el comportamiento

de una persona. La ingeniería social es una de dichas herramientas y se

basa en una serie de principios generales que son transculturales y que

suelen aplicar a un porcentaje de la población bastante alto, sin

embargo su enfoque, como seguramente ya lo sabes, consiste

principalmente en detectar las vulnerabilidades que pueda tener una

persona en varios niveles, así como también para la detección del

engaño. Los ingenieros sociales suelen... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 14:08 · Sin comentarios

· Recomendar |

| |

|

02 de Diciembre, 2014

□

General |

|

|

Las cookies son un elemento de lo más común en las aplicaciones

web actuales y seguramente el lector sabe perfectamente cómo funcionan,

sin embargo, para aquellos que no lo saben, basta con comentar que las

cookies son ficheros temporales que se almacenan en el navegador del

cliente y permiten simplificar el proceso de identificación y posterior

comunicación con una aplicación web. Dado que HTTP es un protocolo sin

estado, el uso de las cookies es realmente útil para conservar

información que ha intercambiado previamente entre cliente y servidor.

Prácticamente todos los sitios web en Internet hacen uso de las cookies,

sin embargo, la información que se almacena en las cookies puede ser

utilizada para identificar y perfilar a un usuario. Con las cookies se

puede identificar la navegación de un usuario por un sitio web y de esta

forma, tracear las páginas que visita, conociendo sus intereses y otras

características del usuario. Esto no es necesariamente algo negativo,

de... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 23:06 · Sin comentarios

· Recomendar |

| |

|

18 de Noviembre, 2014

□

General |

|

|

El concepto de “Sandbox” es bastante común en informática cuando

se habla de temas relacionados con la seguridad y casi siempre se

refiere a una zona restringida, en la que los elementos que se ejecutan

en el entorno se encuentran aislados de los recursos sensibles del

sistema y con acceso restringido a funciones criticas. Por ejemplo, en

el caso de la plataforma Java, algunas aplicaciones poco fiables, como

los Applets, se ejecutan en una zona de Sandbox, en la que el proceso

del programa no puede interactuar directamente con los recursos del

sistema, ya que se encuentra aislado y con acceso limitado.

Este mismo concepto es adoptado por varias herramientas para el análisis

de maleware, de tal forma que es posible detectar y analizar el

comportamiento de un programa malicioso sin poner en riesgo todo el

sistema, ya que se ejecuta en un entorno aislado y controlado. Se trata

de un enfoque muy potente que ayuda a los investigadores a comprobar el

funcionamiento de un... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 21:03 · Sin comentarios

· Recomendar |

| |

|

11 de Noviembre, 2014

□

General |

|

|

Históricamente las

aplicaciones web se han basado en un modelo cliente-servidor, donde el

cliente siempre es el primero en iniciar la comunicación con el

servidor. Con la llegada de AJAX, las peticiones podían hacerse de forma

asíncrona y el cliente no necesariamente tenia que esperar la respuesta

del servidor para poder continuar trabajando con la aplicación web, sin

embargo la comunicación tenia que ser iniciada por el cliente y si por

algún motivo, el servidor tenia nueva información que debía transferirse

al cliente, era el cliente el que tenia que realizar las peticiones

contra el servidor para recuperar la nueva información. Evidentemente,

el hecho de que el servidor pueda comunicarse con el cliente para

informar sobre cualquier “novedad”, es una característica que siempre ha

resultado muy útil y pensando en ello, se han diseñado varias

alternativas que funcionan sobre el protocolo HTTP, como por ejemplo

Comet, Push o con el uso de conexiones HTTP persistentes. Con ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 13:44 · Sin comentarios

· Recomendar |

| |

|

24 de Octubre, 2014

□

General |

|

|

Como siempre suele pasar cuando una gran empresa tecnológica presenta un

producto novedoso al que sólo se puede acceder mediante invitación, el anuncio ayer del nuevo Google Inbox está provocando todo tipo de reacciones en la comunidad tecnófila.

Aunque la primera consecuencia de este anuncio está siendo la avalancha

de gente que está inundando Twitter o Google+ con peticiones de

invitaciones al resto de usuarios, la más preocupante de todas es la de

esa gente que no ha tardado ni veinticuatro horas en intentar estafar

los demás utilizando Inbox como excusa.

Un clásico que no podía faltar durante la espera para probar un servicio

de acceso limitado es precisamente la subasta o venta de invitaciones.

En Ebay ya nos podemos encontrar con espabilado que está subastando una

invitación a ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 14:36 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Mayo 2024 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | | | 1 | 2 | 3 | 4 | | 5 | 6 | 7 | 8 | 9 | 10 | 11 | | 12 | 13 | 14 | 15 | 16 | 17 | 18 | | 19 | 20 | 21 | 22 | 23 | 24 | 25 | | 26 | 27 | 28 | 29 | 30 | 31 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|