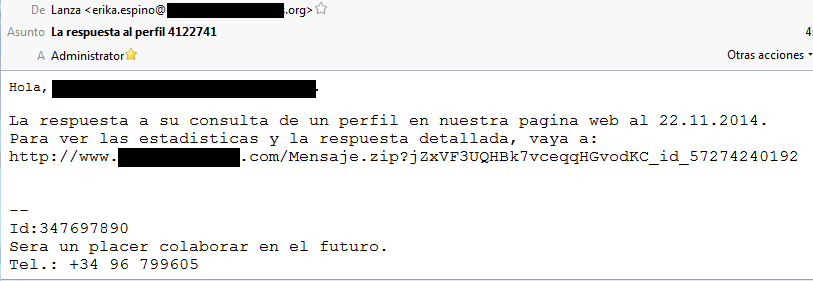

Algo que hace impracticable un ajuste sencillo del filtrado spam es que todos los correos son distintos. Tanto remitente, asunto, cuerpo, servidor de origen y el archivo adjunto malicioso.

Todos los MalSpam de la campaña son distintos

Los archivos adjuntos que traen estos correos también tienen todos distinto nombre... Continuar leyendo

Todos los MalSpam de la campaña son distintos

Los archivos adjuntos que traen estos correos también tienen todos distinto nombre... Continuar leyendo