« Entradas por tag: educaciÓnMostrando 31 a 40, de 72 entrada/s en total:

|

14 de Abril, 2015

□

General |

|

|

El artículo de hoy quiere ser una

auténtica declaración de intenciones. Reconozco que el título en sí es

tal vez demasiado ambicioso, pero he creído necesario compartir con

vosotros el que para mí es el mejor docente del mundo. Seguramente

muchos de vosotros lo conoceréis o habréis oído hablar de él. Es por

ello que esta entrada únicamente tiene la intención de justificar por

qué creo que es el mejor docente del mundo. Una vez hayáis leído el

artículo sólo espero que compartáis mi opinión al respecto.

Fotografía extraída del banco de imágenes de Cenice

25 razones por las que este docente es considerado el mejor docente del mundo.

- Prefiere escuchar en lugar de oír. Es un apasionado de la escucha

activa. El mejor docente del mundo escucha, pero no se escucha.

- Es ... Continuar leyendo

|

|

|

|

publicado por

alonsoclaudio a las 21:17 · Sin comentarios

· Recomendar |

| |

|

12 de Abril, 2015

□

General |

|

|

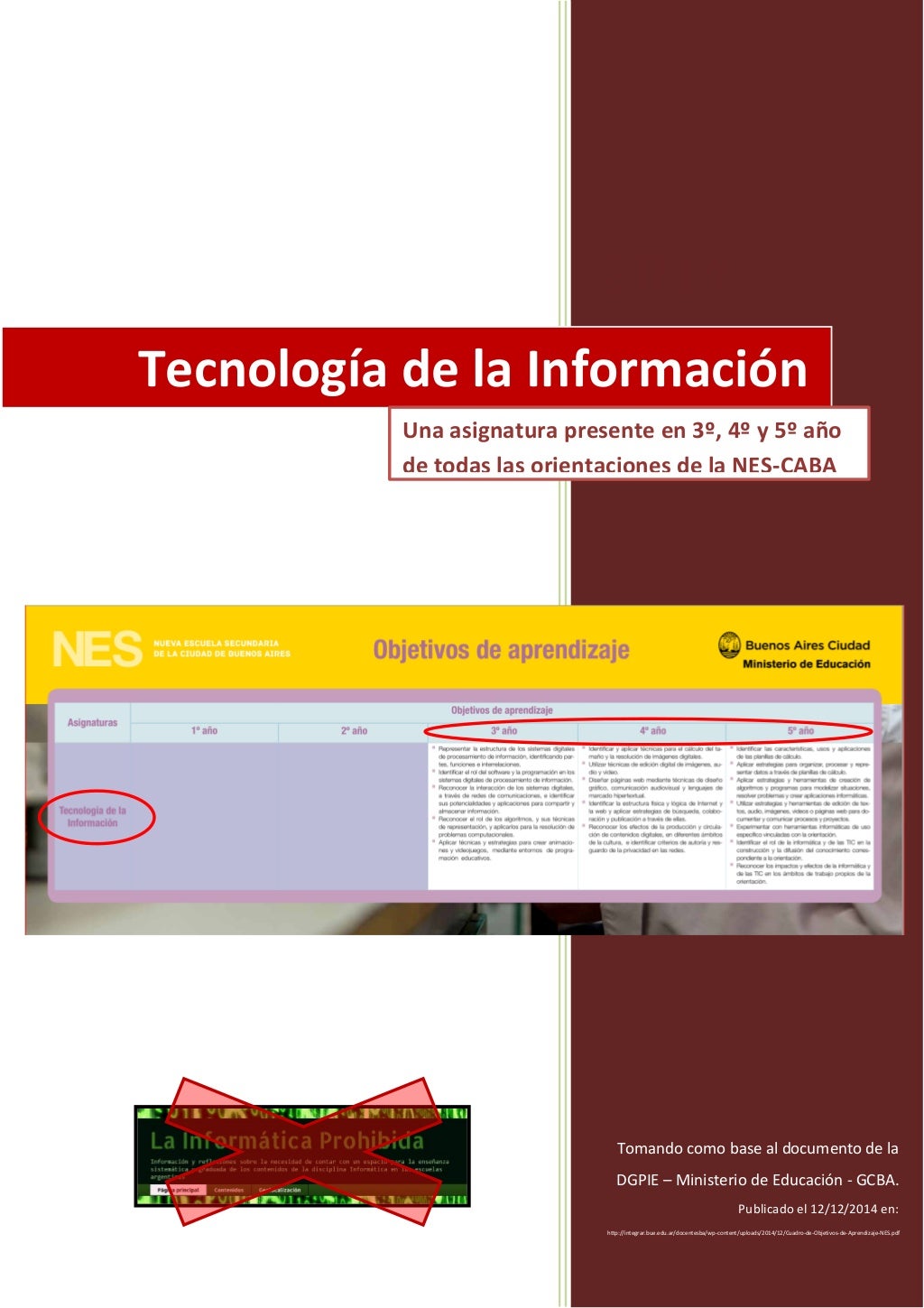

Finalmente, en la NES (Nueva Escuela Secundaria)

de la CABA, los alumnos van a poder aprender algunos contenidos de

Informática como una disciplina dentro de un espacio curricular propio: Tecnología de la Información.

TI -Tecnologías de la Información- no es lo mismo que TIC -Tecnologías de la Información y la Comunicación-. Y la diferencia no es sólo la "C" del final.

- Las TIC en la

educación, es la utilización de los recursos digitales para la enseñanza

de las distintas asignaturas. Es tomar a la computadora (hardware) y

sus programas (software) como una herramienta más para el aprendizaje.

Pero eso NO es Informática.

- En cambio una

definición de TI: "Las TI abarcan el dominio completo de la

información, que incluye al hardware, al software, a los

periféricos y a las redes. Un elemento cae... Continuar leyendo

|

|

|

|

publicado por

alonsoclaudio a las 21:58 · Sin comentarios

· Recomendar |

| |

|

16 de Diciembre, 2014

□

General |

|

|

Desde hace algún tiempo está circulando en la red, en diferentes

blogs, artículos y videoconferencias, el concepto de curaduría de

contenidos. En la mayoría de los casos se menciona la curaduría como la

acción de seleccionar y almacenar una colección personal de contenidos.

Pero... ¿esa es la acción asimilable con la función de un curador? Como

suele ocurrir en la web, la cristalización del concepto lo ha despojado

del sentido polisémico que dio origen a la metáfora.

A finales del ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 19:07 · Sin comentarios

· Recomendar |

| |

|

09 de Diciembre, 2014

□

General |

|

|

Ayer leí en la página de la revista

española Muy Computer que la Fundación Gates, ha anunciado el cambio de

su política de subvenciones a la investigación obligando a las

pretendientes a utilizar una Licencia Creative Commons 4.0 o una

equivalente.

“Esto permitirá a todas las usuarias copiar y redistribuir el

material en cualquier medio o formato y transformar y construir sobre el

material, para cualquier propósito (incluso comercial) sin permisos

adicionales o tasas requeridas”, dicen desde la Fundación a la vez que

agregan que pagarán sueldos razonables a las investigadoras.

No

es la primera vez que Fundaciones presididas por las adalides de la

privatización, asumen que es mejor adoptar Licencias Libres para los

proyectos que apoyan con su dinero.

¿Estamos hablando de Conocimiento libre o Ciencia Abierta?

Evidentemente... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 14:38 · Sin comentarios

· Recomendar |

| |

|

09 de Diciembre, 2014

□

General |

|

|

Si en ocasiones no sabes que estudiar o eres de los chicos que no pudo entrar a la Universidad

por cuestiones económicas, o por el hecho de no poseer el suficiente

dinero para hacerlo, te invito a que como yo hagas parte de las miles de

personas que se interesaron por aprender casi cualquier cosa de manera

libre y además de forma gratuita. Hoy en día gracias a Internet todo ha cambiando, hasta la forma de estudiar. Autor: Sebastian Córdoba

Fuente: cacharrerosdelaweb.blogspot... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 14:22 · Sin comentarios

· Recomendar |

| |

|

08 de Diciembre, 2014

□

General |

|

|

Te presentamos ¡Tenía un trabajo! una estupenda colección fotográfica de actos imbéciles

Es Lunes. Deben haber muy pocas personas a las que le gustan los

Lunes. Llega este día y todas sacamos al Gardfield que llevamos dentro

buscando escondernos. Más todavía las que trabajamos aunque sea feriado

(y aunque nadie nos pague, como pasa aquí). Los problemas arrancan.

Vuelve el trabajo, vuelve esa compañera que es hipersimpática y

optimosta (no es un error de tipeo, es un acrónimo), que nos exaspera de

formas indecibles viendo el lado positivo de la vida. Ésa que en lugar

de tirar una buena puteada, ¡se alegra! cuando el colectivo pasa de

largo -vacío y a 5 km/h-, porque hará un poco de gimnasia trotando hasta

la próxima parada.

Alguien como la persona a la que define el Kanka (ARCHI recomendable artista) en este... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 14:47 · Sin comentarios

· Recomendar |

| |

|

28 de Noviembre, 2014

□

General |

|

|

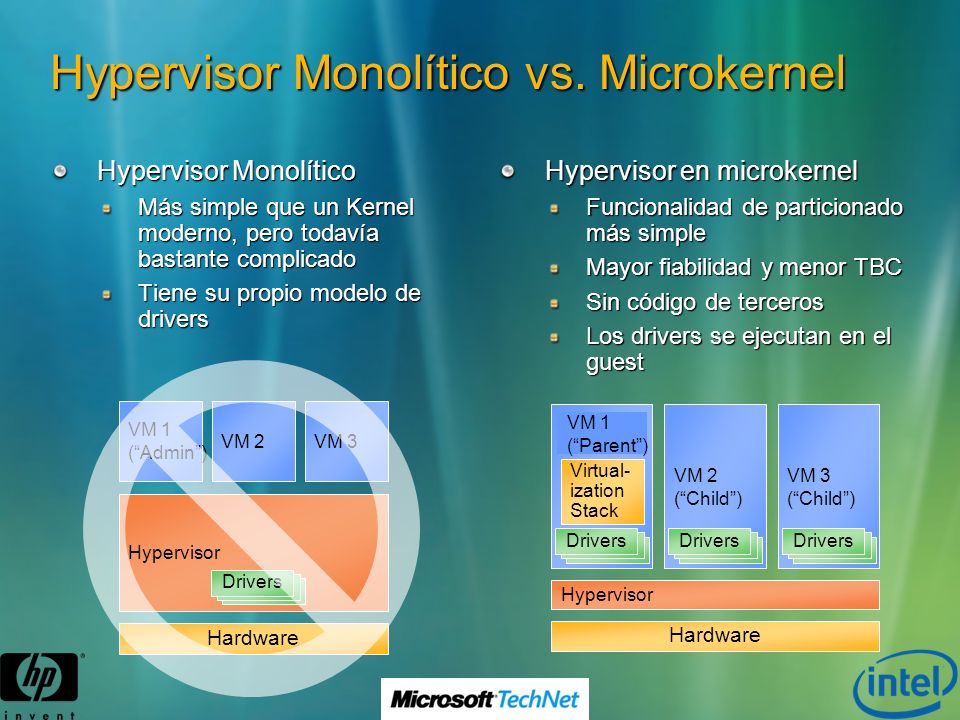

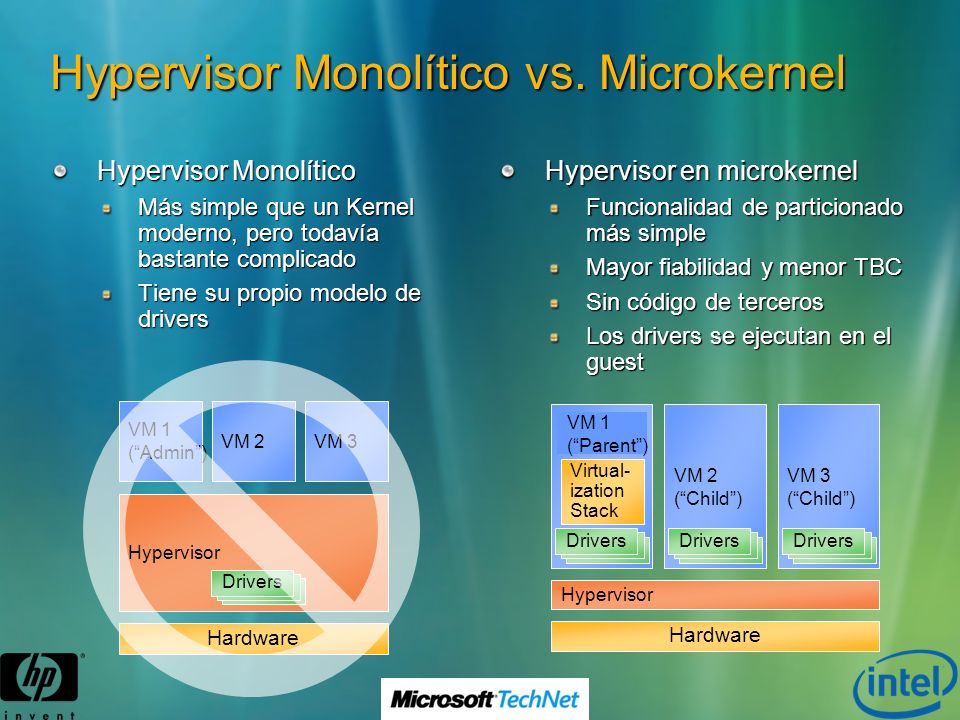

Día a día, la mayoría de nosotros los mortales usamos sistemas

operativos con núcleos monolíticos, es decir, la mayoría de las

operaciones de interacción directa con el hardware radican en modo

privilegiado, es decir en modo kernel, a diferencia del modelo de

micronúcleo, donde su nombre lo dice, el núcleo es muy pequeño. En este

esquema, solamente las operaciones más básicas trabajan en modo kernel,

mientras las demás, incluyendo la pila TCP/IP, residen en modo usuario:

Ahora bien, ¿cuál es mejor?, pues esta interminable discusión, como la

interminable de VIM vs Emacs, ya ha sido abordada y discutida por muchos

investigadores y expertos en ciencias de la computación, entre ellos, Linus Torvalds y Andrew S. Tanenbaum.

Sin embargo, entre los varios pros y contras, el motivo de este

artículo es para sencillamente demostrar uno de los beneficios de un

microkernel ante un fallo de... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 17:00 · Sin comentarios

· Recomendar |

| |

|

27 de Noviembre, 2014

□

General |

|

|

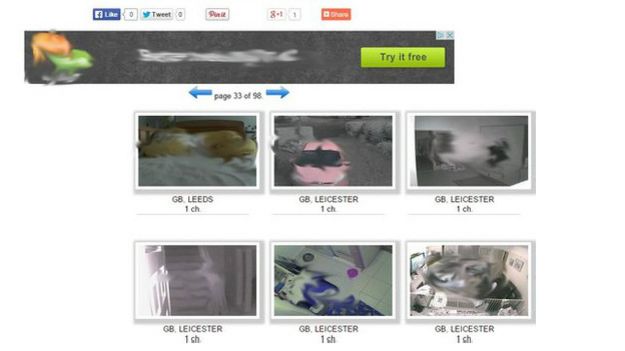

Aunque el espionaje a través de las webcams

es un asunto conocido y repetido desde hace años, la publicación por

una página web rusa de grabaciones y transmisiones de miles de cámaras

IP, de circuitos de vigilancia comerciales, de instalaciones caseras o

de webcams instaladas en equipos informáticos, ha tenido amplia

repercusión mediática tras la alerta por parte de las autoridades

británicas de telecomunicaciones y protección de datos.

Las transmisiones y grabaciones alcanzan al mercado corporativo, locales

comerciales de todo tipo o cajeros automáticos y cajas registradoras y

también al mercado de consumo, dormitorios privados y estancias de

bebés, entre otros.

Podríamos pensar que esta invasión a la privacidad se ha producido por

un exploit programado aprovechando una vulnerabilidad en el firmware de

los equipos, el software de control o como el que vimos por un error de

Flash Player en Chrome, pero nada más lejos de la realidad.

Simplemente... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 08:50 · Sin comentarios

· Recomendar |

| |

|

15 de Noviembre, 2014

□

General |

|

|

Estimados,

les comparto el siguiente texto espero que les resulte de interés:

La Seguridad y la Informática ¿cuales son los límites?

Cuando

uno se capacita en seguridad se da cuenta la necesidad de tener un

amplio conocimiento tanto en cuestiones propias de la profesión como en

el de otras profesiones, ejemplo claro es el Derecho.

La

capacitación en materias de derecho puede comprender hasta un cuarto de

el plan de estudios de algunas carreras de seguridad. El derecho se

define como un orden normativo el cual establece la conducta del hombre

en la sociedad, define qué se puede y qué no se puede hacer y cuales son

las obligaciones. Comprender el derecho nos permite entender que

consecuencias jurídicas tienen nuestras acciones, a modo de ejemplo si

constituye un delito penal (es una acción típica) o si es un delito

civil es decir produce un daño (recordemos que acá, contrario a lo

penal, vale la... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 15:22 · Sin comentarios

· Recomendar |

| |

|

13 de Noviembre, 2014

□

General |

|

|

Si tomáramos la educación como un

software o programa, la sensación más urgente sería su exclusividad. La

percepción de su privatización, la falta de acceso a los recursos.

La escuela misma al ser un espacio de control es un lugar de

encierro. La educación no es libre, ya que no permite el acceso total e

indiscriminadamente a la información.

La estructura de roles en la educación está pensada para una

tabicación dura del conocimiento, o sea: sólo aquellas que van

obteniendo los permisos necesarios pueden acceder a ella, sino serás

excluida del acceso al próximo nivel. Es aquí donde la educación debe

ser hackeada, abrir las puertas y ventanas para socializar el acceso al

conocimiento. Un conocimiento que debe someterse a revisión,

mejoramiento y redistribución.

Para lograr esta transformación el eslabón fundamental es la

operadora, la primer técnica que utiliza una hacker para acceder a un

sistema es la Ingeniería Social; o sea el estudio del entorno ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 21:42 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Mayo 2024 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | | | 1 | 2 | 3 | 4 | | 5 | 6 | 7 | 8 | 9 | 10 | 11 | | 12 | 13 | 14 | 15 | 16 | 17 | 18 | | 19 | 20 | 21 | 22 | 23 | 24 | 25 | | 26 | 27 | 28 | 29 | 30 | 31 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|