Mostrando 31 a 40, de 40 entrada/s en total:

|

14 de Agosto, 2014

□

General |

|

|

Los datos confidenciales que se encuentran en el documento personal de

identificación (DPI) han quedado a merced de ser comercializados o

utilizados en falsificaciones o clonaciones para cometer hechos

ilícitos, debido a que fue robado el programa de cómputo que los lee, el cual es de uso exclusivo en el Registro Nacional de las Personas (RENAP), lo que pone en riesgo la seguridad jurídica de los guatemaltecos.

DPI: Documento público, personal e intransferible, de carácter

oficial. Todos los guatemaltecos y los extranjeros domiciliados,

inscritos en el RENAP, tienen el derecho de solicitar y obtener el DPI.

Datos confidenciales como la dirección de residencia, las huellas

dactilares, características especiales de la persona, como su origen

étnico y su nivel de escolaridad, y el nombre de los padres, todos

contenidos en el chip que está inserto en el DPI, son los que pueden ser... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 11:27 · Sin comentarios

· Recomendar |

| |

|

13 de Agosto, 2014

□

General |

|

|

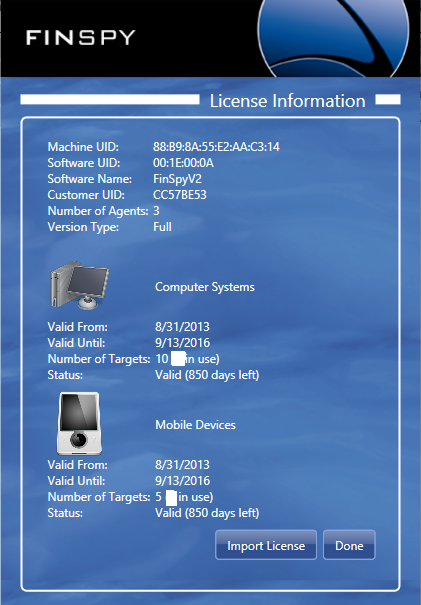

La empresa Gamma, creadora del nefasto y popular troyano FinFisher/FinSpy,

utilziado para realizar espionaje de estado y de empresas, ha sido

hackeada y se han publicado 40GB de documentos internos y el código

fuente del malware utilizado por decenas de gobiernos.

Un hacker afirma haber hackeado la red de la compañía de tecnología de

vigilancia internacional Gamma y ha publicado 40 gigabytes de datos

internos. En la cuenta de Twitter @GammaGroupPR

ha publicado notas, listas de precios y el código fuente del troyano.

Los activistas de derechos humanos y los investigadores malware dan la

bienvenida la publicación y Gamma se ha negado a realizar comentarios.

En un post en reddit se reivindicacan las mismas declaraciones

[...] hace unos días me metí y saqué 40GB de datos de las redes de

Gamma. Tengo pruebas de que estaban vendiendo (y siguen haciendolo) a... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 20:22 · Sin comentarios

· Recomendar |

| |

|

13 de Agosto, 2014

□

General |

|

|

Ante las fugas y robos de información que proliferan en los ámbitos

industriales y comerciales, la seguridad de los datos es una cuestión

que centra cada vez más la atención de los responsables empresariales.

Preocupa especialmente la filtración de datos de tarjetas de crédito y

cuentas bancarias, pero también de otros documentos sensibles como

planes de negocio o listados de datos personales que puedan utilizarse

para fines no autorizados. Y no hay que olvidar que la protección de los

datos tiene implicaciones tanto legales como económicas, puesto que las

organizaciones se enfrentan a fuertes sanciones en caso de divulgación

fraudulenta de datos personales.

A pesar de que el foco se dirige normalmente a los archivos

electrónicos, muchas fugas de seguridad se realizan a través de

documentos impresos: según una encuesta realizada por Quocirca en 2012,

el 70 % de las empresas europeas ha sufrido algún episodio de

sustracción de datos relacionado con la impresión.... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 20:09 · Sin comentarios

· Recomendar |

| |

|

05 de Agosto, 2014

□

General |

|

|

Un fallo en los servidores de Mozilla ha dejado expuestas direcciones de correo electrónico y contraseñas cifradas de miles de desarrolladores MDN (Mozilla Developer Network).

La exposición de dicha información comenzó el 23 de junio y ha durado

30 días, hasta que un miembro del equipo descubrió el asunto.

Mozilla no tiene constancia de que el problema haya sido aprovechado por

ningún hacker, y de haber sido así, la información obtenida no sirve

para conexiones fraudulentas a las cuentas MDN, porque las contraseñas

están cifradas. De las cuentas que tiene la red MDN, han quedado

expuestas 76.000 direcciones de correo electrónico y 4.000 contraseñas

cifradas, según la información proporcionada por Mozilla.

El problema para los usuarios expuestos es que hayan empleado la misma

contraseña para otros sitios y servicios web. Mozilla se ha puesto en

contacto con los afectados para que modifiquen sus contraseñas lo antes

posible, además ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 00:06 · Sin comentarios

· Recomendar |

| |

|

30 de Julio, 2014

□

General |

|

|

De acuerdo con una investigación realizada por una empresa de seguridad con sede en Maryland Cyber Engineering Services Inc. ( CyberESI),

parece ser que hackers chinos se han infiltrado en las bases de datos

de tres contratistas de defensa israelí y robaron los planes para el

sistema de defensa antimisiles Cúpula de Hierro, el escudo antimisiles de Israel. CyberESI aún no ha liberado el informe públicamente.

Este graves denuncias sobre el grupo chino fueron detallados por Brian Krebs en su blog.

Cúpula de Hierro es el escudo antimisiles más eficaz existente y está

diseñado para interceptar y destruir misiles de corto alcance y

proyectiles de artillería disparados desde una distancia de 4 kilometros

a 70 kilometros de distancia. Subvencionado por los EE.UU., el programa

antimisiles Cúpula costó un total U$S mil millones, y se ha utilizado

en gran parte del conflicto en curso con la ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 14:01 · Sin comentarios

· Recomendar |

| |

|

30 de Julio, 2014

□

General |

|

|

"Lamentamos informarle de que se ha producido una violación de las normas de seguridad en la base de datos de la página web del Banco Central Europeo (BCE)" "Lamentamos informarle de que se ha producido una violación de las normas de seguridad en la base de datos de la página web del Banco Central Europeo (BCE)".

Este es el mensaje que el organismo que encabeza Mario Draghi ha

enviado hoy para informar de que su página web ha sido pirateada. Una

portavoz de la entidad ha señalado que el número de direcciones de

correo electrónico robadas asciende a 20.000, además de otros datos

relacionados con las personas que se daban de alta en la página para

asistir a seminarios u otros actos organizados por el BCE.

El organismo ha señalado que el robo no ha afectado a ninguna

información que pueda afectar al mercado."La base de datos sirve a parte

de la página web que recoge información relacionada con conferencias,

visitas u otros eventos. Esta parte está separada físicamente de los

sistemas internos del BCE", señala la entidad en un comunicado.

El robo se destapó el pasado lunes, cuando el BCE recibió un correo... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 13:58 · Sin comentarios

· Recomendar |

| |

|

22 de Julio, 2014

□

General |

|

|

Indexeus es un nuevo motor de búsqueda que indexa información de cuentas usuarios y ha sido construído según las bases de datos de las 100 fugas de información más recientes. Indexeus presume que tiene una base de datos de "más de 200 millones de entradas disponibles".

El sitio permite a cualquier persona consultar registros de algunas de

las brechas de datos más grandes, como las recientes de Adobe y Yahoo! y

se puede consultar por correo electrónico, nombre de usuario,

contraseñas, dirección de Internet, direcciones físicas, cumpleaños y

cualquier información que pueda estar asociada con esas cuentas.

La mayoría de las bases de datos fueron extraídas de foros de hackers

que han sido hackeados, o desde sitios dedicados a brindar servicios de "booter": potentes servidores que se alquilan para lanzar ataques de denegación de servicio.

Dubitus, el cerebro detrás de... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 13:16 · Sin comentarios

· Recomendar |

| |

|

22 de Julio, 2014

□

General |

|

|

BigBoss es uno de los repositorios por defecto para nuevos ajustes ( tweak) de teléfonos con Jailbreak de Cydia y supuestamente ha sido hackeada por un grupo de individuos identificados a sí mismos como "Kim Jong-Cracks". De hecho, el "BigBoss repo" se configura por defecto de cada nueva instalación de Cydia, así que si tienes el jailbreaking del dispositivo, ya lo estás utilizando.

Los atacantes al parecer fueron capaces de acceder a todos los paquetes

(pagos y libres) que están disponibles en el repositorio e incluso

crearon un nuevo repo llamado "ripBigBoss" que puede añadirse a Cydia para descargar nuevos ajustes.

Los atacantes han hecho el repositorio de BigBoss esté completamente disponible para descargar todos los tweak de forma gratuita y afirman tener 13.943 archivos por... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 13:14 · Sin comentarios

· Recomendar |

| |

|

20 de Julio, 2014

□

General |

|

|

Un grupo de hackers llamado 'w0rm', al parecer de origen ruso, comprometió la base de datos de usuarios del portal de noticias sobre tecnología CNET.

Curiosamente, dicha base de datos supuestamente contenía información

sobre más de un millón de usuarios, pero el grupo ha decidido ni

publicar el volcado ni proceder a al crackeo de contraseñas, ni siquiera

a su venta. Inicialmente anunciaron que comenzarían una puja por valor

de 1 bitcoin (alrededor de 600 dólares), pero todo se quedó en

estrategia de marketing para que la noticia tuviese más relevancia en

los medios.

Sobre temas técnicos del ataque, según un componente del grupo se comprometió el Framework Symfony (PHP)

para finalmente hacerse con el control del servidor subiendo un código

PHP que les permitiría desde el propio navegador acceder a ficheros y

obtener información sobre el sistema, como podemos ver en una imagen que

... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 21:37 · Sin comentarios

· Recomendar |

| |

|

18 de Julio, 2014

□

General |

|

|

Ponemon Institute patrocinado por Informatica ha presentado los

resultados de una investigación orientada a aprender cómo las

organizaciones están respondiendo a las amenazas de seguridad de sus

datos. Según los resultados del informe, la incertidumbre sobre la

localización de la información sensible y confidencial es el principal

punto de preocupación, incluso mayor a la de un atacante externo.

El estudio analizada la respuesta de 1.587 profesionales

[PDF] de seguridad de 16 países y para asegurar la calidad de las

respuestas, sólo se entrevistó a profesionales TI cuyo trabajo consiste

en la protección de datos sensibles y/o confidenciales

Esta investigación revela que el tratamiento automatizado de datos

mejora el cumplimiento de normas, así como el enmascaramiento de datos,

el cifrado, la tokenización y el monitoreo de actividad en las bases de datos.

Las principales conclusiones de esta investigación son:

|

|

|

|

publicado por

alonsoclaudio a las 14:52 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Abril 2024 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | 1 | 2 | 3 | 4 | 5 | 6 | | 7 | 8 | 9 | 10 | 11 | 12 | 13 | | 14 | 15 | 16 | 17 | 18 | 19 | 20 | | 21 | 22 | 23 | 24 | 25 | 26 | 27 | | 28 | 29 | 30 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|