« Entradas por tag: hacktivismoMostrando 6 a 11, de 11 entrada/s en total:

|

12 de Noviembre, 2014

□

General |

|

|

El

president de la Generalitat, Artur Mas, ha denunciado en rueda de

prensa los ataques cibernéticos a la red de información del Govern

durante la jornada del 9-N, "que pusieron en riesgo las redes del sistema sanitario y otros servicios básicos".

La

'guerra' de Cataluña tiene también lugar en el frente cibernético. En

la mañana de el pasado sábado, poco después de que los colegios

electorales hubiesen abierto sus puertas para la consulta catalana, las

centralitas de varias comisarías de los Mossos d’Esquadra quedaron

inundadas de llamadas y colapsadas. Nadie contestaba al otro lado de la

línea. Pero todas las llamadas pertenecían a un número de teléfono

concreto: era de Òmnium Cultural.

... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 21:12 · Sin comentarios

· Recomendar |

| |

|

20 de Octubre, 2014

□

General |

|

|

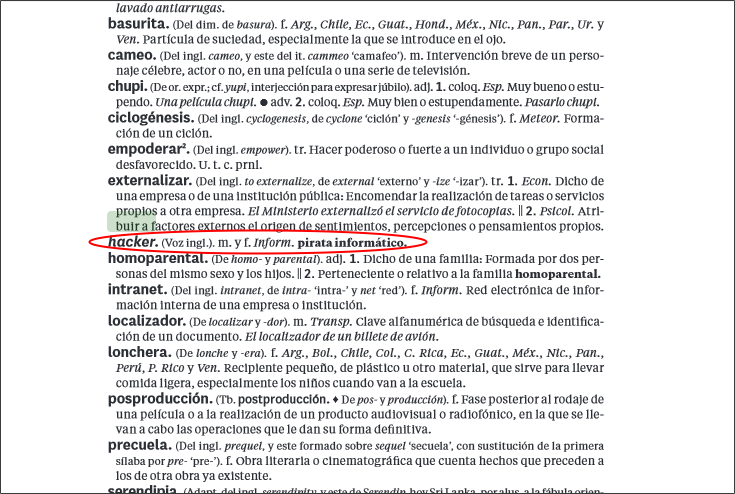

Seguro que muchos habréis leído que después de 13 años el diccionario de la Real Academia Española de la Lengua (RAE) ha sido actualizado

con casi 5.000 entradas nuevas y 22.000 modificaciones y se han

incluido términos más acordes a la era digital en la que vivimos: Dron,

Friki, Tuit, Red social, Bloguero, Pantallazo, Chat, USB, Tableta

electrónica, Intranet, Wifi, Hacker... coño! han incluido hacker!... ummm.... a ver que han puesto: Seguro que muchos habréis leído que después de 13 años el diccionario de la Real Academia Española de la Lengua (RAE) ha sido actualizado

con casi 5.000 entradas nuevas y 22.000 modificaciones y se han

incluido términos más acordes a la era digital en la que vivimos: Dron,

Friki, Tuit, Red social, Bloguero, Pantallazo, Chat, USB, Tableta

electrónica, Intranet, Wifi, Hacker... coño! han incluido hacker!... ummm.... a ver que han puesto:

... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 21:36 · Sin comentarios

· Recomendar |

| |

|

13 de Octubre, 2014

□

General |

|

|

Recientemente

se ha creado una campaña de Kickstarter para Anonabox, un interesante

router-hardware con software de código abierto que redirige automáticamente todo el tráfico mediante Ethernet o Wifi a través de la red Tor, ocultando la dirección IP del usuario y evitando la censura.

Pero lo que más llama la atención es su ajustado precio (vale unos 45 dólares) y que es tan pequeño como un paquete de cigarrillos,

lo que permitirá al usuario llevarlo siempre encima y por ejemplo

conectarlo a un cable ethernet de la oficina para hacer un trabajo

sensible o en un cibercafé en China para evadir el Gran Firewall.

No

es el primer proyecto que intenta integrar Tor directamente en un

router, pero si quizás el que mejor equilibrio tiene entre precio, fácil

configuración, tamaño y seguridad. "para nosotros era importante que

fuera portátil... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 21:53 · Sin comentarios

· Recomendar |

| |

|

15 de Septiembre, 2014

□

General |

|

|

Hoy,

15 de septiembre de 2014, WikiLeaks ha publicado copias inéditas del

malware de vigilancia alemán utilizado por las agencias de inteligencia

de todo el mundo para espiar a periodistas, disidentes políticos y

otros.

FinFisher (hasta finales de 2013 parte de Gamma

Group International en el Reino Unido) es una empresa alemana que

produce y vende sistemas de intrusión informática, vulnerabilidades de

software y sistemas de monitorización remota que son capaces de

interceptar las comunicaciones y los datos de OS X, Windows y Linux así

como de Android, iOS, BlackBerry, Symbian y los dispositivos de Windows

Mobile. FinFisher llamó la atención pública en diciembre de 2011, cuando

WikiLeaks publicó documentos que detallan sus productos y negocios

(primer lanzamiento de SpyFiles).

Desde el lanzamiento de los primeros SpyFiles, varios investigadores han publicado... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 18:55 · Sin comentarios

· Recomendar |

| |

|

29 de Agosto, 2014

□

General |

|

|

"Hay

historias que no merecen ni deberían ser olvidadas. La historia del

hacking español es la historia de cómo unos jóvenes, con una extrema

inquietud de aprender, evolucionaron a lo que hoy en día es la defensa

(y la no tan defensa) en la red de múltiples organismos nacionales e

internacionales. Es la historia del aprendizaje no reglado, sin medios

al alcance del bolsillo y muchas veces al margen de la ley."

Os dejo el inicio del prólogo de Zhodiac, uno de los tres que podréis encontrar en el ebook "Hackstory.es. La historia nunca contada del underground hacker en la Península Ibérica", un proyecto que arrancó Mercè Molist hace dos años mediante una campaña de crowdfunding en Goteo mediante la cual logró recaudar 6.000 euros, que recopila la información de Hackstory.net

(una... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 13:24 · Sin comentarios

· Recomendar |

| |

|

19 de Agosto, 2014

□

General |

|

|

Las

palabras de moda en el ámbito tecnológico actual son censura, anonimato

y privacidad. Apartándonos de lo sensacionalista y mediático del tema,

es algo muy real (como aclaratoria para aquellos que viven en el paraíso), en países como Cuba, Venezuela, China, Irán, etc (Vea Top Ten de la censura).

Pero

la censura no es exclusiva de los gobiernos totalitarios; también se ha

convertido es práctica habitual del mundo empresarial (Vea 10 métodos de censura por internet).

Hoy,

las diferentes organizaciones (y gobiernos) implementan muchas

tecnologías y métodos para bloquear contenidos y restringir el acceso,

en un intento por controlar la información de una red diseñada para lo

contrario, y los usuarios, el último eslabón de la cadena alimenticia,

se las ingenian para no ser devorados por el pez grande y saltarse estos

controles, en el nombre de la libertad de expresión. (Vea Manual Anticensura).

... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 20:21 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Mayo 2024 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | | | 1 | 2 | 3 | 4 | | 5 | 6 | 7 | 8 | 9 | 10 | 11 | | 12 | 13 | 14 | 15 | 16 | 17 | 18 | | 19 | 20 | 21 | 22 | 23 | 24 | 25 | | 26 | 27 | 28 | 29 | 30 | 31 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|