« Entradas por tag: informaciónMostrando 41 a 50, de 70 entrada/s en total:

|

14 de Agosto, 2014

□

General |

|

|

Los datos confidenciales que se encuentran en el documento personal de

identificación (DPI) han quedado a merced de ser comercializados o

utilizados en falsificaciones o clonaciones para cometer hechos

ilícitos, debido a que fue robado el programa de cómputo que los lee, el cual es de uso exclusivo en el Registro Nacional de las Personas (RENAP), lo que pone en riesgo la seguridad jurídica de los guatemaltecos.

DPI: Documento público, personal e intransferible, de carácter

oficial. Todos los guatemaltecos y los extranjeros domiciliados,

inscritos en el RENAP, tienen el derecho de solicitar y obtener el DPI.

Datos confidenciales como la dirección de residencia, las huellas

dactilares, características especiales de la persona, como su origen

étnico y su nivel de escolaridad, y el nombre de los padres, todos

contenidos en el chip que está inserto en el DPI, son los que pueden ser... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 11:27 · Sin comentarios

· Recomendar |

| |

|

13 de Agosto, 2014

□

General |

|

|

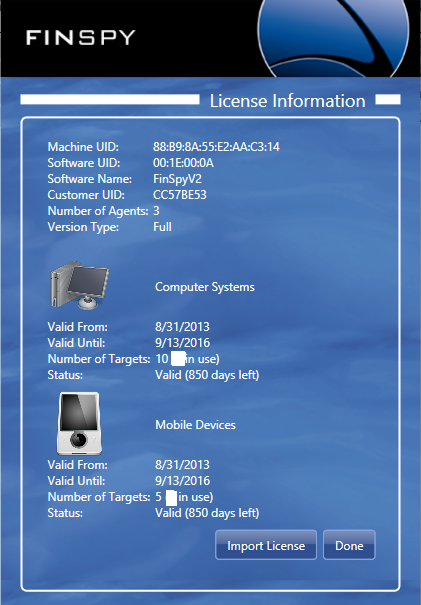

La empresa Gamma, creadora del nefasto y popular troyano FinFisher/FinSpy,

utilziado para realizar espionaje de estado y de empresas, ha sido

hackeada y se han publicado 40GB de documentos internos y el código

fuente del malware utilizado por decenas de gobiernos.

Un hacker afirma haber hackeado la red de la compañía de tecnología de

vigilancia internacional Gamma y ha publicado 40 gigabytes de datos

internos. En la cuenta de Twitter @GammaGroupPR

ha publicado notas, listas de precios y el código fuente del troyano.

Los activistas de derechos humanos y los investigadores malware dan la

bienvenida la publicación y Gamma se ha negado a realizar comentarios.

En un post en reddit se reivindicacan las mismas declaraciones

[...] hace unos días me metí y saqué 40GB de datos de las redes de

Gamma. Tengo pruebas de que estaban vendiendo (y siguen haciendolo) a... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 20:22 · Sin comentarios

· Recomendar |

| |

|

13 de Agosto, 2014

□

General |

|

|

Ante las fugas y robos de información que proliferan en los ámbitos

industriales y comerciales, la seguridad de los datos es una cuestión

que centra cada vez más la atención de los responsables empresariales.

Preocupa especialmente la filtración de datos de tarjetas de crédito y

cuentas bancarias, pero también de otros documentos sensibles como

planes de negocio o listados de datos personales que puedan utilizarse

para fines no autorizados. Y no hay que olvidar que la protección de los

datos tiene implicaciones tanto legales como económicas, puesto que las

organizaciones se enfrentan a fuertes sanciones en caso de divulgación

fraudulenta de datos personales.

A pesar de que el foco se dirige normalmente a los archivos

electrónicos, muchas fugas de seguridad se realizan a través de

documentos impresos: según una encuesta realizada por Quocirca en 2012,

el 70 % de las empresas europeas ha sufrido algún episodio de

sustracción de datos relacionado con la impresión.... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 20:09 · Sin comentarios

· Recomendar |

| |

|

08 de Agosto, 2014

□

General |

|

|

Recomendaciones de la Free Software Foundation para protegerte de de la vigilancia estatal y privada.

No se trata de una campaña nueva, pero sí es una reúne una serie de

recomendaciones muy importantes a la hora de protegernos del espionaje,

aunque en muchoas casos en lugar de espionaje debemos hablar de invación

a nuestra privacidad e intimidad. Insistimos: no importa si no tenés

nada que esconder o no te molesta que te espíen, el problema aquí es que

violan tus derechos espiándote sin tu consentimiento ni conocimiento.

La intimidad y la privacidad son conceptos subjetivos. Se entiende que

es una persona la que determina cuál es su universo íntimo y cuál es su

universo público. Por ejemplo: si sos de sacarte fotos desnuda y

subirlas a las redes sociales y de pronto salen en un diario, no podrías

demandar al diario por publicar tus fotos aduciendo que violaron tu

privacidad, porque vos misma pusiste en tu esfera pública y

voluntariamente esas fotos. Ahora: ¿qué pasa si un... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 15:02 · Sin comentarios

· Recomendar |

| |

|

05 de Agosto, 2014

□

General |

|

|

Un fallo en los servidores de Mozilla ha dejado expuestas direcciones de correo electrónico y contraseñas cifradas de miles de desarrolladores MDN (Mozilla Developer Network).

La exposición de dicha información comenzó el 23 de junio y ha durado

30 días, hasta que un miembro del equipo descubrió el asunto.

Mozilla no tiene constancia de que el problema haya sido aprovechado por

ningún hacker, y de haber sido así, la información obtenida no sirve

para conexiones fraudulentas a las cuentas MDN, porque las contraseñas

están cifradas. De las cuentas que tiene la red MDN, han quedado

expuestas 76.000 direcciones de correo electrónico y 4.000 contraseñas

cifradas, según la información proporcionada por Mozilla.

El problema para los usuarios expuestos es que hayan empleado la misma

contraseña para otros sitios y servicios web. Mozilla se ha puesto en

contacto con los afectados para que modifiquen sus contraseñas lo antes

posible, además ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 00:06 · Sin comentarios

· Recomendar |

| |

|

30 de Julio, 2014

□

General |

|

|

De acuerdo con una investigación realizada por una empresa de seguridad con sede en Maryland Cyber Engineering Services Inc. ( CyberESI),

parece ser que hackers chinos se han infiltrado en las bases de datos

de tres contratistas de defensa israelí y robaron los planes para el

sistema de defensa antimisiles Cúpula de Hierro, el escudo antimisiles de Israel. CyberESI aún no ha liberado el informe públicamente.

Este graves denuncias sobre el grupo chino fueron detallados por Brian Krebs en su blog.

Cúpula de Hierro es el escudo antimisiles más eficaz existente y está

diseñado para interceptar y destruir misiles de corto alcance y

proyectiles de artillería disparados desde una distancia de 4 kilometros

a 70 kilometros de distancia. Subvencionado por los EE.UU., el programa

antimisiles Cúpula costó un total U$S mil millones, y se ha utilizado

en gran parte del conflicto en curso con la ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 14:01 · Sin comentarios

· Recomendar |

| |

|

30 de Julio, 2014

□

General |

|

|

"Lamentamos informarle de que se ha producido una violación de las normas de seguridad en la base de datos de la página web del Banco Central Europeo (BCE)" "Lamentamos informarle de que se ha producido una violación de las normas de seguridad en la base de datos de la página web del Banco Central Europeo (BCE)".

Este es el mensaje que el organismo que encabeza Mario Draghi ha

enviado hoy para informar de que su página web ha sido pirateada. Una

portavoz de la entidad ha señalado que el número de direcciones de

correo electrónico robadas asciende a 20.000, además de otros datos

relacionados con las personas que se daban de alta en la página para

asistir a seminarios u otros actos organizados por el BCE.

El organismo ha señalado que el robo no ha afectado a ninguna

información que pueda afectar al mercado."La base de datos sirve a parte

de la página web que recoge información relacionada con conferencias,

visitas u otros eventos. Esta parte está separada físicamente de los

sistemas internos del BCE", señala la entidad en un comunicado.

El robo se destapó el pasado lunes, cuando el BCE recibió un correo... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 13:58 · Sin comentarios

· Recomendar |

| |

|

24 de Julio, 2014

□

General |

|

|

El teletrabajo es una tendencia que cada día cobra más

fuerza en las organizaciones. De acuerdo a las cifras de la compañía

MySammy, el 20% de la fuerza laboral a nivel mundial trabaja de manera remota. En Colombia, de acuerdo con las últimas cifras del Ministerio del Trabajo existen 31.533 teletrabajadores.

Este esquema de trabajo supone múltiples beneficios para el empleado como:

|

|

|

|

publicado por

alonsoclaudio a las 12:46 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Mayo 2024 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | | | 1 | 2 | 3 | 4 | | 5 | 6 | 7 | 8 | 9 | 10 | 11 | | 12 | 13 | 14 | 15 | 16 | 17 | 18 | | 19 | 20 | 21 | 22 | 23 | 24 | 25 | | 26 | 27 | 28 | 29 | 30 | 31 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|