« Entradas por tag: informacionMostrando 1 a 10, de 70 entrada/s en total:

|

20 de Agosto, 2015

□

General |

|

|

Como adelantamos hace unos días, Delincuentes lograron hackear el sitio Ashley Madison, dedicado desde hace casi 15 años a conectar personas en busca de una aventura. El grupo "The Impact Team", había dado un ultimátum en donde aseguraban que publicarían toda la información robada a menos que la compañia Avid Life Media, responsable Ashley Madison de dejara de ofrecer sus servicios de "sitio para infieles"... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 23:14 · 1 Comentario

· Recomendar |

| |

|

16 de Agosto, 2015

□

General |

|

|

En el 2012, Saudí Aramco sufrió el peor hackeo de la historia mundial

y, por primera vez, estamos conociendo nuevos detalles acerca del

monstruoso ataque cibernético contra una de las compañías de petróleo

más grandes del mundo.

En cuestión de horas, 35.000 computadoras fueron parcialmente limpiadas o

totalmente destruidas. Sin una forma de compensarlos, los camiones

cisterna de gasolina que necesitaban volverse a llenar tuvieron que

darse la vuelta. La capacidad de Saudí Aramco para proveer el 10% del

petróleo del mundo, repentinamente estaba en riesgo.

Y una de las empresas más valiosas en la Tierra fue obligada a

regresar a la tecnología de 1970 y hacer uso de máquinas de escribir y

faxes.

Cuando se trata de simples costos, los... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 15:54 · Sin comentarios

· Recomendar |

| |

|

26 de Julio, 2015

□

General |

|

|

Cuando

ocurre una brecha de seguridad de la información, por lo general la

atención se centra en todo el proceso que se adelanta para identificar,

analizar, controlar y asegurar el incidente, donde con frecuencia los

profesionales de tecnología de información son los protagonistas, como

quiera que la disponibilidad y el servicio son prioridades para

recuperar la operación.

Sin perjuicio de lo anterior, la falla en sí misma genera un cambio en

las condiciones de un servicio o producto que tenemos pactados con un

cliente o con un tercero y por lo tanto, se tendrá que adelantar el

tratamiento del riesgo jurídico, que impone exigencias diferentes a las

prácticas propias de los estándares de seguridad de la información.

En este ejercicio, el área jurídica de la organización debe estar

enterada de la dinámica que la organización tiene alrededor del

tratamiento de la información, habida cuenta que ellos deberán

configurar los... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 23:10 · Sin comentarios

· Recomendar |

| |

|

21 de Julio, 2015

□

General |

|

|

Delincuentes lograron hackear al sitio Ashley Madison,

dedicado desde hace casi 15 años a conectar personas en busca de una

aventura por fuera de su pareja estable (una trampa, en buen criollo) y

se robaron los datos de unos 37 millones de usuarios. El grupo responsable del ciber ataque, autodenominado "The Impact Team",

asegura que está absolutamente comprometida toda la información

contenida en los archivos de Ashley Madison, incluidos los datos

personales de cada uno de los interesados en concretar el adulterio a

partir de sus servicios.

Los intrusos postearon algunos de esos registros, incluyendo nombres

reales, información de contacto y datos financieros. Aparentemente, la

acción se llevó a cabo para demostrar que Ashley Madison, que promete el

borrado completo de los datos, en realidad no lo hace, y el grupo

amenaza con publicar más datos sensibles si sus demandas no obtienen

respuesta. ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 23:17 · Sin comentarios

· Recomendar |

| |

|

20 de Julio, 2015

□

General |

|

|

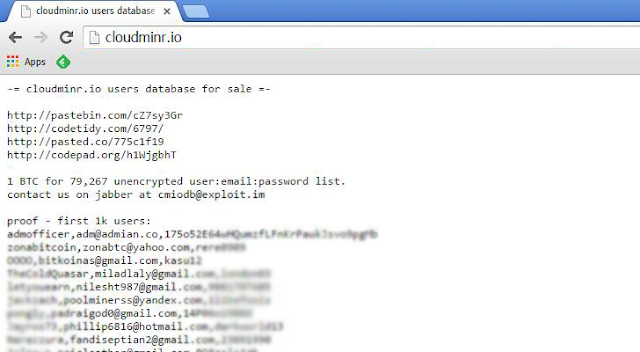

Cloudminr.io (ahora suspendido), servicio de minería en nube de la moneda virtual Bitcoin, ha sido hackeado, su sitio web desfigurado y robada su base de datos.

Los atacantes tomaron el control total de Cloudminr.io y están

tratando de vender la información, que incluye unos 79.267 usuarios,

nombres, direcciones de correo electrónico y contraseñas. Todo sin cifrar y por el precio de 1 BTC.

Los administradores han decidido dejar fuera de servicio su página web "temporalmente hasta que una nueva página creada desde para evitar cualquier puertas traseras dejadas por los hackers",

explican. Se recomienda a los usuarios de Cloudminr.io cambiar sus

contraseñas en cualquier otro servicio que utilice la misma combinación.

|

|

|

|

publicado por

alonsoclaudio a las 17:16 · Sin comentarios

· Recomendar |

| |

|

19 de Julio, 2015

□

General |

|

|

El escandalo de los documentos filtrados del Hacking Team

está poniendo en evidencia la seguridad de muchos sistemas y

aplicaciones. Esta empresa conocía los agujeros de seguridad de cientos

de aplicaciones, lo que le permitía acceder sin problemas a los

ordenadores y móviles de los usuarios.

El Hacking Team habría desarrollado una aplicación que podría ejecutar

malware en Android y se habría colado en la tienda de aplicaciones

Google Play en forma de aplicación de noticias, según los especialistas de seguridad de Trend Micro. La aplicación denominada BeNews

sólo requiere tres permisos por parte del usuario cuando era instalada y

consiguió pasar todos los controles de seguridad de Google ya que "no contenía código malicioso detectable".

|

|

|

|

publicado por

alonsoclaudio a las 14:52 · Sin comentarios

· Recomendar |

| |

|

16 de Julio, 2015

□

General |

|

|

En estos días la Cámara Nacional Electoral (CNE) ha publicado el nuevo padrón electoral, donde nuevamente (como en el 2013)

se insiste con la publicación de la imagen de los ciudadanos

argentinos, al momento de realizar una consulta sobre el lugar donde

corresponde votar. Esto le ocurre a cada ciudadano que haya actualizado

su documento y haya sido ingresado en el sistema con su fotografía.

La pregunta clave: ¿Es necesario? ¿Es indispensable a los fines del padrón?

La respuesta en principio aparece como negativa, toda vez que la imagen

no es dato necesario para poder ejercer el derecho el sufragio. Prueba

de esto es quien no haya actualizado su DNI, puede votar sin necesidad

de que su foto haya sido cargada en el sistema.

En términos de la Ley 25.325 de Protección de Datos Personales (art.

4 LPDP - Calidad... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 20:56 · Sin comentarios

· Recomendar |

| |

|

14 de Julio, 2015

□

General |

|

|

El periodista Gleen Greenwall ha publicado en The Intercept

una serie de manuales pertenecientes a la empresa italiana Hacking

Team. Esta compañía se dedica a comercializar, al igual que hace por

ejemplo FinFisher,

software para espionaje gubernamental. Según ellos, han vendido sus

sistemas en 40 países en los 5 continentes de nuestro planeta.

Con estas guías que han sido filtradas - datadas en 2013 - puedes ver

cómo funciona la herramienta para los técnicos de campo en la Guía para

Técnicos, donde se explica cómo montar las operaciones, la Guía del

Administrador del Sistema donde se cuenta cómo funciona el sistema

completo, la Guía del Administrador de las operaciones y la Guía del

Analista de la información. Además de algunos docs extra como un par de

changelogs y un Informe de Invisibilidad. Material digno de analizar.

Éste es un pequeño resumen de todo lo que puedes leer allí.

RCS (Remote Control System) 9

Las guías que se han filtrado hacen referencia ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 21:47 · Sin comentarios

· Recomendar |

| |

|

13 de Julio, 2015

□

General |

|

|

Una vez que se conoció la noticia sobre la intrusión a la cuestionada empresa "Hacking Team" la madrugada del pasado lunes 6 de Julio, se pudo acceder a una gran cantidad de información, 400 GB para ser precisos, donde se podía ver todo tipo de archivos, mails, exploits,

etc. Pero una de las cosas que mas ruido hizo fue la lista de clientes

que esta organización tenía, entre ellas, muchos gobiernos y agencias de Inteligencia Latinoamericanas.

En todas las noticias que se han publicado hasta ahora, no se había

observado relación con el gobierno de Argentina (si con Chile, Colombia,

México, etc); pero desde que recientemente Wikileaks hizo una

indexación de todos los correos divulgados, es que empezaron a verse

algunas cosas interesantes.

Buscando en profundidad, se puede observar que hay una persona

interesada en contratar servicios de #HackingTeam para la "nueva agencia

de inteligencia de Argentina" (en referencia a la recientemente

conformada Agencia Federal de... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 23:35 · Sin comentarios

· Recomendar |

| |

|

10 de Julio, 2015

□

General |

|

|

La controvertida compañía responsable de diseñar y vender herramientas de software destinado al espionaje ha sido vulnerada por un grupo de hackers

que aseguran haber extraído más de 400GB de emails, códigos fuentes y

otros datos confidenciales incluyendo las facturas que muestras los

negocios acordados con gobiernos y agencias de seguridad e información

de muchos países. Destacan países clasificados por su violación

constante a los derechos humanos de sus ciudadanos.

El hackeo, y los supuestos datos filtrados ( infografía)

indican que su afirmación, como se sospechaba, no es del todo cierta.

Como prueba, el grupo de hackers todavía no identificados, han subido

las facturas que indican acuerdos y ventas a multitud de países cuyo

respeto a los derechos humanos está lejos de ser encomiable: Rusia,

Egipto, Arabia Saudi, Kazajistan y un largo etcétera... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 02:34 · 2 Comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Mayo 2025 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | | | | 1 | 2 | 3 | | 4 | 5 | 6 | 7 | 8 | 9 | 10 | | 11 | 12 | 13 | 14 | 15 | 16 | 17 | | 18 | 19 | 20 | 21 | 22 | 23 | 24 | | 25 | 26 | 27 | 28 | 29 | 30 | 31 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|