« Entradas por tag: blackhat

|

16 de Agosto, 2015

□

General |

|

|

En el 2012, Saudí Aramco sufrió el peor hackeo de la historia mundial

y, por primera vez, estamos conociendo nuevos detalles acerca del

monstruoso ataque cibernético contra una de las compañías de petróleo

más grandes del mundo.

En cuestión de horas, 35.000 computadoras fueron parcialmente limpiadas o

totalmente destruidas. Sin una forma de compensarlos, los camiones

cisterna de gasolina que necesitaban volverse a llenar tuvieron que

darse la vuelta. La capacidad de Saudí Aramco para proveer el 10% del

petróleo del mundo, repentinamente estaba en riesgo.

Y una de las empresas más valiosas en la Tierra fue obligada a

regresar a la tecnología de 1970 y hacer uso de máquinas de escribir y

faxes.

Cuando se trata de simples costos, los... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 15:54 · Sin comentarios

· Recomendar |

| |

|

14 de Agosto, 2015

□

General |

|

|

Investigadores de seguridad de la empresa Praetorian han

desarrollado un drone que vuela con una herramienta de seguimiento

capaz de encontrar dispositivos conectados a Internet, mejor conocidos

como Internet of Thing (IoT).

Los investigadores crearon un avión no tripulado (dron) que les permitió

encontrar en tiempo real dispositivos conectados en la ciudad de

Austin, Texas. En base a estos hallazgos y a búsquedas con Shodan crearon un mapa de Internet de las Cosas, con más de 1.600 dispositivos conectados.

Los investigadores encontraron dispositivos que utilizan el protocolo inalámbrico ZigBee y durante un vuelo de 18 minutos, el avión no tripulado se encontró

cerca... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 02:41 · Sin comentarios

· Recomendar |

| |

|

08 de Agosto, 2015

□

General |

|

|

Esta es una traducción libre del artículo de Lorenzo Franceschi-Bicchierai y desde Segu-Info estamos analizando su exactitud.

Actualización 23hs: según hemos podido constatar desde Segu-Info,

la conclusión la que llega el investigador mencionado en este post, no

es del todo correcta porque si bien el malware fue encontrado en el

equipo móvil del fiscal, el mismo no fue utilizado directamente para

robar información.

El 18 de enero de este año, el fiscal argentino Alberto Nisman

fue encontrado muerto en su departamento en circunstancias misteriosas.

Al día siguiente, debía comparecer ante el Congreso para ofrecer lo que

estaba destinado a ser un testimonio incendiario, acusando a la actual

Presidente, Cristina Fernández de Kirchner, de tratar de encubrir la

presunta participación de Irán en un atentado contra la AMIA en Buenos Aires en 1994... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 22:45 · Sin comentarios

· Recomendar |

| |

|

06 de Agosto, 2015

□

General |

|

|

Mañana jueves 6 de agosto, en la conferencia de seguridad Black Hat de Las Vegas, los investigadores Trammell Hudson and Xeno Kovah presentaran

una prueba de concepto para infectar equipos Mac. Según los

investigadores, lo más importante es que a priori es casi indetectable

ya que funciona directamente en el firmware.

Bautizado como Thunderstrike 2, este nuevo ataque está inspirado en una prueba de concepto previamente desarrollada por Trammell Hudson llamado Thunderstrike.

A diferencia de cualquier malware, Thunderstrike 2 no infecta los

equipos Mac a través de archivos o del propio sistema operativo, si no

que lo hace a nivel de firmware. La única manera de eliminarlo sería volver a flashear el chip que contiene dicho... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 23:48 · Sin comentarios

· Recomendar |

| |

|

14 de Octubre, 2014

□

General |

|

|

magine que es posible forzar al navegador de la víctima crear malware "on-the-fly"

que daría el control de la PC, teléfono o tablet a un atacante. Ahora

imagina que esto podría hacerse haciendo clic en un enlace en un dominio

popular, legítimo y confiable y luego ejecutar el archivo aparentemente

legítimo. Esto es, según Oren Hafif, investigador de seguridad de

Trustwave SpiderLabs, una posibilidad real.

En la conferencia Black Hat Europa de esta semana Oren Hafif va detallar su "nueva" técnica de ataque bautizada Reflected File Download (RFD)

[PDF]. Los usuarios más inteligentes serán capaces de idetificar el

ataque y no hacer clic pero Hafif también mostrará cómo crear el código

para desarrollar un gusano que pueda propagar enlaces maliciosos que

contienen el código del ataque a través de las redes sociales.

Cualquiera que haga clic en los enlaces estará entregando sus cookies,

aunque los verdaderos criminales podrían elaborar... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 21:12 · Sin comentarios

· Recomendar |

| |

|

04 de Octubre, 2014

□

General |

|

|

Este año en BlackHat, se destacó una presentación [PDF] debido a su importancia para el futuro dela protección antimalware. Karsten Nohl y Jokob Lell de SRLabs [video] discutieron badUSB, un nuevo tipo de ataque que puede realizarse a través de (algunos) dispositivos USB.

Durante su presentación, los investigadores ilustraron un problema grave

en algunos dispositivos USB que ejecutan su propio firmware y cómo ese

firmware puede utilizarse de forma dañina. Las principales plataformas

como Windows, Mac OS X y Linux son afectadas puesto que estos problemas

están en los dispositivos USB, no en las plataformas sobre las que se

conectan.

Desde la perspectiva antimalware, surge un problema si el firmware de un

periférico USB puede sobrescribirse con un nuevo firmware dañino. Los

investigadores mostraron cómo se puede reescribir el firmware con un

nuevo código cualquiera sin ningún cambio físico. En esencia, esto

significa que un malware puede reescribir... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 12:06 · Sin comentarios

· Recomendar |

| |

|

29 de Agosto, 2014

□

General |

|

|

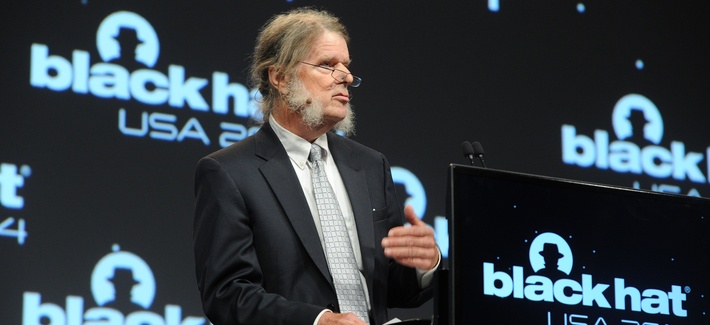

Dan Geer,

experto en seguridad informática, propone un mandato aplicable a todo

el sector empresarial, según el cual las empresas estarían obligadas a

revelar hacks y brechas de seguridad, al igual que ocurre con el control

de enfermedades.

Durante su discurso en la reciente Conferencia Black Hat, Geer sugirió

aplicar a las empresas requisitos obligatorios, que deberían ser más

estrictos que la normativa actual, escribe la publicación VPN Creative.

"¿No tendría sentido tener un régimen de notificación obligatoria de los fallos de seguridad cibernética?",

preguntó retóricamente el experto, señalando que las empresas deberían

enfrentar cargos criminales si evitan reportar situaciones de riesgo

cibernético a las autoridades.

Sugirió que los ataques y brechas "por encima de cierto umbral"

simplemente deberían ser reportados a organismos competentes. En tal

sentido, hizo referencia a procedimientos internos en la Fuerza Aérea

estadounidense, donde ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 12:55 · Sin comentarios

· Recomendar |

| |

|

13 de Agosto, 2014

□

General |

|

|

Según Mathew Solnik y Marc Blanchou,

investigadores de la empresa de seguridad Accuvant, más de 2 mil

millones de dispositivos estarían expuestos a intrusiones debido a

vulnerabilidades detectadas en el software de administración remota de

smartphones.

En su intervención en la conferencia Black Hat en Las Vegas, Solnik y

Blanchou describieron una serie de fallos de seguridad en Android,

Blackberry y un pequeño número de dispositivos iOS, con nivel de riesgo

variable dependiendo de la compañía fabricante, marca y modelo.

Las vulnerabilidades habían sido descubiertas en implementaciones de

gran propagación, desplegadas mediante el protocolo de administración OMA-DM,

explicaron ambos expertos, agregando que el procedimiento permite a los

operadores desplegar de forma remota actualizaciones de firmware,

modificar configuración de conexiones de datos,... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 20:07 · Sin comentarios

· Recomendar |

| |

|

08 de Agosto, 2014

□

General |

|

|

Karsten Nohl y Jakob Lell hablarán en la Black Hat de BadUSB.

No es "malware indetectable" ni nada por el estilo, como se está

diciendo. Es el nombre "comercial" que le han puesto a una serie de

herramientas o técnicas que permitirán realizar ataques más sofisticados

a través de dispositivos USB (memorias flash, por ejemplo). Obviamente,

esto ha sido acogido en los medios con sirenas, bombos y platillos.

Veamos si en realidad es para tanto.

Quiénes son

Karsten Nohl es un viejo conocido en el panorama de la seguridad. En la Black Hat de 2013 demostró cómo se podía tener total acceso a una tarjeta SIM

de varios operadores solamente enviando un mensaje SMS y aprovechando

fallos de seguridad Java en la implementación del software de la tarjeta

SIM. Jakob Lell por su parte en 2012, descubrió cómo se calculaba la... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 08:37 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Julio 2024 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | 1 | 2 | 3 | 4 | 5 | 6 | | 7 | 8 | 9 | 10 | 11 | 12 | 13 | | 14 | 15 | 16 | 17 | 18 | 19 | 20 | | 21 | 22 | 23 | 24 | 25 | 26 | 27 | | 28 | 29 | 30 | 31 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|

Hace unos días advertimos de la

Hace unos días advertimos de la