« Entradas por tag: windowsMostrando 31 a 40, de 67 entrada/s en total:

|

17 de Abril, 2015

□

General |

|

|

Mattias Geniar ha revelado la aparición de exploits para una vulnerabilidad crítica en HTTP.sys (CVE-2015-1635) de Microsoft Windows que podría permitir a un atacante ejecutar código arbitrario o causar una denegación de servicio.

"Existe

una vulnerabilidad de ejecución remota de código en la pila del

protocolo HTTP (HTTP.sys) que es causada cuando HTTP.sys analiza de

forma incorrecta la sintaxis de ciertas solicitudes HTTP especialmente

diseñadas. Un atacante que aproveche esta vulnerabilidad podría ejecutar

código arbitrario en el contexto de la cuenta del sistema", en el Microsoft Security Bulletin MS15-034.

"Para

aprovechar esta vulnerabilidad, un atacante tendría que enviar una

solicitud HTTP especialmente diseñada al... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 16:04 · Sin comentarios

· Recomendar |

| |

|

17 de Abril, 2015

□

General |

|

|

Centralizar logs, es una medida

imprescindible en la seguridad de sistemas de una red, ya que permite

acceder a ellos de una forma rápida. Además es muy útil para detectar

una intrusión y analizar las consecuencias de dicha intrusión.

Centralizar logs es fácil con un sistema de información y gestión de

eventos de seguridad, SIEM (tambien llamado SIM o SEM). La tecnología

SIEM ofrece análisis en tiempo real de alertas de seguridad generados

por el hardware y las aplicaciones de red. Básicamente almacena logs de

varios sistemas, elabora informes y plantea las alertas. Aquí les dejo

una lista de sistemas SIEM de código abierto para diferentes

plataformas.

Zabbix.

Un sistema de monitorización de la red y sus componentes. Está basado en

un entorno Web, desde donde se puede configurar y visualizar el estado

de todos los servicios que soporten SNMP y sistemas de la red.

... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 15:23 · Sin comentarios

· Recomendar |

| |

|

28 de Marzo, 2015

□

General |

|

|

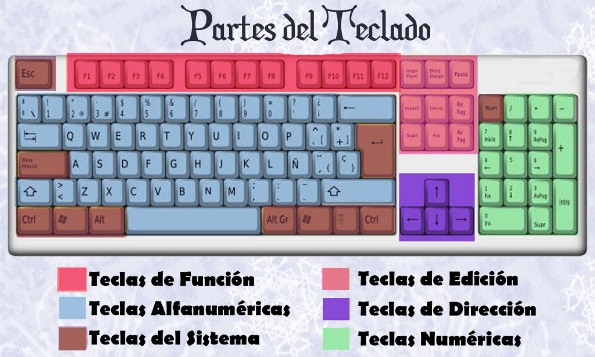

Las

teclas de función las podemos encontrar en prácticamente cualquier

teclado de un PC, y aunque conocemos las mas comunes seguro que no

sabemos para que sirve exactamente cada una de ellas. Estas son teclas

programables de acuerdo al sistema operativo o a un programa y por lo

general se ubican en la parte superior del teclado (F1, F2, F3….F12).

Algunas de estas teclas ya vienen programadas en el arranque del

sistema operativo, en términos prácticos son usadas como comandos

rápidos o atajos para realizar una acción predeterminada. Estas teclas

pueden generar una secuencia corta de caracteres, (ASCII), o bien enviar

una secuencia de caracteres que es interpretada por el sistema

operativo o algunos programas para iniciar rutinas o tareas

predeterminadas.

Para entender un poco mas la función especifica de estas teclas, aquí

les hago en pequeño resumen con el uso de cada una de ellas en Windows y

en algunos de los programas mas conocidos:

F1: Menús... Continuar leyendo |

|

autocad, excel, microsoft, office, mozilla, powerpoint, teclado, teclas, de, funcion, windows |

|

|

publicado por

alonsoclaudio a las 02:16 · Sin comentarios

· Recomendar |

| |

|

13 de Marzo, 2015

□

General |

|

|

Ayer, Microsoft lanzó un paquete de 16 actualizaciones de seguridad, destinadas para los sistemas operativos Windows 7 y

Windows Server 2008 R2. Una de ellas, lanzada para mejorar el soporte

de firmas SHA-2, provocaba un reinicio infinito cuando el sistema

operativo comenzaba la configuración de las actualizaciones.

Varios usuarios de Windows 7 se vieron afectados, comunicando el problema en la página de soporte de Microsoft, de acuerdo con información de Softpedia. El problema estaba relacionado con la actualización KB3033920,

ya que al fallar la validación del parche de seguridad provocaba un

reinicio constante que sólo podía interrumpirse manualmente, o esperar a

que finalizara el ciclo.

Según indica uno de los usuarios afectados, para que la actualización

pueda ser instalada correctamente, se debe proceder a un reinicio.

Luego de esto, el... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 13:46 · Sin comentarios

· Recomendar |

| |

|

23 de Diciembre, 2014

□

General |

|

|

Buenas a todos, en el post de hoy continuaremos con la cadena de

artículos sobre seguridad en el arranque de Windows, que comenzamos el

pasado verano, tratando el paso 5 de 8 dentro de nuestra clasificación y

que se corresponde con el inicio del explorer.

En el pasado post de la cadena hablamos de Winlogon y de cómo se

encargaba de arrancar Explorer.exe e iniciar Userinit.exe. Hoy veremos

qué es Explorer.exe y cómo se inicia en el sistema.

Explorer.exe es el administrador de archivos de Windows, uno de los

procesos fundamentales del sistema operativo de Microsoft, y cuya misión

principal es administrar el equipo y gestionar la interfaz del sistema

operativo (escritorio, menús, barra de tareas, etc.)

Este proceso es creado con las credenciales y permisos del usuario

autenticado. Por... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 22:34 · Sin comentarios

· Recomendar |

| |

|

23 de Diciembre, 2014

□

General |

|

|

El malware

es la principal herramienta de los cibercriminales y de los principales

ciberataques en organizaciones empresariales. En estos tiempos la

detección y eliminación de malware

no es suficiente, es de vital importancia entender: cómo funcionan, lo

que harían en los sistemas cuando se despliega, comprender el contexto,

las motivaciones y los objetivos del ataque. De esta manera entender los

hechos y responder con mayor eficacia para protegerse en el futuro. Hay

infinidad de contextos en los que se puede necesitar implementar un

entorno limitado, desde el análisis de una violación interna, recolectar

datos procesables y analizar posibles amenazas. Para poder comprender

todos esto, lo ideal es montar un laboratorio de malware,

en este post tratare sobre varias herramientas de software libre para

dicho cometido como: Cuckoo Sandbox, Viper, FakeNet y Zero Wine... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 22:32 · Sin comentarios

· Recomendar |

| |

|

12 de Diciembre, 2014

□

General |

|

|

Los sistemas operativos Windows están creados con un

conjunto de clases e instancias de estas en objetos que permiten

controlar las funciones de toda la plataforma. Este tipo de componentes

tienen una interfaz de operación implementada siguiendo los estándares

de Web-Based Enterprise Management y Common Information Model y se los conoce como WMI - Windows Management Instrumentation -. Todo esto lo que abre es la puerta para que los objetos que dan vida a los sistemas operativos de Microsoft Windows puedan ser utilizados mediante este inferfaz WMI desde aplicaciones hechas a mano o herramientas del sistema que lo utilicen.

|

|

|

|

publicado por

alonsoclaudio a las 00:17 · Sin comentarios

· Recomendar |

| |

|

09 de Diciembre, 2014

□

General |

|

|

El 18 de noviembre Microsoft anunció en el boletín MS14-068 una vulnerabilidad crítica en Kerberos que permite elevación de privilegios.

A grandes rasgos es un fallo en el Servicio de Kerberos del Controlador de Dominio (KDC) que permite a cualquier usuario del dominio validarse contras los DCs como administradores de dominio (o cualquier otro grupo que especifiquemos).

Validación Kerberos

Para

para saber en qué consiste la vulnerabilidad primero debemos entender

un poco cómo funciona Kerberos. En resumen el proceso de validación de

un usuario es el siguiente:

1.- Cuando un usuario se valida se genera un ticket TGT (Kerberos service ticket) con una petición AS-REQ que... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 21:46 · Sin comentarios

· Recomendar |

| |

|

26 de Noviembre, 2014

□

General |

|

|

Una caso único en el mundo El chico rindió el mismo examen que los demás jóvenes y adultos que se postularon. Y obtuvo 700 sobre los 1.000 puntos posibles.

Según cuenta su propio sitio, Ayan Qureshi es

alumno de la escuela primaria Clifford Bridge, en Coventry, Inglaterra.

El chico desarrolló un muy temprano interés por las computadoras y las

tecnologías digitales. Y parece que además de interés, tiene aptitudes

en ese campo: días atrás, a los cinco años, se transformó en la persona

más joven del mundo en ser certificado por Microsoft como instalador de

Windows. Como antecedente de su reciente logro, Ayan había

construido un laboratorio de informática en su casa. Es allí adonde pasa

buena parte de su tiempo libre y se puso muy contento cuando configuró

su primera red de computadoras. Según un vocero de ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 22:50 · Sin comentarios

· Recomendar |

| |

|

24 de Noviembre, 2014

□

General |

|

|

Si

sois de este mundillo seguro que tenéis presente que hace muy poco

Micro$oft publicó un parche de seguridad para solucionar una

vulnerabilidad presente en Internet Explorer 3.0, es decir hace 19 años,

y que se ha ido heredando por todas las versiones posteriores de este

navegador hasta que el 11 de noviembre de 2014 se publicó el boletín MS14-064 que la solucionaba.

Catalogada como CVE-2014-6332

tiene una puntuación de 9,3 sobre 10 en el CVSS (Common Vulnerability

Scoring System), permite la ejecución de código remoto sin autorización

del usuario y es incluso capaz de evadir el sandbox EPM (Enhanced

Protected Mode) en IE11 y las protecciones de EMET.

El bug es

causado por el incorrecto manejo del motor de... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 23:28 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Mayo 2024 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | | | 1 | 2 | 3 | 4 | | 5 | 6 | 7 | 8 | 9 | 10 | 11 | | 12 | 13 | 14 | 15 | 16 | 17 | 18 | | 19 | 20 | 21 | 22 | 23 | 24 | 25 | | 26 | 27 | 28 | 29 | 30 | 31 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|