|

29 de Octubre, 2013

□

General |

|

|

La encuesta "Estado Global de la Información 2014"

es un estudio llevado adelante por PwC, CIO magazine, y la revista CSO.

Se realizó en línea desde el 01 De febrero de 2013 hasta el 01 de abril

de 2013. Los lectores de las revistas CIO, CSO revistas y los clientes

de PwC fueron invitados a responder la misma.

Los resultados discutidos en este informe se basan en la respuestas de

más de 9.600 ejecutivos incluyendo CEOs, directores financieros, CISOs,

CIOs, OSC, vice presidentes, y Directores de seguridad e información de

115 países. Treinta y seis por ciento (36%) de los encuestados fuera de

América del norte, 26% de Europa, el 21% de Asia Pacífico, 16% de

América del sur, y

2% de Oriente Medio y África. El margen de error es inferior al 1%.

|

|

|

|

publicado por

alonsoclaudio a las 07:16 · Sin comentarios

· Recomendar |

| |

|

19 de Octubre, 2013

□

General |

|

|

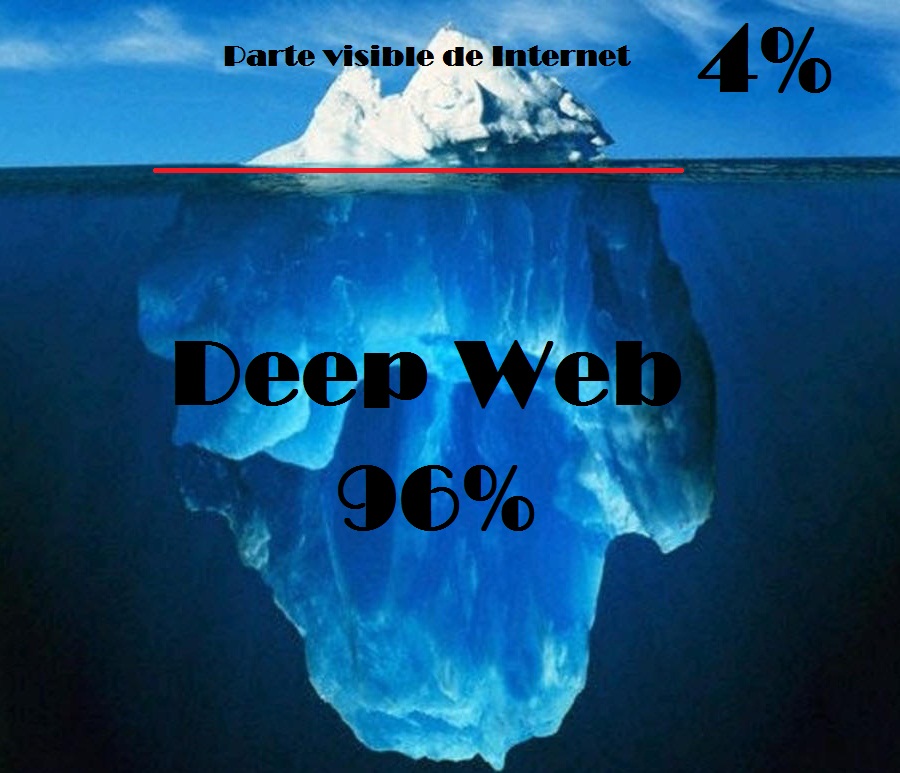

¿Has oido hablar de la DeepWeb? ¿Quieres conocer un poco más

de qué se trata? Sigue leyendo y escuchando, abre los ojos y las

orejas!!

Ya por el blog, alguna vez os he traido audios que me han parecido interesantes, y todos (creo recordar) del programa de radio Carne Cruda. Hoy repito, ya que traigo por aqui un nuevo audio de este programa de radio presentado por Javier Gallego, el hombre poco hecho.

En este caso Javier Gallego entrevista a dos expertos en seguridad informática como son el Maligno Chema Alonso y Yago Jesús junto con un miembro de la Guardia Civil de la brigada de delitos informáticos.

Ellos nos explican qué es eso de la deepweb, qué

hay, y que maneras existen para adentrarse en ese proceloso submundo al

margen de la inexación de los buscadores webs. Si navegas, atente tu

mismo a las consecuencias…

Quería añadir aqui el audio, pero no he sido capaz, así que os dejo el enlace a la web, donde prodréis escuchar el... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 20:24 · Sin comentarios

· Recomendar |

| |

|

08 de Octubre, 2013

□

General |

|

|

Podríamos decir que la criptografía es un arte derivado de la ciencia de las matemáticas, por eso los criptoanalistas consiguen hacer magia aplicando la disciplina más exacta para resolver problemas que los criptógrafos plantean. En el caso de hoy, como si un ejercicio práctico del libro de Criptografía: Cifrado de las comunicaciones digitales, se puede ver cómo aplicar todo este conocimiento para descifrar los mensajes que se envían usando WhatsApp en una red que puede ser captura, como por ejemplo una red WiFi.

|

|

|

|

publicado por

alonsoclaudio a las 06:44 · Sin comentarios

· Recomendar |

| |

|

20 de Julio, 2013

□

General |

|

|

Un estadounidense demandó al gigante de la manzanita por "permitirle" hacerse adicto al porno... ¡No te pierdas los argumentos!

Tal vez estoy siendo injusto con Chris Sevier, el autor de la demanda. Alguna vez opiné (y sostengo) que el porno también puede considerarse de otras formas,

que hay quienes disfrutan el sexo explícito de la misma forma en que

vos podés disfrutar una canción o un cuadro. Tal vez no sea justo

tildarlo de onanista. Tal vez esté realmente sufriendo, pero me resulta

curioso demandar a una empresa por la conducta que tenemos nosotros con

sus productos.

Si yo me compro un auto y choco, salvo que sea

por culpa de un desperfecto originado por la propia fábrica, no se me va

a ocurrir que es culpa de la fábrica. |

|

|

|

publicado por

alonsoclaudio a las 10:38 · Sin comentarios

· Recomendar |

| |

|

19 de Julio, 2013

□

General |

|

|

El sistema procesa huellas dactilares y fotografías y fue implementado en 2012

El fundador de WikiLeaks, Julian Assange, afirmó ayer que

Argentina tiene el régimen de vigilancia más agresivo de los países

latinoamericanos de tamaño medio aunque es insignificante comparado con

Estados Unidos, Reino Unido y China, en una entrevista al portal

Infobae.

Según Assange, la agresividad del régimen de vigilancia argentino se

debe a los sistemas biométricos que utilizan en los pasaportes, el

control de documentos y el número de compañías que brindan servicios de

vigilancia para el Gobierno.

Ese sistema fue implantado en Argentina desde enero del año pasado. Este

método, sostenido por el software Sistema Automatizado de Huellas

Digitales (AFIS), procesa registros patronímicos y biológicos, como

huellas dactilares y fotografías, para la identificación eficaz de

personas y rastro, según explicó ayer Cristina Fernández en su

lanzamiento, en noviembre de 2011.

"Yo estaba... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 10:50 · Sin comentarios

· Recomendar |

| |

|

13 de Julio, 2013

□

General |

|

|

El periodico The Guardian sigue filtrando los detalles de los documentos filtrados por Edward Snowden

con cuentagotas para que cada nueva filtración pueda ser analizada con

detalle. Ahora le ha tocado el turno a la supuesta colaboración de Microsoft con la NSA, donde el nivel de acceso que se está concediendo a los datos es mucho más de lo imaginado. Según la información publicada:

- Microsoft ayudó a la NSA a interceptar los Webchats en el portal Outlook.com.

- La NSA tiene acceso a todos los correos electrónicos de Outlook.com, Hotmail y por ende Office 365.

- Microsoft integró SkyDrive en la infraestructura de PRISM.

- Se colaboró con la Unidad de Interceptación de Datos del FBI para entender las implicaciones de la creación de alias de correo electrónico en Outlook.com... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 10:51 · Sin comentarios

· Recomendar |

| |

|

12 de Julio, 2013

□

General |

|

|

Las redes sociales parecen no tener freno. Se extienden. Atraviesan

culturalmente los tiempos que corren y son indisociables de la rutina

diaria. En ese contexto, cada vez más trascienden noticias sobre fallas

en los sistemas de seguridad informáticos que las mismas redes ofrecen.

Los especialistas señalan que el rol de padres y docentes en la

educación de los jóvenes sobre el uso de Internet es clave. Y piden

tener mayor atención cuando los usuarios son menores de edad. En ese

contexto, ayer Facebook difundió una propuesta de 10 consejos para

mejorar la seguridad cuando se trata de niños frente al teclado. Son los

siguientes: 1. Seguir las pautas de edad para el uso de la red. No

dejar que los jóvenes abran una cuenta de Facebook hasta que tengan al

menos 13 años, que es el requisito de edad mínima para usar la red

social. Una vez que se inscriben, los padres deben asegurar que no

mientan sobre su edad. Facebook añade capas de protección de la

privacidad específica... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 08:05 · Sin comentarios

· Recomendar |

| |

|

17 de Mayo, 2013

□

General |

|

|

Hace cuatro siglos la introducción del microscopio

permitió ver y analizar organismos a un nivel celular que jamás se había

imaginado. Esto generó avances en el conocimiento, al servicio de la

salud y las ciencias en general. Como el microscopio, hoy la tecnología

se dispone a desenmarañar y darle sentido el reservorio más grande de

información del planeta: Internet.

Según IBM, los más de 1000 millones de internautas del

mundo alimentamos a diario la Red con cerca de 15 petabytes de datos. ¿A

qué equivale? 1000 petabytes son un exabyte, 1000 exabytes son un

zettabyte. En el año 2015 habrá 8 zettabytes de información en la Red

según la consultora IDC. Un zettabyte corresponde a 75 mil millones de

iPads de 16 gigas o a mil millones de discos rígidos como los de una

computadora promedio de escritorio. Hoy, en 2012, la Red contiene 2,7

zettabytes de datos, aproximadamente, y aunque es difícil pensar en esta

cantidad de información, definirla y analizarla promete grandes... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 14:21 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Mayo 2025 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | | | | 1 | 2 | 3 | | 4 | 5 | 6 | 7 | 8 | 9 | 10 | | 11 | 12 | 13 | 14 | 15 | 16 | 17 | | 18 | 19 | 20 | 21 | 22 | 23 | 24 | | 25 | 26 | 27 | 28 | 29 | 30 | 31 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|