« Entradas por tag: cibercrimenMostrando 1 a 10, de 53 entrada/s en total:

|

31 de Julio, 2015

□

General |

|

|

A menudo cuando se analiza el tráfico de red, podemos encontrarnos

patrones pertenecientes a los ya conocidos Angler EK, Nuclear EK y

Magnitude EK.

Normalmente vendidos en el mercado negro, un Exploit Kit (EK) es un

conjunto de herramientas que automatiza la explotación de

vulnerabilidades en el cliente, dirigidas a navegadores y plugins que un

sitio web puede invocar como Adobe Flash Player, Microsoft

Silverlight, Adobe Reader, Java, etc., para infectar equipos mientras

se navega por Internet en lo que se llama drive-by download attacks.

Dichos patrones pueden ser detectados por reglas de SNORT como:

ET CURRENT_EVENTS Cushion Redirection

ET CURRENT_EVENTS Possible Nuclear EK Landing URI Struct T1

ET CURRENT_EVENTS Malvertising Redirection to Exploit Kit Aug 07 2014

ET CURRENT_EVENTS DRIVEBY Nuclear EK Landing May 23 2014

Después, analizando los logs de navegación para averiguar si el equipo

ha sido infectado, podemos observar, el navegador del usuario contacta

con una web ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 04:47 · Sin comentarios

· Recomendar |

| |

|

30 de Julio, 2015

□

General |

|

|

La compañía Norse continúa mejorando su sistema de visualización de ciberataques en tiempo real, Norse Attack Map.

Un mapa hipnótico que muestra un flujo constante (a veces un diluvio)

de ciberataques representados por coloridos láseres que atraviesan la

pantalla.

Norse es una firma californiana especializada en análisis de

inteligencia de amenazas para clientes de alto nivel que incluyen

servicios financieros, empresas de alta tecnología y agencias

gubernamentales.

La "guerra de rayos" que vemos en su mapa son en realidad ataques registrados a la infraestructura de Norse,

atraídos mediante 8 millones de sensores repartidos en 50 países. Unos

sensores que simulan blancos favoritos de los ciberataques como PCs,

smartphones o cajeros automáticos.

Norse solo muestra uno de cada mil ataques porque de lo contrario

llegaría a bloquear el navegador. Muestra origen, destino o tipo de

ataque, y según Norse permite a sus clientes saber que... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 18:03 · Sin comentarios

· Recomendar |

| |

|

26 de Julio, 2015

□

General |

|

|

Manel Medina y Mercè Molist se han juntado para ofrecernos un libro divulgativo,

ilustrativo y a la vez educativo sobre los problemas a los que nos enfrentamos

todos los días al usar el ordenador, el móvil, Internet, las redes sociales,

etc…

Contar con el respaldo de Mercè

Molist, probablemente la periodista más conocida, respetada e involucrada con

la red en España, ya es garantía de un texto de calidad y bien documentado.

Pero a la ecuación de autores se le suma Manel Medina, catedrático de la UPC, coordinador

científico del capítulo europeo de APWG y fundador de varias empresas de

seguridad, que aporta el respaldo técnico necesario en un proyecto como este.

Sin duda, y aunque por el título

pueda parecerlo, no nos encontramos ante un libro más sobre fraude y delitos

informáticos. La forma en que se afronta cada tema resulta sumamente

interesante y aporta... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 20:44 · Sin comentarios

· Recomendar |

| |

|

19 de Julio, 2015

□

General |

|

|

A veces cuando veo las condenas que se imponen a los cibercriminales

no sé cómo más gente se sigue metiendo en estos negocios. Sí, bueno, sí

que lo sé. Se meten por un negocio lucrativo a corto plazo, pero

teniendo en el horizonte unos años a la sombra, que en algunos casos

puede ser cadena perpetua, me hace creer que no han sido conscientes de

eso antes.

Figura 1: ¿Cuántos años van a prisión los cibercriminales?

Figura 1: ¿Cuántos años van a prisión los cibercriminales?

|

|

|

|

publicado por

alonsoclaudio a las 14:37 · Sin comentarios

· Recomendar |

| |

|

14 de Julio, 2015

□

General |

|

|

El periodista Gleen Greenwall ha publicado en The Intercept

una serie de manuales pertenecientes a la empresa italiana Hacking

Team. Esta compañía se dedica a comercializar, al igual que hace por

ejemplo FinFisher,

software para espionaje gubernamental. Según ellos, han vendido sus

sistemas en 40 países en los 5 continentes de nuestro planeta.

Con estas guías que han sido filtradas - datadas en 2013 - puedes ver

cómo funciona la herramienta para los técnicos de campo en la Guía para

Técnicos, donde se explica cómo montar las operaciones, la Guía del

Administrador del Sistema donde se cuenta cómo funciona el sistema

completo, la Guía del Administrador de las operaciones y la Guía del

Analista de la información. Además de algunos docs extra como un par de

changelogs y un Informe de Invisibilidad. Material digno de analizar.

Éste es un pequeño resumen de todo lo que puedes leer allí.

RCS (Remote Control System) 9

Las guías que se han filtrado hacen referencia ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 21:47 · Sin comentarios

· Recomendar |

| |

|

30 de Junio, 2015

□

General |

|

|

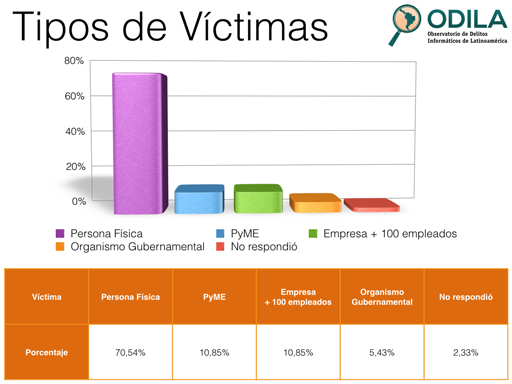

ODILA nace a

partir de la necesidad de dar a conocer el problema de la cifra negra

de los delitos informáticos, buscando informar a la sociedad sobre la

legislación vigente en la materia y fomentando la realización de

denuncias formales ante los organismos competentes.

Tras 266 días de funcionamiento, ODILA ha publicado el primer reporte sobre ciberdelitos de América Latina,

en donde se han recepcionado 1.290 denuncias de 18 países, de 21 que

forman parte del estudio, dando un promedio de 4,85 reportes por día.

Como se puede observar en los resultados, más del 70% de los

denunciantes son personas físicas, algo que pretendía ser el objetivo de

ODILA: buscar ser un canal de información para aquellas personas

víctimas de delitos informáticos que muchas veces no cuentan con las

herramientas o información de las que puede disponer una organización

pública o privada.

El reporte completo se puede ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 22:55 · Sin comentarios

· Recomendar |

| |

|

25 de Junio, 2015

□

General |

|

|

Un estudio de RSA sobre ciberseguridad revela una preocupante falta de

madurez en este terreno y una excesiva dependencia de la prevención.

RSA, la división de seguridad de EMC, ha presentado su estudio Cybersecurity Poverty Index,

que reúne los resultados de una encuesta realizada entre más de 400

profesionales de seguridad en 61 países. El estudio permitió a los

participantes autoevaluar la madurez de sus programas de seguridad

frente a ciberataques tomando como referencia el NIST Cybersecurity Framework (CFS).

El informe ofrece una visión global sobre la manera en que las

organizaciones valoran su madurez y prácticas de ciberseguridad en

general entre empresas de diferentes tamaños, mercados y geografías. Si

bien las organizaciones más grandes suelen ser consideradas como las que

cuentan con más recursos para diseñar una defensa cibernética más

potente, los resultados de la encuesta indican que el tamaño no es un

factor determinante del nivel de preparación en cuanto ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 23:23 · Sin comentarios

· Recomendar |

| |

|

13 de Junio, 2015

□

General |

|

|

Poweliks apareció en 2014 y llamó la atención por ser la primera amenaza basada totalmente en registro de Windows. Poweliks es fileless,

no se almacena como archivo en el sistema infectado y tiene un

mecanismo de persistencia que le permite permanecer en el equipo

comprometido, incluso después de reiniciar el sistema.

Este troyano además utiliza otros trucos del registro, como un método

especial de nombres, para que sea difícil para los usuarios encontrar el

CLSID relacionado y aprovecha una vulnerabilidad de escalamiento de privilegios (CVE-2015-0016) 0-Day (MS15-004, parcheado en enero)

para tomar el control de la computadora comprometida. Además, esta

amenaza agrega al sistema infectado una botnet de fraude de clicks y lo

obliga a descargar anuncios sin el conocimiento de la víctima.

... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 20:56 · Sin comentarios

· Recomendar |

| |

|

04 de Junio, 2015

□

General |

|

|

Las entidades financieras han adoptado medidas para proteger sus canales

electrónicos, pero poco se informa al usuario que opera mediante homebanking

sobre las acciones a realizar ante las limitaciones de las protecciones

tradicionales (firewall y antivirus) frente a las nuevas técnicas

utilizadas por lo cibercriminales.

En este Whitepaper "Cibercrimen Bancario: detenga los ataques financieros online"

desarrollado por Lic. Cristian Borghello se examinarán medios de

protección no tradicionales que el usuario, que opera mediante homebanking y utiliza tarjetas de débito y crédito, debería adoptar para complementar los tradicionales.

Los desarrolladores de malware financiero y bancario siempre encuentran

nuevas formas de eludir las tecnologías actuales de detección y, en los

últimos años, se han convertido en una verdadera pesadilla para sistemas

de escritorio, mientras encuentran la manera de evadir también la... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 23:22 · Sin comentarios

· Recomendar |

| |

|

04 de Junio, 2015

□

General |

|

|

Cualquiera puede estar en el punto de mira del francotirador digital,

que aguarda escondido tras el muro de unos y ceros, y puede elegir como

víctima algo tan grande como un estudio de Hollywood o tan pequeño como

un usuario particular. Los métodos y motivos son múltiples, desde los

fines políticos a los que buscan hacer un buen negocio.

La compañía rusa Kaspersky ha bloqueado 2.200 millones de ataques

durante los primeros tres meses de 2015: el doble que en el mismo

trimestre del año pasado. La empresa también contabiliza un gran aumento

en su recuento de malware diario (todo programa que intenta infiltrarse

o dañar un ordenador), que ha pasado de los 160.000 a los 225.000, un

40%. La compañía antivirus rusa Kaspersky ha bloqueado el doble de

ataques durante el primer trimestre de 2015 que en el mismo periodo de

2014

... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 23:21 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Marzo 2025 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | | | | | | 1 | | 2 | 3 | 4 | 5 | 6 | 7 | 8 | | 9 | 10 | 11 | 12 | 13 | 14 | 15 | | 16 | 17 | 18 | 19 | 20 | 21 | 22 | | 23 | 24 | 25 | 26 | 27 | 28 | 29 | | 30 | 31 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|