« Entradas por tag: cibercriminales

|

22 de Julio, 2015

□

General |

|

|

El IDS Snort es de los mas populares,

debido a ser multiplataforma y estar bajo una licencia GPL. También

dispone de una gran cantidad de filtros o patrones ya predefinidos, así

como actualizaciones constantes ante casos de ataques, barridos o

vulnerabilidades que vayan siendo detectadas a través de los distintos

boletines de seguridad. Otro de sus puntos fuertes es su flexibilidad,

que puede afinarse y complementarse con herramientas como: IDS Policy

Manager (Configuración remota de políticas), SAM (Monitorización en

tiempo real), Scanmap3d (visualización en 3D del trafico), Cyberprobe

(Herramienta de motorización de redes contra ciberataques) y Nebula

(Herramienta de creación automática de firmas).

IDS Policy Manager, puede configurar las políticas de Snort de

forma remota y con un intuitivo interfaz grafico. Esta herramienta

facilita mucho la configuración de Snort. Además IDS Policy Manager

permite realizar cambios rápidos en la configuración del... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 16:02 · Sin comentarios

· Recomendar |

| |

|

16 de Julio, 2015

□

General |

|

|

Tiger es una herramienta de seguridad

que se puede utilizar tanto como un sistema de detección de intrusos

como de auditoría de seguridad. Es compatible con múltiples plataformas

UNIX y esta bajo una licencia GPL. A diferencia de otras herramientas,

Tiger sólo necesita de herramientas POSIX y está escrito enteramente en

el lenguaje shell.

Tiger

tiene algunas características interesantes como: un diseño modular que

es fácil de ampliar y puede ser utilizado como una herramienta de

auditoría o una herramienta de sistema de detección de intrusiones en el

host. El software gratuito de detección de intrusiones actualmente se

encuentra de muchas maneras, desde IDS de red (como Snort), en el kernel

(LIDS o SNARE para Linux y Systrace para OpenBSD, por ejemplo), sin

mencionar sistemas auditores de integridad de archivos (como: aide,

integrit samhain, tripwire ...) y testadores de logs. Pero pocos de

ellos se centran en la detección de intrusos en el lado del host.... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 20:53 · Sin comentarios

· Recomendar |

| |

|

22 de Mayo, 2015

□

General |

|

|

Chema Alonso es uno de los expertos sobre seguridad informática

más influyentes tanto en nuestro país como a nivel internacional.

Actualmente es el CEO de Eleven Paths, empresa especializada en

productos de seguridad online. Es ingeniero informático por la

Universidad Rey Juan Carlos y Doctor en Seguridad Informática. Escribe

todos los días en su blog “Un informático en el lado del mal” y puedes ver sus conferencias en su canal de Youtube.

Hackers y cibercriminales

A menudo se ha tachado a los hackers de cibercriminales y

algunos profesionales de la seguridad de Internet, habéis trabajado para

limpiar la mala imagen que se les suele dar.

¿Podrías explicarnos la... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 22:00 · Sin comentarios

· Recomendar |

| |

|

20 de Mayo, 2015

□

General |

|

|

Log2ban es una herramienta que

permite la detección y bloqueo de IPs que participan en DDOS o un ataque

de fuerza bruta contra un servidor Web. Este tipo de ataques se

caracteriza por un alto número de peticiones similares a un servidor

Web, por parte de un subconjunto relativamente pequeño de IPs en un

corto período de tiempo.

Su modo de funcionamiento se basa en que, cada petición al servidor está

marcado con un identificador creado a partir de las propiedades de la

solicitud. Cuando el número de visitas identificadas llega al margen de

tolerancia dentro de una ventana de detección, la IP del cliente se

envía como un argumento para el comando externo (BAN_IP_COMMAND) y se

recoge en la lista de bloqueo.

Log2ban se limita a operar en el tiempo real, contra el registro de

acceso del servidor Web. No está destinado a ser utilizado como

analizador de registros históricos. Debe ser utilizado junto con un

firewall (el firewall iptables combinado... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 16:36 · Sin comentarios

· Recomendar |

| |

|

08 de Abril, 2015

□

General |

|

|

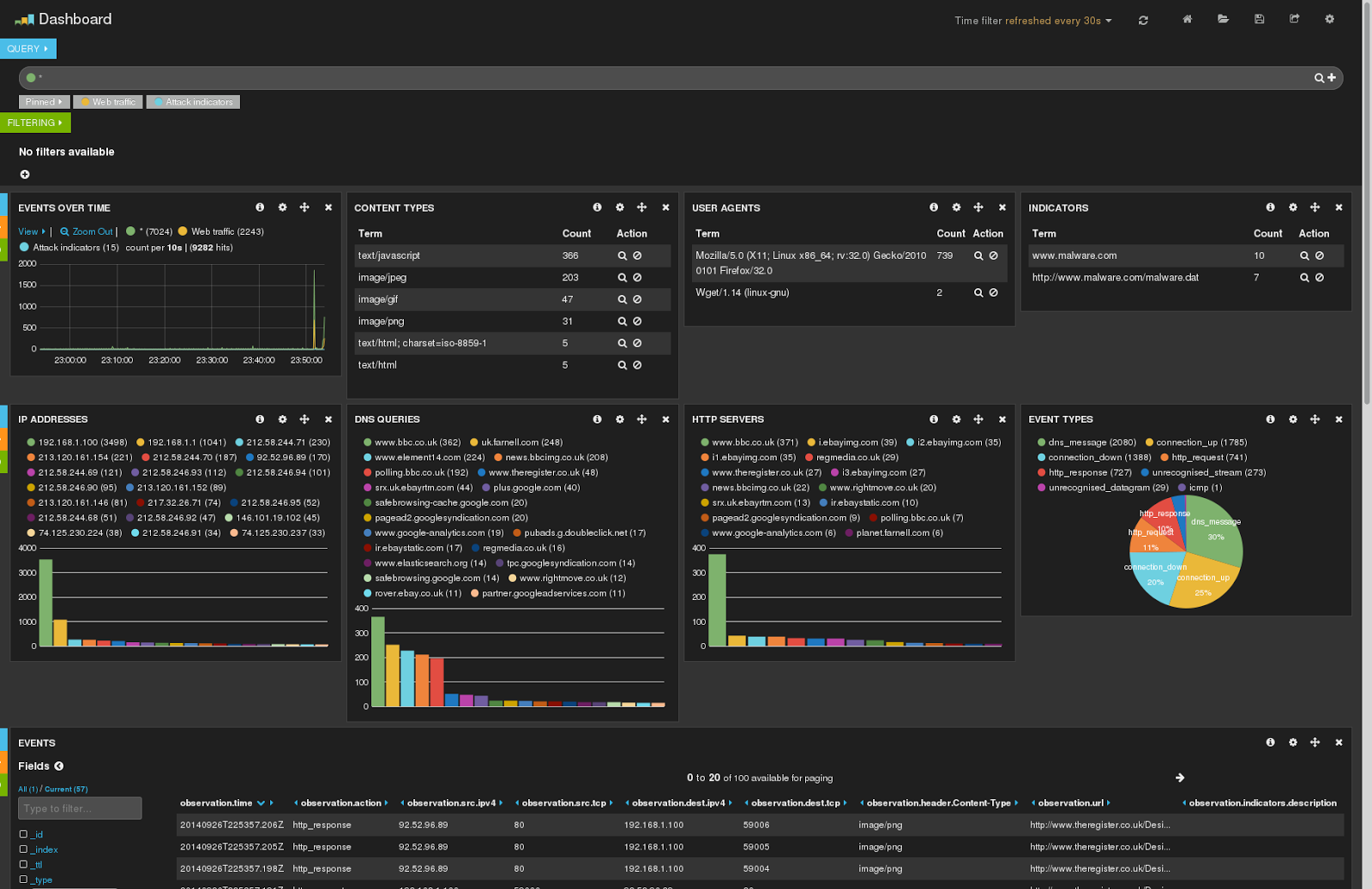

Cyberprobe es una arquitectura de

software distribuido para la monitorización de redes contra

ciberataques. Se puede integrar con el IDS Snort, de manera que los

datos capturados de un ataque, se contrasta la dirección IP con los

datos recogidos por Snort.

El proyecto Cyberprobe es un código abierto distribuido arquitectura

para la monitorización en tiempo real de las redes de contra ataque. El

software consta de dos componentes:

- Cyberprobe, una sonda que recoge los paquetes de datos y lo reenvía a través de una red en protocolos de transmisión estándar.

- Cybermon, un monitor que recibe los paquetes de streaming, decodifica los protocolos e interpreta la información.

Estos componentes se pueden utilizar juntos o por separado. Para una

configuración sencilla, se pueden ejecutar en el mismo host, para los

entornos más complejos una serie de sondas puede alimentar a un solo

monitor.

La sonda, cyberprobe tiene las siguientes... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 22:25 · Sin comentarios

· Recomendar |

| |

|

01 de Abril, 2015

□

General |

|

|

Este post es una

recopilación de herramientas de seguridad informática para el

protocolo SSL. En concreto para tres tipos de técnicas: MITM

(man-in-the-middle), Test de penetración y Hardening.

MITM (man-in-the-middle):

Para

realizar la técnica de MiTM en SSL las herramientas: SSL Diagnos,

Sslstrip, SSLsplit. y LittleBlackBox.

SSL

Diagnos.

Diseñada para probar la seguridad de SSL y

obtener información acerca de los protocolos SSL (pct, SSL2, SSL3,

tls, DTLS) y conjuntos de cifrado utilizados en un servidor. También

puede ser utilizado para probar y valorar el nivel de seguridad de

los cifrados en clientes SSL.

Cuenta con un apoyo específico

para los protocolos POP3S, SIP, SMTP y FTPS. Por otra parte incluye

una herramienta independiente, SSLPressure, para comprobar todo el

espectro de posibles protocolos SSL en un servidor.

SSL

Diagnos se puede utilizar para probar el protocolo SSL en servidores

Microsoft SQL Server y también permite realizar MitM en... Continuar leyendo

|

|

|

|

publicado por

alonsoclaudio a las 19:40 · Sin comentarios

· Recomendar |

| |

|

23 de Diciembre, 2014

□

General |

|

|

El malware

es la principal herramienta de los cibercriminales y de los principales

ciberataques en organizaciones empresariales. En estos tiempos la

detección y eliminación de malware

no es suficiente, es de vital importancia entender: cómo funcionan, lo

que harían en los sistemas cuando se despliega, comprender el contexto,

las motivaciones y los objetivos del ataque. De esta manera entender los

hechos y responder con mayor eficacia para protegerse en el futuro. Hay

infinidad de contextos en los que se puede necesitar implementar un

entorno limitado, desde el análisis de una violación interna, recolectar

datos procesables y analizar posibles amenazas. Para poder comprender

todos esto, lo ideal es montar un laboratorio de malware,

en este post tratare sobre varias herramientas de software libre para

dicho cometido como: Cuckoo Sandbox, Viper, FakeNet y Zero Wine... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 22:32 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Mayo 2025 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | | | | 1 | 2 | 3 | | 4 | 5 | 6 | 7 | 8 | 9 | 10 | | 11 | 12 | 13 | 14 | 15 | 16 | 17 | | 18 | 19 | 20 | 21 | 22 | 23 | 24 | | 25 | 26 | 27 | 28 | 29 | 30 | 31 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|