« Entradas por tag: contraseÑasMostrando 16 a 25, de 34 entrada/s en total:

|

30 de Septiembre, 2014

□

General |

|

|

Meses antes de que se conocieran las revelaciones de las fotos de las famosas de Hollywood,

un investigador de seguridad realizó múltiples reportes a Apple sobre

las vulnerabilidades en el servicio iCloud de la compañía a través de

ataques de fuerza bruta contra las contraseñas.

The Daily Dot reportó

que Ibrahim Balić envió las descripciones de la vulnerabilidad a Apple

en marzo pasado, además de presentar un informe sobre que el filtrado

datos de usuario podía utilizarse para montar este tipo de ataques.

En un correo electrónico del 26 de marzo, Balić informó a Apple:

He encontrado un nuevo problema sobre cuentas de Apple (sic)... A través

de un ataque de fuerza bruta, se puede intentar más de 20.000 veces la

contraseña de cualquier cuenta. Creo que probablemente debería aplicarse

un bloqueo de cuenta. Adjunto una pantalla. He encontrado el mismo

problema en Google y ya tengo respuesta de ellos.

El empleado de Apple respondió: "Es bueno... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 23:15 · Sin comentarios

· Recomendar |

| |

|

21 de Septiembre, 2014

□

General |

|

|

Los últimos acontencimientos en materia de seguridad, tales como la filtración de cinco millones de contraseñas de Gmail,

han llevado a muchas empresas a preguntarse qué pasa con los ataques

dirigidos a grandes compañías en los que los ciberdelicuentes consiguen

tener acceso a información privilegiada o cómo pueden las empresas

prevenir estos riesgos.

Un grupo español se ha propuesto ayudar a las empresas a evitar ser

víctimas del hackeo y para ello acaba de publicar nueve consejos:

- Informar periódicamente la plantilla: Las compañías deben instaurar

ciclos de formación sobre las medidas que deben seguir los empleados

para gestionar sus contraseñas en su trabajo diario.

- Crear una política que obligue a generar contraseñas robustas:

que tengan al menos 8 caracteres en la que se alternen mayúsculas,

minúsculas y números. La... Continuar leyendo

|

|

|

|

publicado por

alonsoclaudio a las 10:17 · Sin comentarios

· Recomendar |

| |

|

16 de Septiembre, 2014

□

General |

|

|

Muchas veces, por distintos motivos, perdemos contraseñas muy

importantes, hoy te traemos un software específico para resetearlas.

A muchísimas personas les sucede y seguramente les siga sucediendo:

por algún motivo olvidan la contraseña de su usuaria de Window$ y no

pueden iniciar sesión. Muchas veces sucede esto cuando se compra un

Window$ “pre-instalado” que en realidad es una copia “crackeada” y sin

licencia. Cuando alguien te instala una copia ilegal, la contraseña de

tu usuaria administradora (o de cualquiera que “venga” creado en la pc)

la decide quien te instala ese software. Los Window$ pre-instalados, te

van a pedir que termines la instalación y crees las contraseñas la

primera vez que prendas la computadora, sin excepciones.

Como en la mayoría de las tiendas de computación te venden el sistema

operativo (y además nadie sabe que está pagándolo, y no reclama los

papeles del caso), muchas vendedoras y “técnicas” te dicen que la

máquina “trae” instalado un... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 23:34 · Sin comentarios

· Recomendar |

| |

|

14 de Septiembre, 2014

□

General |

|

|

Con el reciente caso de el robo de fotos desde iCloud,

parece que los usuarios han empezado a usar(o al menos ya saben que

existe) la autentificación en dos pasos. Esta medida de seguridad,que

nos permite saber cuando alguien intenta conectarse a nuestra cuenta

desde Sri Lanka y se lo impide, debería activarse en todas nuestras

identidades digitales,siempre que sea posible.

Pero, ¿qué es la doble autenticación? Cuando nos logueamos en algun

sitio web,suele ser mediante un nombre de usuario y una contraseña. El

nombre de usuario puede variar desde el correo que hayamos usado al

registrarnos o un nickname que usemos en el portal. ¿Que significa esto?

Que si alguien quiere acceder a nuestra cuenta tiene que saber nuestro

nombre de usuario y nuestra contraseña.

El problema de esto es que la seguridad de nuestra cuenta se basa en que

nadie averigüe nunca ambos campos...y ahí es donde las

responsabilidades se dividen. Si nuestra contraseña es 1234 o una... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 14:40 · Sin comentarios

· Recomendar |

| |

|

26 de Agosto, 2014

□

General |

|

|

La compañía de seguridad Trustwave, cuya sede central está en Chicago, Estados Unidos, acaba de publicar una investigación

que viene a confirmar algo que, tarde o temprano, sabíamos que iba a

ocurrir. Esto es, que las contraseñas de 8 caracteres que combinan

mayúsculas, minúsculas, números y símbolos han dejado de ser robustas.

Pero a no desesperar. En el fondo no es una mala noticia. Trustwave

también descubrió que hay contraseñas mucho más fáciles de recordar y

que, a la vez, resisten mejor los ataques basados en la simple fuerza

bruta del cómputo.

La causa del rápido deterioro de las contraseñas del tipo Qw34$!M7

está en el abrumador crecimiento del poder de cómputo, especialmente en

las placas de video (o GPU, por Graphics Processor Unit), cuya

especialización en crear escenarios de altísimo realismo las hace

también muy aptas para quebrar contraseñas. En última instancia, se

trata de lo mismo: cálculo. Una... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 21:36 · Sin comentarios

· Recomendar |

| |

|

29 de Julio, 2014

□

General |

|

|

Ahora que el problema de DDoS XMLRPC "pingback" en WordPress

parece estar bajo control, ahora los delincuentes están probando nuevos

ataques de fuerza bruta para "adivinar" contraseña. Los atacantes

están utilizando el método "wp.getUsersBlogs" del archivo "xmlrpc.php".

Varios blogs han reportado registros

que muestran tentativas desde más de 3.000 fuente distintas para

acertar la contraseña de instalación de Wordpress. Las solicitudes son

las siguientes:

Desafortunadamente, el servidor web responde con un 200-OK en todos los casos, porque el POST a "xmlrpc.php" realmente es exitoso. El error esperado "403 - no autorizado" es parte del mensaje XML que devuelve el servidor.

... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 09:18 · Sin comentarios

· Recomendar |

| |

|

09 de Julio, 2014

□

General |

|

|

Por Marcelo Birmajer

Buena parte del cerebro de los seres humanos del actual Occidente está

ocupado por la memorización de claves. Se precisan claves para

habilitar la computadora, el celular, el Ipod, el Ipad, el Smart TV, el

estéreo del auto, para chequear mails, para entrar a las cuentas

bancarias, para instalar un softword, para comprar por Internet, para

el envío a domicilio en el supermercado, para consultar la tarjeta de

crédito, para acceder al servicio técnico de una compañía.

La lista completa ocuparía varias páginas, y me olvidé la clave que me

permite escribir más de diez páginas en este sistema operativo. Algún

desavisado podría pensar que bastaría utilizar la misma clave en todos

los casos para dejar más espacio cerebral vacante. Pero es una ilusión

infantil: cada servicio requiere de una clave distinta; algunas piden

letras y números; otras, versos rimados que terminen en jota. No se

puede poner fecha de cumpleaños, ni la edad de tu tía, ni ningún número

... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 10:46 · Sin comentarios

· Recomendar |

| |

|

01 de Julio, 2014

□

General |

|

|

Por Mauricio Urizar

He recibido algunas consultas sobre como utilizar Mimikatz 2.0. Esta herramienta puede ser particularmente útil durante la etapa de explotación de vulnerabilidades en un servicio de pentest,

por ejemplo la explotación de una aplicación web vulnerable a carga de

archivos (File Upload) sin restricciones en muchos ataques es el

primer paso para tomar control del sistema objetivo.

A continuación, el ataque sólo tiene que encontrar la manera de ejecutar código luego de subir la respectiva webshell "phpshel.php" vemos que nos encontramos con permisos de "NT AUTHORITYSYSTEM"

y queremos extraer la clave del "Administrator", lo primero que

pensamos es "la hago con meterpreter" y cuando logramos subirlo el

antivirus del servidor web afectado reconoce dicha herramienta como

código "malicioso"...

... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 22:45 · Sin comentarios

· Recomendar |

| |

|

20 de Junio, 2014

□

General |

|

|

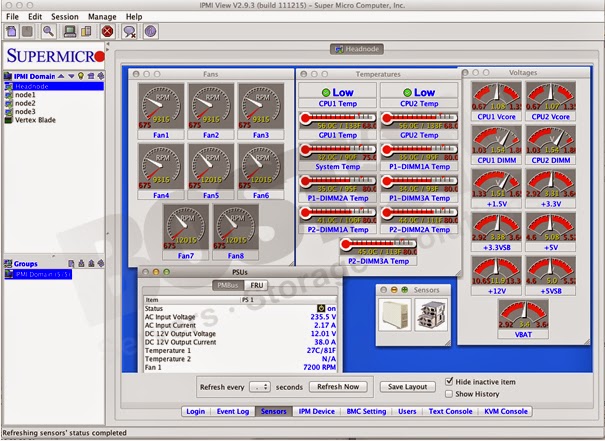

Zachary

Wikholm, consultor de seguridad de la empresa CARInet, ha descubierto

un fallo de seguridad en las placas base de Supermicro que compromete la

seguridad de miles de servidores. Zachary

Wikholm, consultor de seguridad de la empresa CARInet, ha descubierto

un fallo de seguridad en las placas base de Supermicro que compromete la

seguridad de miles de servidores.

Concretamente el problema está en el interfaz IPMI del controlador de gestión de placa base (BMC),

accesible por el puerto 49152 y encargado de supervisar el estado

físico dando información de la temperatura, disco, rendimiento de

memoria y velocidad del ventilador, y que además permite obtener un archivo binario PSBlock que almacena en texto claro las contraseñas de inicio de sesión remoto:

nc 49152

GET /PSBlock

El

problema se acrecienta como siempre cuando el puerto 49152 de más de

32.000 servidores (según Shodan) es accesible desde Internet. |

|

|

|

publicado por

alonsoclaudio a las 18:45 · Sin comentarios

· Recomendar |

| |

|

11 de Junio, 2014

□

General |

|

|

Responder de SpiderLabs es una herramienta para la obtención pasiva de credenciales en la red. Responder de SpiderLabs es una herramienta para la obtención pasiva de credenciales en la red.

Todo

está escrito en Python pensando en la portabilidad, por lo que no será

necesario instalar ninguna herramienta extra ni añadir ningún módulo

adicional.

Lo

ejecutas y escucha peticiones NBT-NS (NetBIOS Name Service), LLMNR

(Link-local Multicast Name Resolution) y mDNS (multicast Domain Name

System) y envenena al emisor. Cuando detecta una petición basada en el

nombre del sufijo (ver: http://support.microsoft.com/kb/163409) solicitará y almacenará las credenciales de la víctima.

Responder

además viene con varios servidores de autenticación... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 10:35 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Mayo 2024 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | | | 1 | 2 | 3 | 4 | | 5 | 6 | 7 | 8 | 9 | 10 | 11 | | 12 | 13 | 14 | 15 | 16 | 17 | 18 | | 19 | 20 | 21 | 22 | 23 | 24 | 25 | | 26 | 27 | 28 | 29 | 30 | 31 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|