« Entradas por tag: eventosMostrando 31 a 40, de 43 entrada/s en total:

|

17 de Octubre, 2014

□

General |

|

|

El próximo miercoles 22 de octubre a las 12:00 (GMT-3) haremos un nuevo Webcast gratuito sobre PCI DSS v3.0.

A partir del próximo enero 2015 empieza a utilizarse PCI DSS v3.0

estándar aunque algunos de los cambios serán solo buenas prácticas

hasta junio de 2015 donde pasaran a ser requerimientos de PCI.

Esta presentación incluye una introducción a PCI DSS y remarca los principales cambios que nos trae la v3.0.

El webcast estara a cargo de Mateo Martinez

quien es Especialista en Seguridad de la Información y Desarrollo de

Software además de Asesor de Emprendimientos tecnológicos. Posee las

certificaciones CISSP, ITIL, ISO 27001 Lead Implementer y es Auditor PCI

QSA, con amplia experiencia en consultoría de sistemas y seguridad.

Aquí está toda la información para ingresar al webcast: http://segu.info/wpci

Cristian de la Redacción de Segu-Info |

|

|

|

publicado por

alonsoclaudio a las 09:18 · Sin comentarios

· Recomendar |

| |

|

14 de Octubre, 2014

□

General |

|

|

magine que es posible forzar al navegador de la víctima crear malware "on-the-fly"

que daría el control de la PC, teléfono o tablet a un atacante. Ahora

imagina que esto podría hacerse haciendo clic en un enlace en un dominio

popular, legítimo y confiable y luego ejecutar el archivo aparentemente

legítimo. Esto es, según Oren Hafif, investigador de seguridad de

Trustwave SpiderLabs, una posibilidad real.

En la conferencia Black Hat Europa de esta semana Oren Hafif va detallar su "nueva" técnica de ataque bautizada Reflected File Download (RFD)

[PDF]. Los usuarios más inteligentes serán capaces de idetificar el

ataque y no hacer clic pero Hafif también mostrará cómo crear el código

para desarrollar un gusano que pueda propagar enlaces maliciosos que

contienen el código del ataque a través de las redes sociales.

Cualquiera que haga clic en los enlaces estará entregando sus cookies,

aunque los verdaderos criminales podrían elaborar... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 21:12 · Sin comentarios

· Recomendar |

| |

|

05 de Octubre, 2014

□

General |

|

|

En junio de 2011 un grupo de

profesionales del rubro de seguridad de la información decidieron crear una

conferencia 100% técnica enfocada principalmente en compartir conocimientos y

experiencias. El objetivo era una conferencia distinta, más alternativa, donde

el foco fuera compartir experiencias, técnicas y conocimiento, no orientada a gobernabilidad

y gestión, o simplemente con fines comerciales.

|

|

|

|

publicado por

alonsoclaudio a las 20:33 · Sin comentarios

· Recomendar |

| |

|

23 de Septiembre, 2014

□

General |

|

|

El próximo miercoles 24 de septiembre de 9:00 a 17:00 horas se realizará

en la Universidad Nacional de Córdoba una nueva Jornada de

Ciberdefensa, organizada en forma conjunta por el Ministerio de Defensa,

la UNC, el Instituto Universitario Aeronáutico, el Cluster Córdoba

Technology y la Federación Argentina de Estudiantes de Ingeniería. La

jornada tendrá lugar en el Auditorio de las Baterías “D”, en Ciudad

Universitaria (Enfermera Gordillo esq. Av. Valparaíso).

09:00 a 09:30 - ACREDITACIÓN

09:30 a 10:00 - APERTURA DE LA JORNADA

10:00 a 11:30 - PANEL N° 1

- Protección de Infraestructuras Críticas.

- "Servicio de Ciberdefensa y Seguridad de la Informacion”, CN Daniel Sorrentino.

- "Análisis sobre Redes Anónimas para generar ataques a Infraestructuras Críticas", MCs Ing. Eduardo Casanovas – IUA.

- "Centro de datos de contingencia. Seguridad de Centro de datos”, Sr. Eduardo Torres, ArSat.

12:00 a 13:00 - PANEL N° 2... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 22:17 · Sin comentarios

· Recomendar |

| |

|

17 de Septiembre, 2014

□

General |

|

|

La

nanotecnología aporta numerosas innovaciones en el mundo de la

seguridad y la defensa, tales como nuevos materiales, fuentes de

energía, sensores, textiles, óptica y fotónica, investigación forense y

criminalística. En Nano SD 2014 se

presentarán los desarrollos, resultados de investigaciones y

aplicaciones reales para empresas, cuerpos de seguridad y fuerzas

armadas, así como los avances de la nanotecnología que impactarán en los

próximos años. En NanoSD 2014 tiene diferentes posibilidades de participar:

... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 23:00 · Sin comentarios

· Recomendar |

| |

|

29 de Agosto, 2014

□

General |

|

|

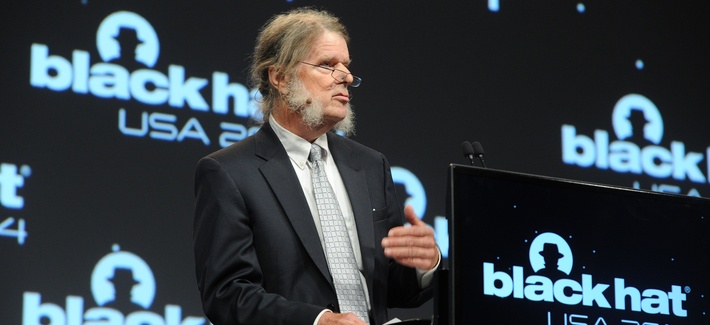

Dan Geer,

experto en seguridad informática, propone un mandato aplicable a todo

el sector empresarial, según el cual las empresas estarían obligadas a

revelar hacks y brechas de seguridad, al igual que ocurre con el control

de enfermedades.

Durante su discurso en la reciente Conferencia Black Hat, Geer sugirió

aplicar a las empresas requisitos obligatorios, que deberían ser más

estrictos que la normativa actual, escribe la publicación VPN Creative.

"¿No tendría sentido tener un régimen de notificación obligatoria de los fallos de seguridad cibernética?",

preguntó retóricamente el experto, señalando que las empresas deberían

enfrentar cargos criminales si evitan reportar situaciones de riesgo

cibernético a las autoridades.

Sugirió que los ataques y brechas "por encima de cierto umbral"

simplemente deberían ser reportados a organismos competentes. En tal

sentido, hizo referencia a procedimientos internos en la Fuerza Aérea

estadounidense, donde ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 12:55 · Sin comentarios

· Recomendar |

| |

|

19 de Agosto, 2014

□

General |

|

|

Las

aplicaciones que utilizan el micrófono de tu teléfono tienen que pedir

permiso para utilizarlo, pero ¿también para los sensores de movimiento?

No, no es necesario.

Puede no parecer gran cosa, pero los investigadores de seguridad de la Universidad de Stanford y la firma de defensa Rafael han descubierto una manera de convertir los giroscopios de los smartphones en micrófonos. Ellos llaman a su aplicación "Gyrophone"

y así es como funciona: los minúsculos giroscopios del teléfono miden

la orientación mediante la vibración y la presión de unas placas. Pues

resulta que también pueden captar las vibraciones del aire que producen

los sonidos, y muchos dispositivos Android pueden hacerlo en el rango de

80 a 250 hertz - exactamente la frecuencia de la voz humana. Por el

contrario, el sensor del iPhone sólo utiliza... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 08:12 · Sin comentarios

· Recomendar |

| |

|

17 de Agosto, 2014

□

General |

|

|

El logro es atribuido a un experto identificado como TeamAndIRC, a quién

sólo le habría tomado cinco minutos vulnerar el teléfono mediante rooting de Android. Todas las versiones sobre el hack coinciden en señalar que la vulnerabilidad requiere la interacción directa del usuario.

Dan Ford, doctor en ciencias y representante de Blackphone, asegura en su blog haber conversado con el hacker. Luego de recordar que Blackphone ha disfrutado de prestigio por "enarbolar la bandera del sistema telefónico seguro y privado" admite que la vulneración del Blackphone es decididamente un reto sobremanera difícil.

Ford reconoce que el hacker logró encender el modulo ADB (Android

Debugging Bridge), que según la configuración estándar de Blackphone

está desactivado. Al respecto, indica que "ADB no es una

vulnerabilidad, ya que es parte del sistema operativo Android. Decidimos

desactivar ADB ya que ocasiona un error de código en el software (bug) ... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 21:35 · Sin comentarios

· Recomendar |

| |

|

13 de Agosto, 2014

□

General |

|

|

Ya sabéis que la conferencia BlackHat de EE.UU.

es uno de los eventos de seguridad más importantes del año. Una agenda

superapretada, con ponencias incluso simultáneas, retos, mesas redondas,

polémicas y temáticas fascinantes, etc.

Seguro

que algún año tendré la determinación necesaria (y podré tener ahorrado

lo suficiente) para volar a Las Vegas en esas fechas, pero hasta

entonces, podré seguir disfrutando de sus presentaciones y whitepapers

:):

keynotes

- Cybersecurity as Realpolitik

briefings

- 48 Dirty Little Secrets Cryptographers Don't Want You... Continuar leyendo

|

|

|

|

publicado por

alonsoclaudio a las 20:16 · Sin comentarios

· Recomendar |

| |

|

13 de Agosto, 2014

□

General |

|

|

Según Mathew Solnik y Marc Blanchou,

investigadores de la empresa de seguridad Accuvant, más de 2 mil

millones de dispositivos estarían expuestos a intrusiones debido a

vulnerabilidades detectadas en el software de administración remota de

smartphones.

En su intervención en la conferencia Black Hat en Las Vegas, Solnik y

Blanchou describieron una serie de fallos de seguridad en Android,

Blackberry y un pequeño número de dispositivos iOS, con nivel de riesgo

variable dependiendo de la compañía fabricante, marca y modelo.

Las vulnerabilidades habían sido descubiertas en implementaciones de

gran propagación, desplegadas mediante el protocolo de administración OMA-DM,

explicaron ambos expertos, agregando que el procedimiento permite a los

operadores desplegar de forma remota actualizaciones de firmware,

modificar configuración de conexiones de datos,... Continuar leyendo |

|

|

|

publicado por

alonsoclaudio a las 20:07 · Sin comentarios

· Recomendar |

| |

|

|

CALENDARIO |

|

Abril 2025 |

|

|

| DO | LU | MA | MI | JU | VI | SA | | | 1 | 2 | 3 | 4 | 5 | | 6 | 7 | 8 | 9 | 10 | 11 | 12 | | 13 | 14 | 15 | 16 | 17 | 18 | 19 | | 20 | 21 | 22 | 23 | 24 | 25 | 26 | | 27 | 28 | 29 | 30 |

|

|

| |

|

AL MARGEN |

|

Escuela de Educacion Secundaria Tecnica N 8 de Quilmes |

| (Técnicos en Informática Personal y Profesional) |

| |

|