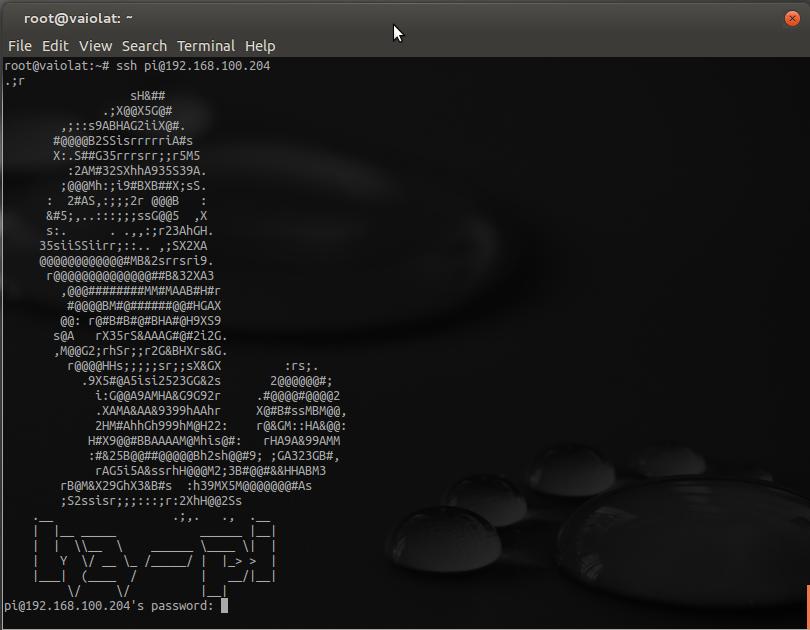

Utilizando psad, una herramienta formada por tres demonios del sistema

(dos demonios principales y un demonio ayudante) que se ejecutan en

máquinas Linux y analizan mensajes de registro de iptables para detectar

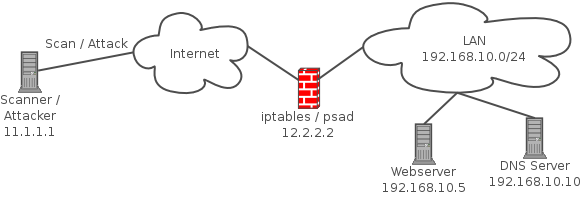

escaneos de puertos y el resto de tráfico sospechoso. Un despliegue

típico es ejecutar psad en sistemas Linux con firewall iptables donde

tiene el acceso más rápido a los datos de registro.

Psad incorpora muchas firmas del sistema de detección de intrusos Snort

para detectar: programas de puerta trasera (EvilFTP, Novia,

SubSeven...), herramientas DDoS (tipo mstream) y los análisis de puertos

avanzados (FIN, NULL, XMAS) que son fáciles de realizar contra un

sistema a través de nmap. Cuando se combina con fwsnort y la extensión

de comparación de cadena Netfilter, psad es capaz de detectar muchos

ataques descritos en el conjunto de reglas de Snort que involucran datos

de capa de aplicación. Además, psad hace uso de varios campos de

cabecera... Continuar leyendo